Brug installationsprogramscriptbaseret installation til at installere Microsoft Defender for Endpoint på Linux

Gælder for:

- Microsoft Defender for Endpoint til servere

- Microsoft Defender til Servers Plan 1 eller Plan 2

Introduktion

Automatiser installationen af Microsoft Defender for Endpoint på Linux ved hjælp af et installationsscript. Dette script identificerer distributionen og versionen, vælger det rigtige lager, konfigurerer enheden til at trække den nyeste agentversion og onboarder enheden til Defender for Endpoint ved hjælp af onboardingpakken. Denne metode anbefales på det kraftigste til forenkling af installationsprocessen.

Forudsætninger og systemkrav

Før du går i gang, skal du se Microsoft Defender for Endpoint på Linux for at få en beskrivelse af forudsætninger og systemkrav.

Installationsproces

Download onboardingpakken fra Microsoft Defender portal ved at følge disse trin:

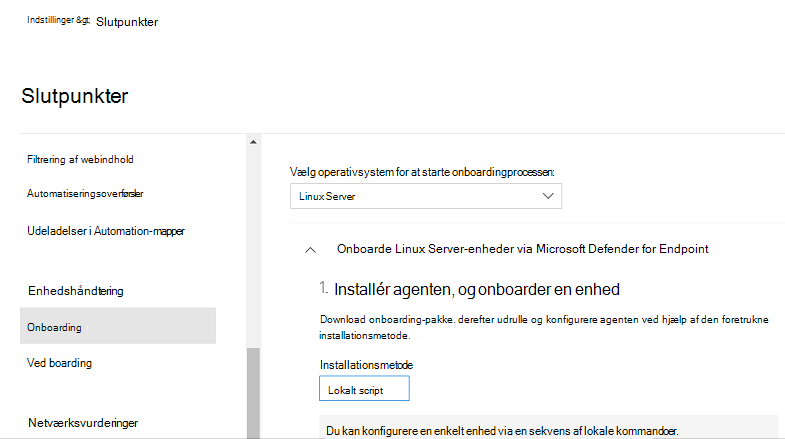

På Microsoft Defender-portalen skal du gå til Indstillinger>Slutpunkter>Onboarding af enhedshåndtering>.

Vælg Linux Server som operativsystem i den første rullemenu.

I den anden rullemenu skal du vælge Lokalt script som installationsmetode.

Vælg Download onboarding-pakke. Gem filen som

WindowsDefenderATPOnboardingPackage.zip.Udtræk indholdet af arkivet fra en kommandoprompt:

unzip WindowsDefenderATPOnboardingPackage.zipArchive: WindowsDefenderATPOnboardingPackage.zip inflating: MicrosoftDefenderATPOnboardingLinuxServer.pyAdvarsel

Ompakning af installationspakken til Defender for Endpoint er ikke et understøttet scenarie. Hvis du gør det, kan det påvirke produktets integritet negativt og føre til negative resultater, herunder, men ikke begrænset til, udløser manipulation af beskeder og opdateringer, der ikke kan anvendes.

Vigtigt!

Hvis du går glip af dette trin, vises der en advarselsmeddelelse om, at produktet er uden licens. Mdatp-tilstandskommandoen returnerer også værdien false.

Download installations-bash-scriptet i vores offentlige GitHub-lager.

Tildel eksekverbare tilladelser til installationsscriptet:

chmod +x mde_installer.shUdfør installationsscriptet, og angiv onboardingpakken som en parameter for at installere agenten og onboarde enheden til Defender-portalen.

sudo ./mde_installer.sh --install --onboard ./MicrosoftDefenderATPOnboardingLinuxServer.py --channel prod --min_reqDenne kommando installerer den nyeste agentversion til produktionskanalen, kontrollerer, om der er minimumssystemfornødenheder, og onboarder enheden til Defender Portal.

Du kan også overføre flere parametre baseret på dine krav til ændring af installationen. Se alle de tilgængelige indstillinger i Hjælp:

❯ ./mde_installer.sh --help mde_installer.sh v0.7.0 usage: basename ./mde_installer.sh [OPTIONS] Options: -c|--channel specify the channel(insiders-fast / insiders-slow / prod) from which you want to install. Default: prod -i|--install install the product -r|--remove uninstall the product -u|--upgrade upgrade the existing product to a newer version if available -l|--downgrade downgrade the existing product to a older version if available -o|--onboard onboard the product with <onboarding_script> -f|--offboard offboard the product with <offboarding_script> -p|--passive-mode set real time protection to passive mode -a|--rtp-mode set real time protection to active mode. passive-mode and rtp-mode are mutually exclusive -t|--tag set a tag by declaring <name> and <value>, e.g: -t GROUP Coders -m|--min_req enforce minimum requirements -x|--skip_conflict skip conflicting application verification -w|--clean remove repo from package manager for a specific channel -y|--yes assume yes for all mid-process prompts (default, deprecated) -n|--no remove assume yes sign -s|--verbose verbose output -v|--version print out script version -d|--debug set debug mode --log-path <PATH> also log output to PATH --http-proxy <URL> set http proxy --https-proxy <URL> set https proxy --ftp-proxy <URL> set ftp proxy --mdatp specific version of mde to be installed. will use the latest if not provided -h|--help display helpScenarie Kommando Installér en bestemt agentversion sudo ./mde_installer.sh --install --channel prod --onboard ./MicrosoftDefenderATPOnboardingLinuxServer.py --min_req –-mdatp 101.24082.0004Opgrader til den nyeste agentversion sudo ./mde_installer.sh --upgradeOpgrader til en bestemt agentversion sudo ./mde_installer.sh --upgrade –-mdatp 101.24082.0004Nedgrader til en bestemt agentversion sudo ./mde_installer.sh --downgrade –-mdatp 101.24082.0004Fjernelsesagent sudo ./mde_installer.sh --removeBemærk!

Opgradering af operativsystemet til en ny overordnet version, efter at produktinstallationen kræver, at produktet geninstalleres. Du skal fjerne det eksisterende Defender for Endpoint på Linux, opgradere operativsystemet og derefter konfigurere Defender for Endpoint igen på Linux.

Kontrollér installationsstatus

Åbn enhedslageret på Microsoft Defender-portalen. Det kan tage 5-20 minutter, før enheden vises på portalen.

Kør en test til registrering af antivirus for at bekræfte, at enheden er onboardet korrekt, og rapportering til tjenesten. Udfør følgende trin på den nyligt onboardede enhed:

Sørg for, at beskyttelse i realtid er aktiveret (angivet af et resultat af

trueat køre følgende kommando):mdatp health --field real_time_protection_enabledHvis den ikke er aktiveret, skal du udføre følgende kommando:

mdatp config real-time-protection --value enabledÅbn et terminalvindue, og udfør følgende kommando for at køre en registreringstest:

curl -o /tmp/eicar.com.txt https://secure.eicar.org/eicar.com.txtDu kan køre flere registreringstest på zip-filer ved hjælp af en af følgende kommandoer:

curl -o /tmp/eicar_com.zip https://secure.eicar.org/eicar_com.zip curl -o /tmp/eicarcom2.zip https://secure.eicar.org/eicarcom2.zipFilerne skal sættes i karantæne af Defender for Endpoint på Linux. Brug følgende kommando til at få vist alle registrerede trusler:

mdatp threat list

Kør en EDR-registreringstest, og simuler en registrering for at bekræfte, at enheden er onboardet korrekt, og rapportere til tjenesten. Udfør følgende trin på den nyligt onboardede enhed:

Download og udpak scriptfilen til en onboardet Linux-server.

Tildel eksekverbare tilladelser til scriptet:

chmod +x mde_linux_edr_diy.shKør følgende kommando:

./mde_linux_edr_diy.shEfter et par minutter skal en registrering hæves i Microsoft Defender XDR.

Kontrollér beskedoplysningerne, computerens tidslinje, og udfør dine typiske undersøgelsestrin.

Microsoft Defender for Endpoint pakkeafhængigheder for eksterne pakker

Hvis Microsoft Defender for Endpoint installationen mislykkes på grund af manglende afhængighedsfejl, kan du manuelt downloade de påkrævede afhængigheder.

Der findes følgende eksterne pakkeafhængigheder for mdatp pakken:

- Pakken

mdatp RPMkræver -glibc >= 2.17,policycoreutils,selinux-policy-targeted,mde-netfilter. - For DEBIAN

mdatpkræverlibc6 >= 2.23pakken ,uuid-runtime,mde-netfilter - For Mariner kræver pakken ,

diffutils,libacl,libattr,selinux-policylibselinux-utils, ,policycoreutils,attrmdatpmde-netfilter

Bemærk!

Fra og med version 101.24082.0004understøtter Defender for Endpoint på Linux ikke længere hændelsesudbyderen Auditd . Vi er ved at gå helt over til den mere effektive eBPF-teknologi.

Hvis eBPF ikke understøttes på dine computere, eller hvis der er specifikke krav om at forblive på Auditd, og dine maskiner bruger Defender for Endpoint på Linux-version 101.24072.0001 eller nyere, findes følgende yderligere afhængighed af den overvågede pakke for mdatp:

mdatp pakkeafhængigheder

- Pakken

mdatp RPMkræveraudit,semanage. - For DEBIAN

mdatpkræverauditdpakken . - For Mariner

mdatpkræverauditpakken .

mde-netfilter Afhængigheder

Pakken mde-netfilter har også følgende pakkeafhængigheder:

- For DEBIAN

mde-netfilterkræverlibnetfilter-queue1pakken ,libglib2.0-0. - For RPM

mde-netfilterkræverlibmnlpakken ,libnfnetlink,libnetfilter_queue,glib2. - For Mariner kræver

libnfnetlinkpakkenmde-netfilter,libnetfilter_queue.

Fejlfinding af installationsproblemer

Hvis du oplever installationsproblemer, skal du følge disse trin for selvfejlfinding:

Du kan finde oplysninger om, hvordan du finder den logfil, der genereres automatisk, når der opstår en installationsfejl, under Problemer med loginstallation.

Du kan få oplysninger om almindelige installationsproblemer under Installationsproblemer.

Hvis enhedens tilstand er

false, skal du se Tilstandsproblemer med Defender for Endpoint agent.Hvis du har problemer med produktets ydeevne, skal du se Fejlfinding af problemer med ydeevnen.

Hvis du har problemer med proxy og forbindelse, skal du se Fejlfinding af problemer med cloudforbindelsen.

Hvis du vil have support fra Microsoft, skal du åbne en supportanmodning og angive de logfiler, der er oprettet ved hjælp af klientanalysen.

Sådan skifter du mellem kanaler

Hvis du f.eks. vil ændre kanal fra Insiders-Fast til Produktion, skal du gøre følgende:

Fjern versionen

Insiders-Fast channelaf Defender for Endpoint på Linux.sudo yum remove mdatpDeaktiver Defender for Endpoint på Linux Insiders-Fast lager.

sudo yum repolistBemærk!

Outputtet skal vise

packages-microsoft-com-fast-prod.sudo yum-config-manager --disable packages-microsoft-com-fast-prodGeninstaller Microsoft Defender for Endpoint på Linux ved hjælp af produktionskanalen.

Defender for Endpoint på Linux kan installeres fra en af følgende kanaler (angivet som [kanal]):

insiders-fastinsiders-slowprod

Hver af disse kanaler svarer til et Linux-softwarelager. I vejledningen i denne artikel beskrives, hvordan du konfigurerer din enhed til at bruge et af disse lagre.

Valget af kanalen bestemmer typen og hyppigheden af opdateringer, der tilbydes til din enhed. Enheder i insiders-fast er de første til at modtage opdateringer og nye funktioner, efterfulgt senere af insiders-langsom og til sidst af prod.

Hvis du vil have forhåndsvist nye funktioner og give tidlig feedback, anbefales det, at du konfigurerer nogle enheder i virksomheden til at bruge enten insiders-fast eller insiders-slow.

Advarsel

Hvis du skifter kanal efter den første installation, skal produktet geninstalleres. Hvis du vil skifte produktkanal: Fjern den eksisterende pakke, konfigurer enheden til at bruge den nye kanal, og følg trinnene i dette dokument for at installere pakken fra den nye placering.

Sådan konfigurerer du politikker for Microsoft Defender på Linux

Du kan konfigurere antivirus- og EDR-indstillinger på dine slutpunkter. Du kan finde flere oplysninger i følgende artikler:

- Angiv indstillinger for Microsoft Defender for Endpoint på Linux beskriver de tilgængelige indstillinger

- Administration af sikkerhedsindstillinger beskriver, hvordan du konfigurerer indstillinger på Microsoft Defender-portalen.

Tip

Vil du vide mere? Engage med Microsoft Security-community'et i vores Tech Community: Microsoft Defender for Endpoint Tech Community