Integrace jednotného přihlašování (SSO) Microsoft Entra s SuccessFactors

V tomto článku se dozvíte, jak integrovat SuccessFactors s Id Microsoft Entra. Když integrujete SuccessFactors s Microsoft Entra ID, můžete:

- Kontrola v Microsoft Entra ID, kdo má přístup k SuccessFactors.

- Povolte uživatelům automatické přihlášení k SuccessFactors pomocí svých účtů Microsoft Entra.

- Spravujte účty v jednom centrálním umístění.

Požadavky

Scénář popsaný v tomto článku předpokládá, že již máte následující požadavky:

- Uživatelský účet Microsoft Entra s aktivním předplatným. Pokud ho ještě nemáte, můžete si vytvořit účet zdarma.

- Jedna z následujících rolí:

- Předplatné SuccessFactors s povoleným jednotným přihlašováním (SSO)

Popis scénáře

V tomto článku nakonfigurujete a otestujete jednotné přihlašování Microsoft Entra v testovacím prostředí.

- SuccessFactors podporuje SSO iniciované SP.

Přidání SuccessFactors z galerie

Pokud chcete nakonfigurovat integraci SuccessFactors do Microsoft Entra ID, musíte přidat SuccessFactors z galerie do seznamu spravovaných aplikací SaaS.

- Přihlaste se do centra pro správu Microsoft Entra alespoň jako správce cloudových aplikací.

- Přejděte na Identita>Aplikace>Podnikové aplikace>Nová aplikace.

- Do části Přidat z galerie do vyhledávacího pole zadejte SuccessFactors.

- Na panelu výsledků vyberte SuccessFactors a pak přidejte aplikaci. Počkejte několik sekund, než se aplikace přidá do vašeho tenanta.

Alternativně můžete také použít průvodce konfigurací podnikové aplikace . V tomto průvodci můžete do tenanta přidat aplikaci, přidat uživatele nebo skupiny do aplikace, přiřadit role a také si projít konfiguraci jednotného přihlašování. Další informace o průvodcích Microsoft 365

Konfigurace a testování jednotného přihlašování Microsoft Entra pro SuccessFactors

Konfigurace a testování jednotného přihlašování Microsoft Entra s SuccessFactors pomocí testovacího uživatele s názvem B.Simon. Aby jednotné přihlašování fungovalo, musíte vytvořit vztah propojení mezi uživatelem Microsoft Entra a souvisejícím uživatelem v SuccessFactors.

Pokud chcete nakonfigurovat a otestovat jednotné přihlašování Microsoft Entra s successFactors, proveďte následující kroky:

-

Nakonfigurovat jednotné přihlašování Microsoft Entra – aby vaši uživatelé mohli tuto funkci používat.

- Vytvoření testovacího uživatele Microsoft Entra – k otestování jednotného přihlašování Microsoft Entra pomocí B.Simon.

- Přiřadit testovacího uživatele Microsoft Entra - aby B.Simon mohl používat jednotné přihlašování Microsoft Entra.

-

Konfigurace jednotného přihlášení (SSO) SuccessFactors – nastavení konfigurace jednotného přihlášení Sign-On na straně aplikace.

- Vytvořit testovacího uživatele SuccessFactors – mít protějšek B.Simon v SuccessFactors, který je propojený s reprezentací uživatele v Microsoft Entra.

- Test SSO – aby se ověřilo, jestli konfigurace funguje.

Konfigurace jednotného přihlašování Microsoft Entra

Podle těchto kroků povolíte Microsoft Entra SSO.

Přihlaste se do centra pro správu Microsoft Entra alespoň jako správce cloudových aplikací.

Přejděte na Identity>Aplikace>Enterprise aplikace>integrace aplikace SuccessFactors, najděte část Spravovat a vyberte položku Jednotné přihlašování.

Na stránce Vyberte metodu jednotného přihlašování vyberte SAML.

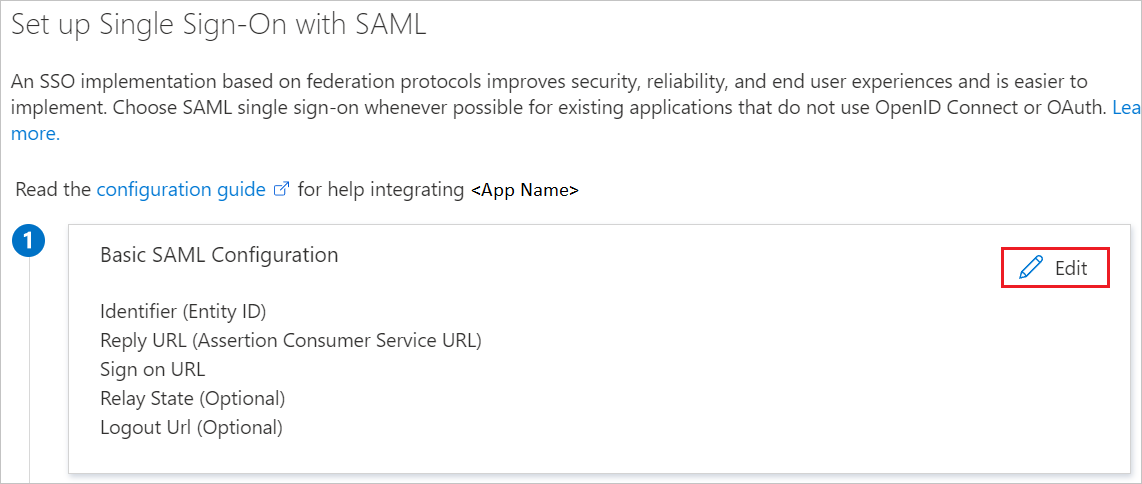

Na stránce Nastavení Single Sign-On pomocí SAML klikněte na ikonu tužky u položky Základní konfigurace SAML a upravte nastavení.

V části Základní konfigurace SAML proveďte následující kroky:

a. Do textového pole Přihlašovací adresa URL zadejte adresu URL pomocí jednoho z následujících vzorů:

https://<companyname>.successfactors.com/<companyname>https://<companyname>.sapsf.com/<companyname>https://<companyname>.successfactors.eu/<companyname>https://<companyname>.sapsf.eu

b. Do textového pole Identifikátor zadejte adresu URL pomocí jednoho z následujících vzorů:

https://www.successfactors.com/<companyname>https://www.successfactors.comhttps://<companyname>.successfactors.euhttps://www.successfactors.eu/<companyname>https://<companyname>.sapsf.comhttps://hcm4preview.sapsf.com/<companyname>https://<companyname>.sapsf.euhttps://www.successfactors.cnhttps://www.successfactors.cn/<companyname>

c. Do textového pole Adresa URL odpovědi zadejte adresu URL pomocí jednoho z následujících vzorů:

https://<companyname>.successfactors.com/<companyname>https://<companyname>.successfactors.comhttps://<companyname>.sapsf.com/<companyname>https://<companyname>.sapsf.comhttps://<companyname>.successfactors.eu/<companyname>https://<companyname>.successfactors.euhttps://<companyname>.sapsf.euhttps://<companyname>.sapsf.eu/<companyname>https://<companyname>.sapsf.cnhttps://<companyname>.sapsf.cn/<companyname>

Poznámka

Tyto hodnoty nejsou reálné. Aktualizujte tyto hodnoty skutečnými přihlašovací adresou URL, identifikátorem a adresou URL odpovědi. Kontaktujte tým zákaznické podpory SuccessFactors, abyste získali tyto hodnoty.

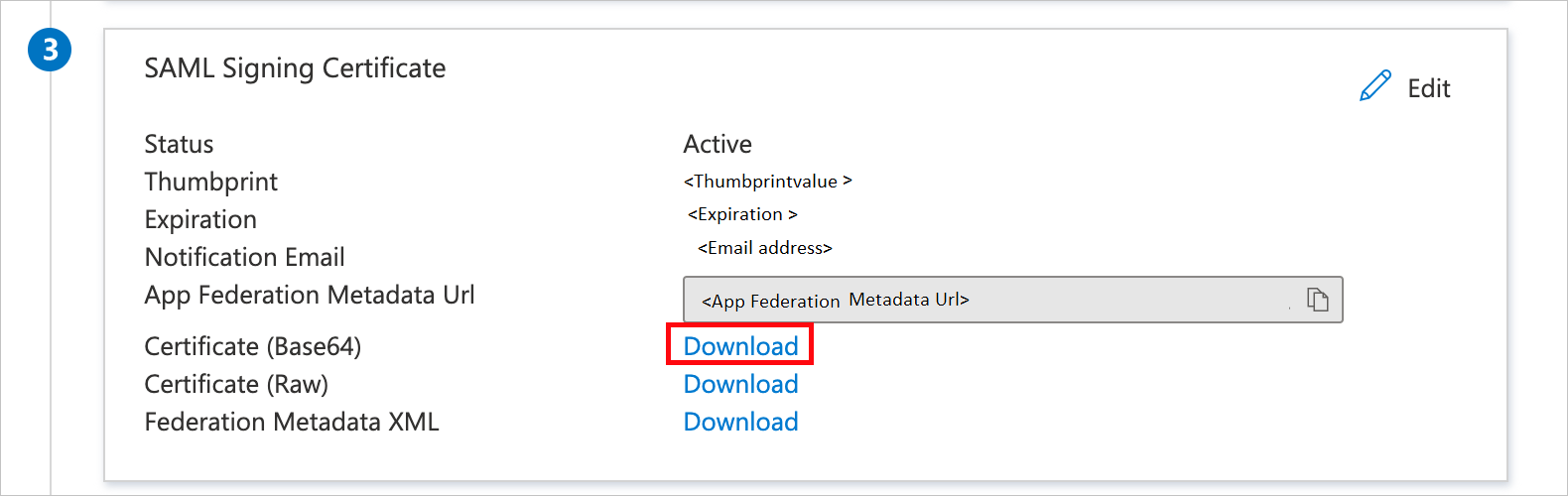

Na stránce Nastavit jednotné přihlášení pomocí SAML v části Podpisový certifikát SAML vyhledejte Certifikát (Base64) a vyberte Stáhnout pro stažení certifikátu a jeho uložení do počítače.

V části Set up SuccessFactors zkopírujte odpovídající adresy URL podle vašeho požadavku.

Vytvoření testovacího uživatele Microsoft Entra

V této části vytvoříte testovacího uživatele s názvem B.Simon.

- Přihlaste se do centra pro správu Microsoft Entra alespoň jako správce uživatelů.

- Přejděte na Identity>Uživatelé>Všichni uživatelé.

- V horní části obrazovky vyberte Vytvořit nového uživatele>.

- Ve vlastnostech User postupujte takto:

- Do pole Zobrazovaný název zadejte

B.Simon. - Do pole Hlavní název uživatele zadejte username@companydomain.extension. Například

B.Simon@contoso.com. - Zaškrtněte políčko Zobrazit heslo a poznamenejte si hodnotu zobrazenou v poli Heslo.

- Vyberte Zkontrolujte a vytvořte.

- Do pole Zobrazovaný název zadejte

- Vyberte Vytvořit.

Přiřazení testovacího uživatele Microsoft Entra

V této části povolíte B.Simonu používat jednotné přihlašování tím, že udělíte přístup k SuccessFactors.

- Přihlaste se do centra pro správu Microsoft Entra alespoň jako správce cloudových aplikací.

- Přejděte na Identity>aplikace>podnikové aplikace>SuccessFactors.

- Na stránce přehledu aplikace vyberte Uživatelé a skupiny.

- Vyberte Přidat uživatele nebo skupinua pak v dialogovém okně Přidat přiřazení vyberte Uživatelé a skupiny.

- V dialogovém okně Uživatelé a skupiny vyberte v seznamu Uživatelé B.Simon a potom klikněte na tlačítko Vybrat v dolní části obrazovky.

- Pokud očekáváte přiřazení role uživatelům, můžete ji vybrat v rozevíracím seznamu Vybrat roli. Pokud pro tuto aplikaci nebyla nastavena žádná role, zobrazí se vybraná výchozí role pro přístup.

- V dialogovém okně Přidat úkol kliknutím na tlačítko Přiřadit.

Konfigurujte SuccessFactors pro jednotné přihlašování

V jiném okně webového prohlížeče se přihlaste k portálu pro správu SuccessFactors jako správce.

Navštivte zabezpečení aplikací a funkci jednotného přihlašování .

Umístěte libovolnou hodnotu do Resetování tokenu a klikněte na Uložit token, abyste povolili jednotné přihlašování SAML.

Poznámka

Tato hodnota se používá jako přepínač zapnuto/vypnuto. Pokud je uložena jakákoli hodnota, jednotné přihlášení SAML je aktivní. Pokud se uloží prázdná hodnota, SAML SSO je vypnuto.

Ve vztahu k následujícímu snímku obrazovky proveďte následující akce:

a. Vyberte rádiové tlačítko jednotného přihlašování SAML v2

b. Nastavte SAML název strany, která vydává(například vydavatele SAML + název společnosti).

c. Do textového pole Adresa URL vystavitele vložte hodnotu identifikátor Microsoft Entra, kterou jste zkopírovali dříve.

d. Vyberte tvrzení jako vyžadovat povinný podpis.

e. Vyberte Povoleno jako Povolit příznak SAML.

f. Vyberte Ne jako podpis žádosti o přihlášení (vytvořeno SF/SP/RP).

g. Vyberte Prohlížeč/Publikovat profil jako profil SAML.

h. Vyberte Ne jako Vynutit platnost certifikátu.

i. Zkopírujte obsah staženého souboru certifikátu z webu Azure Portal a vložte ho do textového pole SAML Verifying Certificate.

Poznámka

Obsah certifikátu musí obsahovat značky "BEGIN CERTIFICATE" a "END CERTIFICATE".

Přejděte na SAML V2 a pak proveďte následující kroky:

a. Vyberte Ano jako Podpora globálního odhlášení iniciovaného SP.

b. Do textového pole adresa URL globální služby odhlášení (cíl LogoutRequest) vložte Sign-Out hodnotu adresy URL, kterou jste zkopírovali z portálu Azure.

c. Vyberte Ne jako možnost, že sp musí zašifrovat všechny prvky NameID.

d. Vyberte nezadané jako formát NameID.

e. Vyberte Ano jako Povolit přihlášení iniciované službou SP (AuthnRequest).

f. Do textového pole Odeslat požadavek jako vystavitel Company-Wide vložte hodnotu přihlašovací URL adresy, kterou jste zkopírovali dříve.

Proveďte tyto kroky, pokud chcete, aby přihlašovací uživatelská jména nerozlišovala malá a velká písmena.

jednotné přihlašování

jednotné přihlašovánía. Navštivte nastavení společnosti(blízko dolní části).

b. Zaškrtněte políčko u Povolit uživatelské jméno, kde není rozlišováno na velikosti písmen.

c. Klikněte na Uložit.

Poznámka

Pokud se to pokusíte povolit, systém zkontroluje, jestli vytvoří duplicitní přihlašovací jméno SAML. Pokud má například zákazník uživatelské jméno User1 a user1. Odstraněním rozlišování velkých a malých písmen se z nich stanou duplicity. Systém zobrazí chybovou zprávu a tuto funkci nepovolí. Zákazník musí změnit jedno z uživatelských jmen, aby bylo napsané jinak.

Vytvoření testovacího uživatele SuccessFactors

Aby se uživatelé Microsoft Entra mohli přihlásit k SuccessFactors, musí být v něm vytvořeni. V případě SuccessFactors je zřizování ruční úlohou.

Pokud chcete získat uživatele vytvořené v SuccessFactors, musíte kontaktovat tým podpory SuccessFactors.

Testování jednotného přihlašování

V této části otestujete konfiguraci jednotného přihlašování Microsoft Entra s následujícími možnostmi.

Klikněte na Otestovat tuto aplikaci, budete přesměrováni na přihlašovací adresu URL SuccessFactors, kde můžete zahájit proces přihlášení.

Přejděte přímo na přihlašovací adresu URL SuccessFactors a spusťte tok přihlášení odsud.

Můžete použít Microsoft My Apps. Když kliknete na dlaždici SuccessFactors v části Moje aplikace, přesměruje se na přihlašovací adresu URL SuccessFactors. Další informace o mých aplikacích najdete v tématu Úvod doMoje aplikace .

Související obsah

Jakmile nastavíte SuccessFactors, můžete aplikovat kontrolu sezení, která chrání před únikem a pronikáním citlivých dat vaší organizace v reálném čase. Řízení relací vyplývá z podmíněného přístupu. Naučte se vynucovat řízení relací pomocí programu Microsoft Defender for Cloud Apps.