Integrace jednotného přihlašování (SSO) s Microsoft Entra a SAP HANA

V tomto článku se dozvíte, jak integrovat SAP HANA s Microsoft Entra ID. Když integrujete SAP HANA s Microsoft Entra ID, můžete:

- Řiďte, kdo má přístup k SAP HANA v Microsoft Entra ID.

- Povolte uživatelům, aby se k SAP HANA automaticky přihlásili pomocí svých účtů Microsoft Entra.

- Spravujte účty v jednom centrálním umístění.

Požadavky

Scénář popsaný v tomto článku předpokládá, že již máte následující požadavky:

- Uživatelský účet Microsoft Entra s aktivním předplatným. Pokud ho ještě nemáte, můžete si vytvořit účet zdarma.

- Jedna z následujících rolí:

- Předplatné SAP HANA s povoleným jednotným přihlašováním

- Instance HANA, která běží na všech veřejných instancích IaaS, místních, virtuálních počítačích Azure nebo velkých instancích SAP v Azure

- Webové rozhraní pro správu XSA i HANA Studio nainstalované v instanci HANA

Poznámka:

K otestování kroků v tomto článku nedoporučujeme používat produkční prostředí SAP HANA. Nejprve otestujte integraci ve vývojovém nebo přípravném prostředí aplikace a pak použijte produkční prostředí.

Pokud chcete otestovat kroky v tomto článku, postupujte podle těchto doporučení:

- Předplatné Microsoft Entra. Pokud nemáte prostředí Microsoft Entra, můžete získat měsíční zkušební verzi tady.

- Předplatné SAP HANA s povoleným jednotným přihlašováním

Popis scénáře

V tomto článku nakonfigurujete a otestujete jednotné přihlašování Microsoft Entra v testovacím prostředí.

- SAP HANA podporuje jednotné přihlašování iniciované protokolem IDP .

- SAP HANA podporuje průběžné zřizování uživatelů.

Poznámka:

Identifikátor této aplikace je pevná řetězcová hodnota, takže v jednom tenantovi je možné nakonfigurovat pouze jednu instanci.

Přidání SAP HANA z galerie

Pokud chcete nakonfigurovat integraci SAP HANA do Microsoft Entra ID, musíte do seznamu spravovaných aplikací SaaS přidat SAP HANA z galerie.

- Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce cloudových aplikací.

- Procházejte na Identita>Aplikace>Podnikové aplikace>Nová aplikace.

- Do části Přidat z galerie zadejte do vyhledávacího pole SAP HANA.

- Na panelu výsledků vyberte SAP HANA a pak přidejte aplikaci. Počkejte několik sekund, než se aplikace přidá do vašeho tenanta.

Alternativně můžete také použít Průvodce konfigurací podnikové aplikace. V tomto průvodci můžete do tenanta přidat aplikaci, přidat uživatele nebo skupiny do aplikace, přiřadit role a také si projít konfiguraci jednotného přihlašování. Přečtěte si další informace o průvodcích Microsoft 365.

Konfigurace a testování jednotného přihlašování Microsoft Entra pro SAP HANA

Nakonfigurujte a otestujte jednotné přihlašování Microsoft Entra s SAP HANA pomocí testovacího uživatele s názvem B.Simon. Aby jednotné přihlašování fungovalo, musíte vytvořit vztah propojení mezi uživatelem Microsoft Entra a souvisejícím uživatelem v SAP HANA.

Pokud chcete nakonfigurovat a otestovat jednotné přihlašování Microsoft Entra s SAP HANA, proveďte následující kroky:

-

Nakonfigurujte jednotné přihlašování Microsoft Entra – aby uživatelé mohli tuto funkci používat.

- Vytvoření testovacího uživatele Microsoft Entra – k otestování jednotného přihlašování Microsoft Entra pomocí Britta Simon.

- Přiřaďte testovacího uživatele Microsoft Entra – aby britta Simon mohl používat jednotné přihlašování Microsoft Entra.

-

Konfigurujte SAP HANA SSO – konfigurace nastavení jednotného přihlašování na straně aplikace.

- Vytvořte testovacího uživatele SAP HANA - abyste vytvořili ekvivalent k uživateli Britta Simon v SAP HANA, který je propojen s uživatelským účtem Microsoft Entra.

- Otestujte jednotné přihlašování a ověřte, jestli konfigurace funguje.

Konfigurace jednotného přihlašování Microsoft Entra

Postupujte podle následujících kroků k povolení jednotného přihlašování Microsoft Entra.

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce cloudových aplikací.

Přejděte k Identita>Aplikace>Podnikové aplikace>SAP HANA>Jednotné přihlašování.

Na stránce Vybrat metodu jednotného přihlašování vyberte SAML.

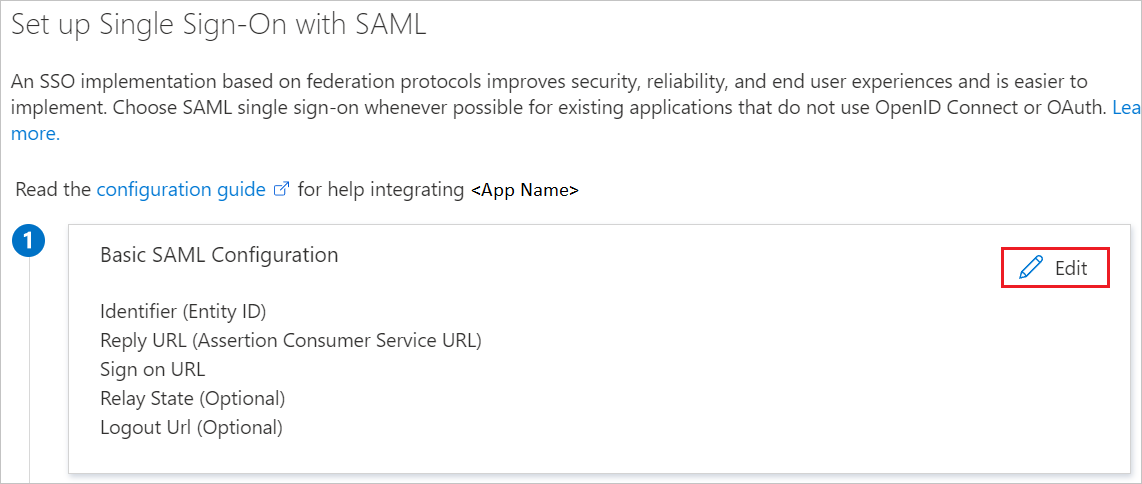

Na stránce Nastavení jednotného přihlašování pomocí SAML klikněte na ikonu tužky pro základní konfiguraci SAML a upravte nastavení.

V části Základní konfigurace SAML zadejte hodnoty pro následující pole:

Do textového pole Adresa URL odpovědi zadejte adresu URL pomocí následujícího vzoru:

https://<Customer-SAP-instance-url>/sap/hana/xs/saml/login.xscfuncPoznámka:

Hodnota adresy URL odpovědi není skutečná. Aktualizujte hodnotu skutečnou adresou URL odpovědi. Pokud chcete získat hodnoty, obraťte se na tým podpory klienta SAP HANA. Můžete také odkazovat na vzory uvedené v části Základní konfigurace SAML.

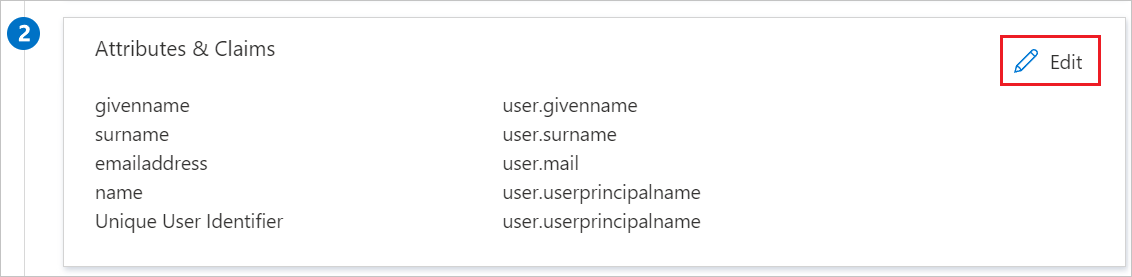

Aplikace SAP HANA očekává SAML tvrzení v určitém formátu. Nakonfigurujte následující deklarace pro tuto aplikaci. Hodnoty těchto atributů můžete spravovat v části Atributy uživatele na stránce integrace aplikace. Na stránce Nastavit jednotné přihlašování pomocí SAML klikněte na tlačítko Upravit a otevřete dialogové okno Atributy uživatele.

V části Atributy uživatele v dialogovém okně Atributy a deklarace identity uživatele proveďte následující kroky:

a. Kliknutím na ikonu Upravit otevřete dialogové okno Spravovat uživatelské deklarace.

b. V seznamu transformace vyberte ExtractMailPrefix().

c. V seznamu Parametr 1 vyberte user.mail.

d. Klikněte na Uložit.

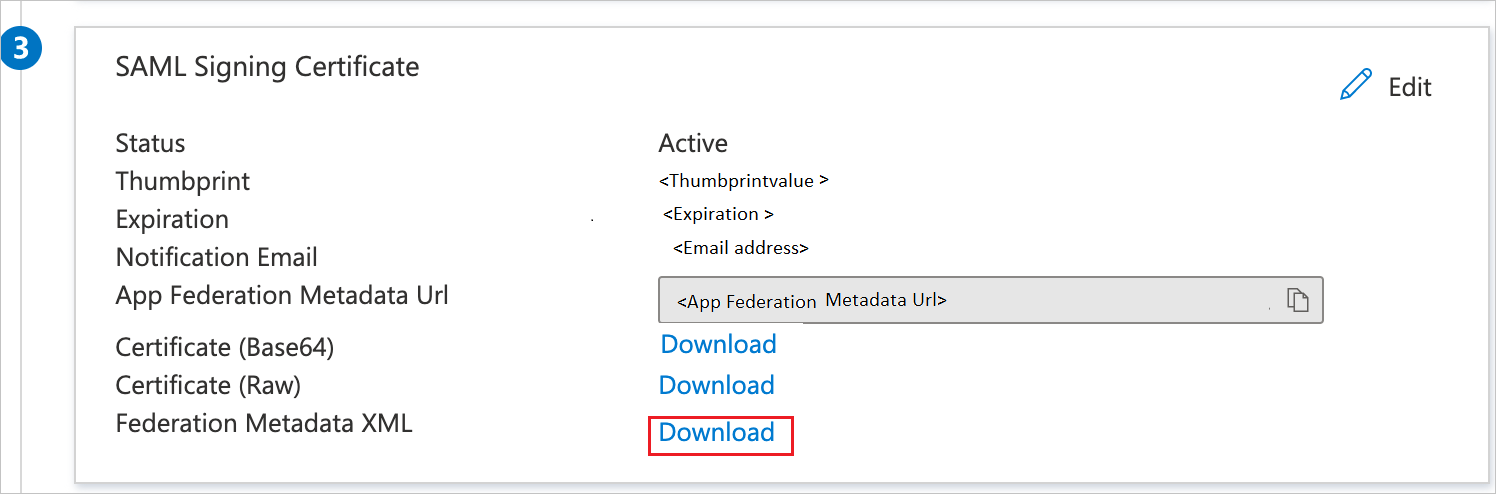

Na stránce Nastavit jednotné přihlašování pomocí SAML klikněte v části Podpisový certifikát SAML na tlačítko Stáhnout a stáhněte xml federačních metadat z uvedených možností podle vašeho požadavku a uložte ho do počítače.

Vytvoření testovacího uživatele Microsoft Entra

V této části vytvoříte testovacího uživatele s názvem B.Simon.

- Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce uživatelů.

- Přejděte do části Identita>Uživatelé>Všichni uživatelé.

- V horní části obrazovky vyberte Nový uživatel>Vytvořit nového uživatele.

- Ve vlastnostech uživatele postupujte takto:

- Do pole Zobrazovaný název zadejte

B.Simon. - V Hlavní názvu uživatele zadejte username@companydomain.extension. Například

B.Simon@contoso.com. - Zaškrtněte políčko Zobrazit heslo a potom poznamenejte hodnotu, která se zobrazí v poli Heslo.

- Vyberte Zkontrolovat a vytvořit.

- Do pole Zobrazovaný název zadejte

- Vyberte Vytvořit.

Přiřazení testovacího uživatele Microsoft Entra

V této části povolíte B.Simonu používat jednotné přihlašování tím, že udělíte přístup k SAP HANA.

- Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce cloudových aplikací.

- Přejděte k Identita>Aplikace>Podnikové aplikace>SAP HANA.

- Na stránce s přehledem aplikace vyberte Uživatelé a skupiny.

- Vyberte Přidat uživatele nebo skupinu a pak v dialogovém okně Přidat přiřazení vyberte Uživatelé a skupiny.

- V dialogovém okně Uživatelé a skupiny vyberte B.Simon ze seznamu Uživatelé a potom klikněte na tlačítko Vybrat v dolní části obrazovky.

- Pokud očekáváte přiřazení role uživatelům, můžete ji vybrat v rozevíracím seznamu Vybrat roli . Pokud pro tuto aplikaci nebyla nastavena žádná role, zobrazí se vybraná výchozí role pro přístup.

- V dialogovém okně Přidat přiřazení klikněte na tlačítko Přiřadit .

Konfigurace jednotného přihlašování SAP HANA

Pokud chcete nakonfigurovat jednotné přihlašování na straně SAP HANA, přihlaste se k webové konzole HANA XSA tak, že přejdete na příslušný koncový bod HTTPS.

Poznámka:

Ve výchozí konfiguraci adresa URL přesměruje požadavek na přihlašovací obrazovku, která vyžaduje přihlašovací údaje ověřeného uživatele databáze SAP HANA. Uživatel, který se přihlásí, musí mít oprávnění k provádění úloh správy SAML.

Ve webovém rozhraní XSA přejděte k SAML poskytovateli identity. Odtud vyberte tlačítko + v dolní části obrazovky a zobrazíte podokno Přidat informace o zprostředkovateli identity. Pak postupujte následovně:

a. V podokně Přidat informace o zprostředkovateli identity vložte obsah XML metadat (který jste stáhli) do pole Metadata.

b. Pokud je obsah dokumentu XML platný, proces analýzy extrahuje informace, které jsou požadovány pro pole Předmět, ID entity a Vystavitel v oblasti Obecná datová obrazovka. Extrahuje také informace potřebné pro URL pole v cílové oblasti obrazovky, a to například pro pole Základní adresa URL a adresa URL jednotného přihlášení (*).

c. Do pole Název v oblasti Obecné data zadejte název nového zprostředkovatele identity jednotného přihlašování SAML.

Poznámka:

Název IDP SAML je povinný a musí být jedinečný. Zobrazí se v seznamu dostupných zprostředkovatelů SAML, který se zobrazí při výběru SAML jako metody ověřování pro použití v aplikacích SAP HANA XS. Můžete to například provést v oblasti obrazovky Ověřování nástroje pro správu artefaktů XS.

Výběrem možnosti Uložit uložte podrobnosti o poskytovateli identity SAML a přidejte nový poskytovatel identity SAML do seznamu známých poskytovatelů identity SAML.

V nástroji HANA Studio v rámci systémových vlastností na kartě Konfigurace vyfiltrujte nastavení podle saml. Potom upravte assertion_timeout od 10 sekund do 120 sekund.

Vytvoření testovacího uživatele SAP HANA

Pokud chcete uživatelům Microsoft Entra povolit přihlášení k SAP HANA, musíte je zřídit v SAP HANA. SAP HANA podporuje průběžné zřizování, které je ve výchozím nastavení povolené.

Pokud potřebujete uživatele vytvořit ručně, postupujte následovně:

Poznámka:

Můžete změnit externí ověřování, které uživatel používá. Můžou se ověřit pomocí externího systému, jako je kerberos. Podrobné informace o externích identitách získáte od správce domény.

Otevřete SAP HANA Studio jako správce a povolte uživatele DB-User pro jednotné přihlašování SAML.

Zaškrtněte neviditelné políčko vlevo od SAML a pak vyberte odkaz Konfigurovat .

Vyberte Přidat a přidejte protokol IDP SAML. Vyberte příslušný protokol IDP SAML a pak vyberte OK.

Přidejte externí identitu (v tomto případě BrittaSimon). Pak vyberte OK.

Poznámka:

Musíte vyplnit pole Externí identita uživatele a tato hodnota musí odpovídat poli NameID v tokenu SAML z Microsoft Entra ID. Zaškrtávací políčko Jakýkoli by nemělo být zaškrtnuto, protože tato možnost vyžaduje, aby IDP odeslal vlastnost SPProviderID v poli NameID, což není aktuálně podporováno Microsoft Entra ID. Další informace najdete v tématu Jednotné přihlašování pomocí SAML 2.0.

Pro účely testování přiřaďte uživateli všechny role XS .

Tip

Měli byste udělit oprávnění, která jsou vhodná jenom pro vaše případy použití.

Uložte uživatele.

Testování jednotného přihlašování

V této části otestujete konfiguraci jednotného přihlašování Microsoft Entra s následujícími možnostmi.

Klikněte na Otestovat tuto aplikaci a měli byste být automaticky přihlášení k SAP HANA, pro kterou jste nastavili jednotné přihlašování.

Můžete použít Microsoft Moje aplikace. Když kliknete na dlaždici SAP HANA ve svých aplikacích, měli byste být automaticky přihlášeni ke SAP HANA, ke které jste nastavili jednotné přihlašování. Další informace o Moje aplikace naleznete v tématu Úvod do Moje aplikace.

Související obsah

Zřizování pomocí služeb SAP Cloud Identity Services pro SAP HANA je beta funkce dostupná na platformě SAP Business Technology. Další informace najdete v tématu konfigurace zřizování uživatelů z Microsoft Entra ID do SAP Cloud Identity Services a konfigurace zřizování uživatelů ze sap Cloud Identity Services do databáze SAP HANA (beta verze).

Jakmile nakonfigurujete SAP HANA pro jednotné přihlašování, můžete vynutit řízení relace, které brání exfiltraci a infiltraci citlivých dat vaší organizace v reálném čase. Řízení relací se rozšiřuje z podmíněného přístupu. Přečtěte si, jak vynutit řízení relací pomocí Programu Microsoft Defender for Cloud Apps.