Řešení potíží s pravidly omezení potenciální oblasti útoku

Platí pro:

První a nejpřímější způsob je zkontrolovat místně na zařízení s Windows, která pravidla omezení potenciální oblasti útoku jsou povolená (a jejich konfigurace), pomocí rutin PowerShellu.

Tady je několik dalších zdrojů informací, které Systém Windows nabízí pro řešení potíží s dopadem a provozem pravidel omezení potenciální oblasti útoku.

Při použití pravidel omezení potenciální oblasti útoku můžete narazit na problémy, například:

- Pravidlo blokuje soubor, proces nebo provádí nějakou jinou akci, kterou by nemělo (falešně pozitivní); nebo

- Pravidlo nefunguje tak, jak je popsáno, nebo neblokuje soubor nebo proces, který by měl (falešně negativní).

Při řešení těchto problémů je potřeba provést čtyři kroky:

- Potvrďte požadavky.

- K otestování pravidla použijte režim auditování.

- Přidání vyloučení pro zadané pravidlo (pro falešně pozitivní výsledky)

- Shromážděte a odesílejte protokoly podpory.

Potvrzení požadavků

Pravidla omezení potenciální oblasti útoku fungují jenom na zařízeních s následujícími podmínkami:

- Zařízení používají Windows 10 Enterprise nebo novější.

- Zařízení používají Microsoft Defender Antivirus jako jedinou aplikaci antivirové ochrany. Použití jakékoli jiné antivirové aplikace způsobí, že Microsoft Defender Antivirus zakáže sám sebe.

- Je povolená ochrana v reálném čase .

- Režim auditování není povolený. Pomocí Zásady skupiny nastavte pravidlo na

Disabled(hodnota:0) podle popisu v tématu Povolení pravidel omezení potenciální oblasti útoku.

Pokud jsou tyto požadavky splněné, přejděte k dalšímu kroku a otestujte pravidlo v režimu auditování.

Osvědčené postupy při nastavování pravidel omezení potenciální oblasti útoku pomocí Zásady skupiny

Při nastavování pravidel omezení potenciální oblasti útoku pomocí Zásady skupiny najdete několik osvědčených postupů, jak se vyhnout běžným chybám:

Ujistěte se, že při přidávání identifikátoru GUID pro pravidla omezení potenciální oblasti útoku nejsou na začátku ani na konci identifikátoru GUID žádné dvojité uvozovky (například GUID pravidel ASR).

Ujistěte se, že při přidávání identifikátoru GUID pro pravidla omezení potenciální oblasti útoku nejsou na začátku ani na konci žádné mezery .

Dotazování, která pravidla jsou aktivní

Jedním z nejjednodušších způsobů, jak zjistit, jestli jsou už povolená pravidla omezení potenciální oblasti útoku, je pomocí rutiny PowerShellu Get-MpPreference.

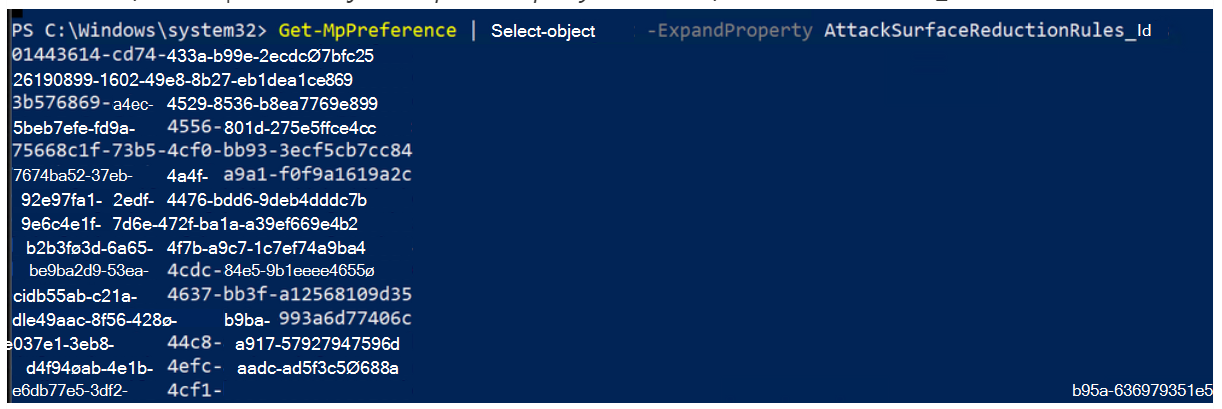

Tady je příklad:

Existuje několik aktivních pravidel omezení potenciální oblasti útoku s různými nakonfigurovanými akcemi.

Pokud chcete rozšířit informace o pravidlech omezení potenciální oblasti útoku, můžete použít vlastnosti AttackSurfaceReductionRules_Ids a/nebo AttackSurfaceReductionRules_Actions.

Příklad:

Get-MPPreference | Select-Object -ExpandProperty AttackSurfaceReductionRules_Ids

Předchozí obrázek ukazuje všechna ID pravidel omezení potenciální oblasti útoku, která mají nastavení odlišné od 0 (Nenakonfigurováno).

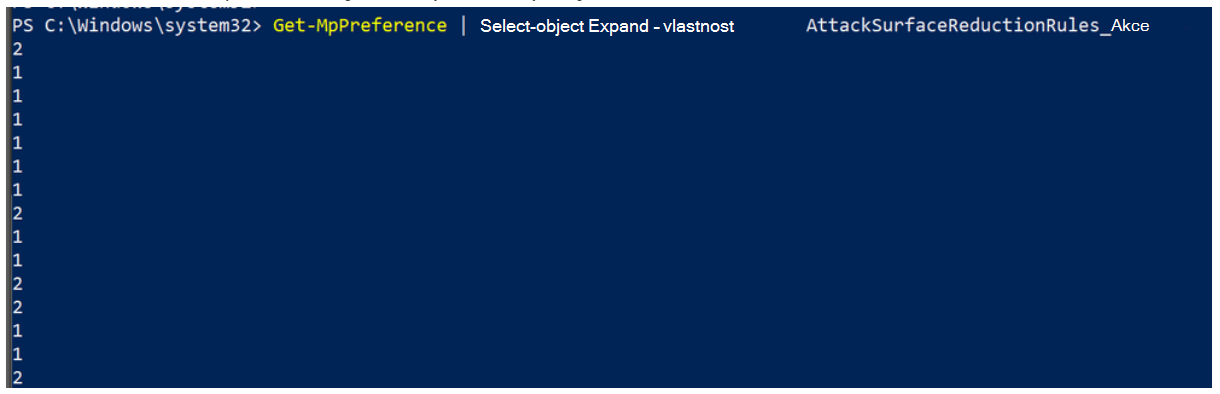

Dalším krokem je seznam skutečných akcí (blokování nebo auditování), se kterými je každé pravidlo nakonfigurované.

Get-MPPreference | Select-Object -ExpandProperty AttackSurfaceReductionRules_Actions

Použití režimu auditování k otestování pravidla

Postupujte podle těchto pokynů v tématu Použití ukázkového nástroje a podívejte se, jak fungují pravidla omezení potenciální oblasti útoku a otestujte konkrétní pravidlo, se kterým máte problémy.

Povolte režim auditování pro konkrétní pravidlo, které chcete testovat. Pomocí Zásady skupiny nastavte pravidlo na

Audit mode(hodnota:2) podle popisu v tématu Povolení pravidel omezení potenciální oblasti útoku. Režim auditování umožňuje pravidlu nahlásit soubor nebo proces, ale umožňuje jeho spuštění.Proveďte aktivitu, která způsobuje problém. Otevřete například soubor nebo spusťte proces, který by měl být blokovaný, ale je povolený.

Zkontrolujte protokoly událostí pravidla omezení potenciální oblasti útoku a zjistěte, jestli pravidlo neblokuje soubor nebo proces, pokud by bylo pravidlo nastavené na

Enabledhodnotu .

Pokud pravidlo neblokuje soubor nebo proces, u kterého očekáváte, že by mělo blokovat, nejprve zkontrolujte, jestli je povolený režim auditování. Režim auditování může být povolený pro testování jiné funkce nebo automatizovaným skriptem PowerShellu a po dokončení testů nemusí být zakázaný.

Pokud jste pravidlo otestovali pomocí ukázkového nástroje a režimu auditování a pravidla omezení potenciální oblasti útoku fungují v předkonfigurovaných scénářích, ale pravidlo nefunguje podle očekávání, pokračujte na základě vaší situace k některé z následujících částí:

- Pokud pravidlo omezení potenciální oblasti útoku blokuje něco, co by blokovat nemělo (označuje se také jako falešně pozitivní), můžete nejprve přidat vyloučení pravidla omezení potenciální oblasti útoku.

- Pokud pravidlo omezení potenciální oblasti útoku neblokuje něco, co by mělo blokovat (označuje se také jako falešně negativní), můžete okamžitě přejít k poslednímu kroku, shromáždit diagnostická data a odeslat nám problém.

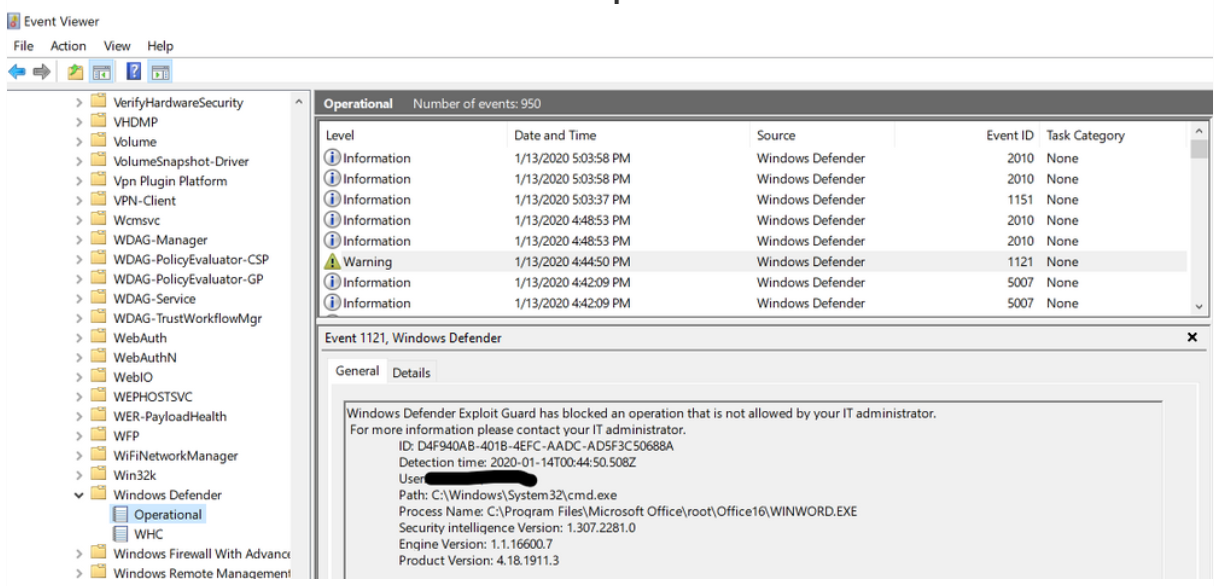

Dotazování událostí blokování a auditování

Události pravidla omezení potenciální oblasti útoku je možné zobrazit v protokolu programu Windows Defender.

Chcete-li k němu získat přístup, otevřete Windows Prohlížeč událostí a přejděte na Protokoly> aplikací a služebMicrosoft>Windows>Windows Defender>Funkční.

Přidání vyloučení pro falešně pozitivní výsledky

Pokud pravidlo omezení potenciální oblasti útoku blokuje něco, co by blokovat nemělo (označuje se také jako falešně pozitivní), můžete přidat vyloučení, která zabrání pravidlům omezení potenciální oblasti útoku v vyhodnocování vyloučených souborů nebo složek.

Pokud chcete přidat vyloučení, přečtěte si téma Přizpůsobení zmenšení prostoru útoku.

Důležité

Můžete zadat jednotlivé soubory a složky, které mají být vyloučeny, ale nemůžete určit jednotlivá pravidla. To znamená všechny soubory nebo složky, které jsou vyloučené ze všech pravidel ASR.

Nahlásit falešně pozitivní nebo falešně negativní

Pomocí Microsoft Bezpečnostní analýza webového formuláře pro odeslání nahlásíte falešně negativní nebo falešně pozitivní zprávu pro ochranu sítě. S předplatným Windows E5 můžete také poskytnout odkaz na všechna přidružená upozornění.

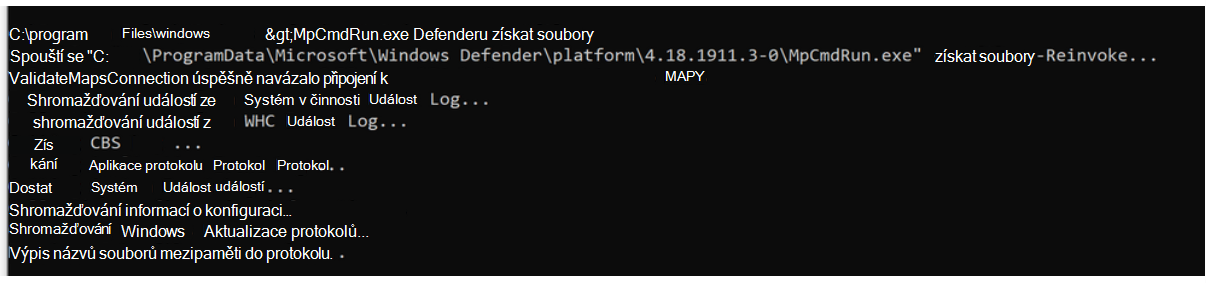

Shromažďování diagnostických dat Microsoft Defender antimalwarové ochrany pro odesílání souborů

Když nahlásíte problém s pravidly omezení potenciální oblasti útoku, budete požádáni o shromáždění a odeslání diagnostických dat pro technické a technické týmy Microsoftu, které vám pomůžou s řešením problémů.

Otevřete příkazový řádek jako správce a otevřete adresář Programu Windows Defender:

cd "c:\program files\Windows Defender"Spuštěním tohoto příkazu vygenerujte diagnostické protokoly:

mpcmdrun -getfilesVe výchozím nastavení se ukládají do

C:\ProgramData\Microsoft\Windows Defender\Support\MpSupportFiles.cab. Připojte soubor k formuláři pro odeslání.

Události pravidel můžete zobrazit také prostřednictvím vyhrazeného nástroje příkazového řádku Microsoft Defender Antivirus s názvem *mpcmdrun.exe*, který se dá v případě potřeby použít ke správě a konfiguraci a automatizaci úloh.

Tento nástroj najdete v %ProgramFiles%\Windows Defender\MpCmdRun.exe. Musíte ho spustit z příkazového řádku se zvýšenými oprávněními (to znamená spustit jako Správa).

Pokud chcete vygenerovat informace o podpoře, zadejte MpCmdRun.exe -getfiles. Po chvíli se několik protokolů zabalí do archivu (MpSupportFiles.cab) a zpřístupní se na adrese C:\ProgramData\Microsoft\Windows Defender\Support.

Extrahujte tento archiv a máte k dispozici mnoho souborů pro účely řešení potíží.

Nejdůležitější soubory jsou následující:

-

MPOperationalEvents.txt: Tento soubor obsahuje stejnou úroveň informací, které najdete v Prohlížeč událostí pro provozní protokol v programu Windows Defender. -

MPRegistry.txt: V tomto souboru můžete analyzovat všechny aktuální konfigurace programu Windows Defender, od tohoto okamžiku byly zaznamenány protokoly podpory. -

MPLog.txt: Tento protokol obsahuje podrobnější informace o všech akcích a operacích programu Windows Defender.

Související články

- Pravidla pro omezení potenciální oblasti útoku

- Povolení pravidel omezení potenciální oblasti útoku

- Vyhodnocení pravidel omezení potenciální oblasti útoku

Tip

Chcete se dozvědět více? Engage s komunitou Microsoft Security v naší technické komunitě: Microsoft Defender for Endpoint Tech Community.