Gestionar el Power Apps

Nota

El centre Power Platform d'administració nou i millorat ja està en versió preliminar pública. Hem dissenyat el nou centre d'administració perquè sigui més fàcil d'utilitzar, amb una navegació orientada a tasques que us ajuda a aconseguir resultats específics més ràpidament. Publicarem documentació nova i actualitzada a mesura que el nou Power Platform centre d'administració passi a la disponibilitat general.

Si sou administrador de l'entorn o administrador Microsoft Power Platform , podeu administrar les aplicacions creades a la vostra organització.

Els administradors poden fer el següent des del Centre d'administració del Power Platform:

- Afegir o canviar els usuaris amb els quals es comparteix una aplicació

- Suprimir aplicacions que no estan actualment en ús

Requisits previs

- Un pla del Power Apps o un pla del Power Automate. O bé, podeu registrar-vos per obtenir una prova gratuïta del Power Apps.

- Power Apps Permisos d'administrador o Power Platform administrador de l'entorn. Per a més informació, consulteu Administració d'entorns al Power Apps.

Administra el Power Apps

Inicieu la sessió al Centre d'administració del Power Platform.

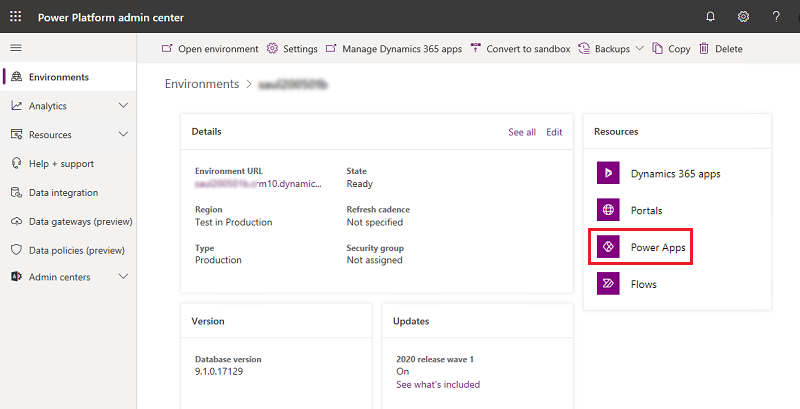

A la subfinestra de navegació, seleccioneu Entorns, seleccioneu un entorn amb recursos i, a continuació, seleccioneu el recurs del Power Apps.

Seleccioneu una aplicació per administrar-la.

Seleccioneu l'acció que vulgueu.

Administrar qui pot compartir aplicacions de llenç

Power Apps respecta el privilegi Comparteix l'aplicació de llenç Dataverse. Un usuari no podrà compartir aplicacions de llenç en un entorn si no té una funció de seguretat amb el privilegi Compartició d'aplicacions de llenç definit en un valor diferent de Cap seleccionat. Aquest privilegi Ús compartit de l'aplicació de llenç del Dataverse també es respecta a l'entorn per defecte. En aquest article s'explica com editar els privilegis d'una funció de seguretat: Editar una funció de seguretat.

Nota

La capacitat de controlar granularment el privilegi Ús compartit de l'aplicació de llenç en una funció de seguretat requereix el Dataverse a l'entorn on el privilegi s'ha de canviar. Power Apps no reconeix discretament els altres Dataverse privilegis d'entitat de l'aplicació Canvas definits per a l'entorn.

Les actualitzacions del sistema poden suprimir les personalitzacions de funcions de seguretat predefinides, incloent-hi el creador de l'entorn. Això significa que la supressió del privilegi d'ús compartit de l'aplicació del llenç es pot tornar a introduir durant una actualització del sistema. Fins que no es conservi la personalització del privilegi d'ús compartit de l'aplicació del llenç durant les actualitzacions del sistema, és possible que sigui necessari tornar a aplicar la personalització del privilegi d'ús compartit.

Fer que es mostri el contingut d'error de governança de la vostra organització

Si especifiqueu que el contingut del missatge d'error de governança aparegui als missatges d'error, s'inclou al missatge d'error que es mostra quan els usuaris observen que no tenen permís per compartir aplicacions en un entorn. Obteniu més informació a Ordres de contingut de missatges d'error de governança del PowerShell.

Distingiu entre els creadors del formulari personalitzat de Microsoft SharePoint i els creadors de l'entorn.

A més de la possibilitat de desar SharePoint recursos de formularis personalitzats en un entorn no predeterminat, també és possible limitar els privilegis de creador per poder crear i editar SharePoint formularis personalitzats només en un entorn no predeterminat. Fora de l'entorn per defecte, un administrador pot anul·lar l'assignació de la funció de seguretat Creador de l'entorn als usuaris i assignar la funció de seguretat de creador de formularis personalitzats del SharePoint.

Nota

La capacitat de distingir els creadors de formularis personalitzats de SharePoint dels creadors generals de l'entorn requereix Dataverse a l'entorn on cal canviar el privilegi.

Un usuari amb només la funció de creador de SharePoint formularis personalitzats en un entorn no veurà l'entorn a la llista d'entorns a https://make.powerapps.com or https://flow.microsoft.com.

Feu el següent per limitar els privilegis de creador perquè només pugui crear i editar SharePoint formularis personalitzats en un entorn no predeterminat.

Feu que un usuari administrador designi un entorn per a formularis personalitzats del SharePoint que sigui diferent de l'entorn predeterminat.

Feu que un usuari administrador instal·li la solució de creador de formulari personalitzat del SharePoint des d'AppSource a l'entorn que heu designat per a formularis personalitzats del SharePoint.

Al centre d'administració Power Platform, seleccioneu l'entorn que heu designat per als formularis personalitzats de SharePoint al pas 1 i assigneu la funció de seguretat del formulari personalitzat de SharePoint als usuaris que s'espera que creïn formularis personalitzats de SharePoint. Vegeu Assignar funcions de seguretat als usuaris d'un entorn que tingui una base de Dataverse dades.

Preguntes freqüents

Puc editar privilegis a la funció de seguretat de creador de formularis personalitzats de SharePoint?

No, la funció de seguretat del creador de formularis personalitzats s'afegeix SharePoint a un entorn important una solució no personalitzable. Tingueu en compte que la creació d'un formulari personalitzat de SharePoint requereix que un usuari tingui permisos a SharePoint i a Power Platform. La plataforma verifica que un usuari tingui té permisos d'escriptura per a la llista de destinació creada amb Microsoft Lists i que l'usuari tingui permís al té permís al Power Platform per crear o actualitzar el formulari personalitzat del SharePoint. A fi que un creador de formularis SharePoint personalitzats aprovi la comprovació de Power Platform, cal que l'usuari tingui la funció de seguretat de formulari personalitzat de SharePoint o la funció de seguretat de creador de l'entorn.

Un usuari que només tingui la funció de creador de formularis personalitzats de SharePoint veurà un entorn al selector d'entorns make.powerapps.com?

No, un creador que no tingui una funció de seguretat cridada a la documentació Tria entorns no veurà l'entorn al selector https://make.powerapps.com d'entorns. Un usuari amb una funció de creador de formularis personalitzats de SharePoint pot provar de navegar a l'entorn manipulant-ne l'URI. Si l'usuari prova de crear una aplicació independent, veurà un error de permís.

Gestionar l'estat de quarantena de l'aplicació

Com a complement de les normes de prevenció de pèrdua de dades del Power Platform, el Power Platform permet als administradors posar un recurs "en quarantena", si configuren proteccions per al desenvolupament amb poc codi. Els administradors gestionen l'estat de quarantena d'un recurs, que controla si els usuaris finals poden accedir al recurs. Al Power Apps, aquesta capacitat permet als administradors limitar directament la disponibilitat de les aplicacions que potser necessiten atenció per complir els requisits de l'organització.

Nota

Una aplicació en quarantena no serà accessible per als usuaris que no l'hagin iniciat anteriorment.

Una aplicació en quarantena pot ser accessible, momentàniament, per als usuaris que hagin jugat a l'aplicació abans que es posés en quarantena. És possible que aquests usuaris puguin utilitzar l'aplicació en quarantena durant uns segons si l'han utilitzat en el passat. Però després d'això, rebran un missatge que els indicarà que l'aplicació està en quarantena si intenten obrir-la de nou.

A la taula següent s'explica com afecta l'estat de quarantena a les experiències dels administradors, creadors i usuaris finals.

| Rol | Experiència |

|---|---|

| Administrador | Independentment de l'estat de quarantena d'una aplicació, una aplicació els administradors la poden veure al Centre d'administració del Power Platform i els cmdlets del PowerShell. |

| Creador | Independentment de l'estat de quarantena d'una aplicació, l'aplicació és visible a https://make.powerapps.com i es pot obrir per editar-la al Power Apps Studio. |

| Usuari final | Una aplicació en quarantena presenta als usuaris finals que inicien l'aplicació un missatge que indica que no poden accedir a l'aplicació. |

Els usuaris finals veuran el missatge següent quan iniciïn una aplicació que està en quarantena.

A la taula següent es reflecteix l'assistència tècnica de quarantena:

| Tipus d'aplicació del Power Apps | Assistència tècnica de quarantena |

|---|---|

| Aplicació de llenç | Disponible de manera general |

| Aplicació basada en models | No s'admet encara |

Posa una aplicació en quarantena

Set-AppAsQuarantined -EnvironmentName <EnvironmentName> -AppName <AppName>

Anul·lar la quarantena d'una aplicació

Set-AppAsUnquarantined -EnvironmentName <EnvironmentName> -AppName <AppName>

Obtén l'estat de quarantena d'una aplicació

Get-AppQuarantineState -EnvironmentName <EnvironmentName> -AppName <AppName>

Entorns administrats: accés condicional a aplicacions individuals

A més de respectar les Power Apps polítiques d'accés condicional aplicades al servei, en els entorns gestionats és possible aplicar Microsoft Entra polítiques d'accés condicional a aplicacions individuals creades usant Power Apps. Per exemple, un administrador pot aplicar una política d'accés condicional que requereixi autenticació multifactor només a les aplicacions que continguin dades sensibles. Power Apps Utilitza el context d'autenticació d'accés condicional com a mecanisme per orientar les polítiques d'accés condicional a les aplicacions granulars. Els administradors poden afegir i suprimir contextos d'autenticació en una aplicació. Els creadors no poden editar els contextos d'autenticació d'una aplicació.

Nota

- Els contextos d'autenticació definits en una aplicació no es mouen amb les aplicacions de les solucions i es mouen entre entorns. Això permet aplicar diferents contextos d'autenticació a les aplicacions en diferents entorns. A més, a mida que una aplicació es desplaça entre entorns, es conserva el context d'autenticació definit en un entorn. Per exemple, si el context d'autenticació es defineix en una aplicació en un entorn UAT, aquest context d'autenticació es conservarà.

- És possible que es puguin definir diversos contextos d'autenticació en una aplicació. Un usuari final ha de passar la unió de polítiques d'accés condicional aplicades per diversos contextos d'autenticació.

- L'accés condicional a aplicacions individuals és una característica d'entorns administrats.

A la taula següent es descriu com l'aplicació de l'accés condicional en una aplicació específica afecta les experiències dels administradors, els creadors i els usuaris finals.

| Rol | Experiència |

|---|---|

| Administrador | Independentment de les normes d'accés condicional associades amb una aplicació, una aplicació és visible per als administradors al Power Platform Centre d'administració i als cmdlets del PowerShell. |

| Creador | Independentment de les polítiques d'accés condicional associades a una aplicació, una aplicació és visible i https://make.powerapps.com es pot obrir per editar-la Power Apps Studio. |

| Usuari final | Les normes d'accés condicional aplicades a una aplicació s'apliquen quan els usuaris finals inicien l'aplicació. A un usuari que no passa les comprovacions d'accés condicional se li presenta un diàleg a l'experiència d'autenticació que indica que no té permís per accedir al recurs. |

Després que els administradors associïn contextos d'autenticació a polítiques https://portal.azure.com d'accés condicional, poden definir l'identificador de context d'autenticació en una aplicació. La imatge següent il·lustra on s'obté l'ID del context d'autenticació.

Els usuaris finals que no compleixen els requisits de la norma d'accés condicional reben un missatge d'error que indica que no tenen accés.

A la taula següent es reflecteix l'accés condicional en la compatibilitat amb aplicacions granulars:

| Tipus d'aplicació del Power Apps | Accés condicional a la compatibilitat amb aplicacions individuals |

|---|---|

| Aplicació de llenç | Disponibilitat en versió preliminar |

| Aplicació basada en models | No admès |

Afegir identificadors de context d'autenticació d'accés condicional a una aplicació

Set-AdminPowerAppConditionalAccessAuthenticationContextIds –EnvironmentName <EnvironmentName> -AppName <AppName> -AuthenticationContextIds <id1, id2, etc...>

Obtenir identificadors de context d'autenticació d'accés condicional definits en una aplicació

Get-AdminPowerAppConditionalAccessAuthenticationContextIds –EnvironmentName <EnvironmentName> -AppName <AppName>

Suprimir els identificadors de context d'autenticació d'accés condicional en una aplicació

Remove-AdminPowerAppConditionalAccessAuthenticationContextIds –EnvironmentName <EnvironmentName> -AppName <AppName>