إصدار تجريبي ونشر Defender لـ Office 365

توفر هذه المقالة سير عمل لتجربة Microsoft Defender لـ Office 365 ونشرها في مؤسستك. يمكنك استخدام هذه التوصيات لإعداد Microsoft Defender لـ Office 365 كأداة أمان عبر الإنترنت فردية أو كجزء من حل شامل مع Microsoft Defender XDR.

تفترض هذه المقالة أن لديك مستأجر Microsoft 365 للإنتاج وتعمل على إصدار تجريبي ونشر Microsoft Defender لـ Office 365 في هذه البيئة. ستحافظ هذه الممارسة على أي إعدادات وتخصيصات تقوم بتكوينها أثناء الإصدار التجريبي الخاص بك للتوزيع الكامل.

تساهم Defender لـ Office 365 في بنية ثقة معدومة من خلال المساعدة في منع أو تقليل الضرر التجاري من الخرق. لمزيد من المعلومات، راجع سيناريو منع تلف الأعمال أو تقليله من خرق العمل في إطار عمل اعتماد Microsoft ثقة معدومة.

التوزيع الشامل Microsoft Defender XDR

هذه هي المقالة 3 من 6 في سلسلة لمساعدتك في نشر مكونات Microsoft Defender XDR، بما في ذلك التحقيق في الحوادث والاستجابة لها.

تتوافق المقالات الواردة في هذه السلسلة مع المراحل التالية من النشر الشامل:

| طور | رابط |

|---|---|

| A. بدء تشغيل الإصدار التجريبي | بدء تشغيل الإصدار التجريبي |

| B. إصدار تجريبي وتوزيع مكونات Microsoft Defender XDR |

-

إصدار تجريبي ونشر Defender for Identity - إصدار تجريبي ونشر Defender لـ Office 365 (هذه المقالة) - إصدار تجريبي ونشر Defender لنقطة النهاية - إصدار تجريبي ونشر Microsoft Defender for Cloud Apps |

| C. التحقق من التهديدات والاستجابة لها | ممارسة التحقيق في الحوادث والاستجابة لها |

إصدار تجريبي لسير العمل ونشره Defender لـ Office 365

يوضح الرسم التخطيطي التالي عملية شائعة لنشر منتج أو خدمة في بيئة تكنولوجيا المعلومات.

تبدأ بتقييم المنتج أو الخدمة وكيفية عملها داخل مؤسستك. بعد ذلك، يمكنك تجربة المنتج أو الخدمة مع مجموعة فرعية صغيرة مناسبة من البنية الأساسية للإنتاج للاختبار والتعلم والتخصيص. بعد ذلك، قم بزيادة نطاق التوزيع تدريجيا حتى تتم تغطية البنية الأساسية أو المؤسسة بأكملها.

فيما يلي سير العمل لتجربة Defender لـ Office 365 ونشرها في بيئة الإنتاج الخاصة بك.

اتبع الخطوات التالية:

- تدقيق سجل MX العام والتحقق من صحته

- تدقيق المجالات المقبولة

- تدقيق الموصلات الواردة

- تنشيط التقييم

- إنشاء مجموعات تجريبية

- تكوين الحماية

- تجربة القدرات

فيما يلي الخطوات الموصى بها لكل مرحلة توزيع.

| مرحلة التوزيع | الوصف |

|---|---|

| تقييم | إجراء تقييم المنتج Defender لـ Office 365. |

| طيار | تنفيذ الخطوات من 1 إلى 7 للمجموعات التجريبية. |

| التوزيع الكامل | قم بتكوين مجموعات المستخدمين التجريبية في الخطوة 5 أو إضافة مجموعات مستخدمين للتوسع خارج الإصدار التجريبي وتضمين جميع حسابات المستخدمين في النهاية. |

Defender لـ Office 365 البنية والمتطلبات

يوضح الرسم التخطيطي التالي البنية الأساسية Microsoft Defender لـ Office 365، والتي يمكن أن تتضمن بوابة SMTP تابعة لجهة خارجية أو تكاملا محليا. تتطلب سيناريوهات التعايش المختلط (أي أن علب بريد الإنتاج محلية أو متصلة) تكوينات أكثر تعقيدا ولا تتم تغطيتها في هذه المقالة أو إرشادات التقييم.

يصف الجدول التالي هذا الرسم التوضيحي.

| وسيلة شرح | الوصف |

|---|---|

| 1 | عادة ما يقوم الخادم المضيف للمرسل الخارجي بإجراء بحث DNS عام عن سجل MX، والذي يوفر الخادم الهدف لترحيل الرسالة. يمكن أن تكون هذه الإحالة إما Exchange Online (EXO) مباشرة أو بوابة SMTP تم تكوينها للترحيل مقابل EXO. |

| 2 | Exchange Online Protection يتفاوض ويتحقق من الاتصال الوارد ويفحص رؤوس الرسائل والمحتوى لتحديد النهج الإضافية أو وضع العلامات أو المعالجة المطلوبة. |

| 3 | يتكامل Exchange Online مع Microsoft Defender لـ Office 365 لتوفير حماية أكثر تقدما من التهديدات والتخفيف من المخاطر والمعالجة. |

| 4 | تتم معالجة رسالة غير ضارة أو محظورة أو معزولة وتسليمها إلى المستلم في EXO حيث يتم تقييم تفضيلات المستخدم المتعلقة بالبريد غير الهام أو قواعد علبة البريد أو الإعدادات الأخرى وتشغيلها. |

| 5 | يمكن تمكين التكامل مع Active Directory محلي باستخدام Microsoft Entra Connect لمزامنة وتوفير الكائنات والحسابات الممكنة للبريد Microsoft Entra ID وفي نهاية المطاف Exchange Online. |

| 6 | عند دمج بيئة محلية، من الأفضل استخدام خادم Exchange لإدارة وإدارة السمات والإعدادات والتكوينات المتعلقة بالبريد. |

| 7 | تشارك Microsoft Defender لـ Office 365 الإشارات إلى Microsoft Defender XDR للكشف والاستجابة الموسعة (XDR). |

التكامل المحلي شائع ولكنه اختياري. إذا كانت بيئتك سحابية فقط، فإن هذه الإرشادات تناسبك أيضا.

يتطلب التقييم Defender لـ Office 365 الناجح أو الإصدار التجريبي للإنتاج المتطلبات الأساسية التالية:

- جميع علب بريد المستلمين موجودة حاليا في Exchange Online.

- يتم حل سجل MX العام مباشرة إلى EOP أو بوابة بروتوكول نقل البريد البسيط (SMTP) التابعة لجهة خارجية والتي تقوم بعد ذلك بترحيل البريد الإلكتروني الخارجي الوارد مباشرة إلى EOP.

- تم تكوين مجال البريد الإلكتروني الأساسي الخاص بك على أنه موثوق به في Exchange Online.

- لقد نجحت في نشر وتكوين حظر Edge المستند إلى الدليل (DBEB) حسب الاقتضاء. لمزيد من المعلومات، راجع استخدام Directory-Based Edge Blocking لرفض الرسائل المرسلة إلى مستلمين غير صالحين.

هام

إذا لم تكن هذه المتطلبات قابلة للتطبيق أو كنت لا تزال في سيناريو تعايش مختلط، فيمكن أن يتطلب تقييم Microsoft Defender لـ Office 365 تكوينات أكثر تعقيدا أو متقدمة لا تغطيها هذه الإرشادات بالكامل.

الخطوة 1: تدقيق سجل MX العام والتحقق من صحته

لتقييم Microsoft Defender لـ Office 365 بشكل فعال، من المهم ترحيل البريد الإلكتروني الخارجي الوارد من خلال مثيل Exchange Online Protection (EOP) المقترن بالمستأجر الخاص بك.

- في M365 مسؤول Portal في https://admin.microsoft.com، قم بتوسيع ... قم بإظهار الكل إذا لزم الأمر، وقم بتوسيع الإعدادات، ثم حدد المجالات. أو، للانتقال مباشرة إلى صفحة المجالات ، استخدم https://admin.microsoft.com/Adminportal/Home#/Domains.

- في صفحة المجالات ، حدد مجال البريد الإلكتروني الذي تم التحقق منه بالنقر فوق أي مكان في الإدخال بخلاف خانة الاختيار.

- في القائمة المنبثقة تفاصيل المجال التي تفتح، حدد علامة التبويب سجلات DNS . دون سجل MX الذي تم إنشاؤه وتعيينه إلى مستأجر EOP الخاص بك.

- الوصول إلى منطقة DNS الخارجية (العامة) والتحقق من سجل MX الأساسي المقترن بمجال البريد الإلكتروني الخاص بك:

- إذا كان سجل MX العام يطابق حاليا عنوان EOP المعين (على سبيل المثال، contoso-com.mail.protection.outlook.com) فلا يلزم إجراء أي تغييرات توجيه أخرى.

- إذا تم حل سجل MX العام الخاص بك حاليا إلى بوابة SMTP تابعة لجهة خارجية أو محلية، فقد تكون هناك حاجة إلى تكوينات توجيه إضافية.

- إذا تم حل سجل MX العام حاليا إلى Exchange المحلي، فقد تظل في نموذج مختلط حيث لم يتم ترحيل بعض علب بريد المستلمين بعد إلى EXO.

الخطوة 2: تدقيق المجالات المقبولة

- في مركز إدارة Exchange (EAC) في https://admin.exchange.microsoft.com، قم بتوسيع تدفق البريد، ثم انقر فوق المجالات المقبولة. أو، للانتقال مباشرة إلى صفحة المجالات المقبولة ، استخدم https://admin.exchange.microsoft.com/#/accepteddomains.

- في صفحة المجالات المقبولة ، دون قيمة نوع المجال لمجال البريد الإلكتروني الأساسي.

- إذا تم تعيين نوع المجال إلى موثوق، فمن المفترض أن تكون جميع علب بريد المستلمين لمؤسستك موجودة حاليا في Exchange Online.

- إذا تم تعيين نوع المجال إلى InternalRelay، فقد تظل في نموذج مختلط حيث لا تزال بعض علب بريد المستلمين موجودة محليا.

الخطوة 3: تدقيق الموصلات الواردة

- في مركز إدارة Exchange (EAC) في https://admin.exchange.microsoft.com، قم بتوسيع تدفق البريد، ثم انقر فوق الموصلات. أو، للانتقال مباشرة إلى صفحة الموصلات ، استخدم https://admin.exchange.microsoft.com/#/connectors.

- في صفحة الموصلات ، دون أي موصلات بالإعدادات التالية:

- قيمة From هي مؤسسة شريكة قد ترتبط ببوابة SMTP تابعة لجهة خارجية.

- القيمة From هي مؤسستك التي قد تشير إلى أنك لا تزال في سيناريو مختلط.

الخطوة 4: تنشيط التقييم

استخدم الإرشادات هنا لتنشيط تقييم Microsoft Defender لـ Office 365 من مدخل Microsoft Defender.

للحصول على معلومات مفصلة، راجع تجربة Microsoft Defender لـ Office 365.

في مدخل Microsoft Defender في https://security.microsoft.com، قم بتوسيع التعاون >& البريد الإلكتروني حدد النهج & القواعد> حدد نهج التهديد> مرر لأسفل إلى قسم الآخرين، ثم حدد وضع التقييم. أو، للانتقال مباشرة إلى صفحة وضع التقييم ، استخدم https://security.microsoft.com/atpEvaluation.

في صفحة وضع التقييم ، انقر فوق بدء التقييم.

في مربع الحوار تشغيل الحماية ، حدد لا، أريد إعداد التقارير فقط، ثم انقر فوق متابعة.

في مربع الحوار تحديد المستخدمين الذين تريد تضمينهم ، حدد كافة المستخدمين، ثم انقر فوق متابعة.

في مربع الحوار مساعدتنا على فهم تدفق البريد، يتم تحديد أحد الخيارات التالية تلقائيا استنادا إلى اكتشافنا لسجل MX لمجالك:

أستخدم Microsoft Exchange Online فقط: تشير سجلات MX لمجالك إلى Microsoft 365. لم يتبقى شيء لتكوينه، لذا انقر فوق إنهاء.

أستخدم جهة خارجية و/أو موفر خدمة محلي: في الشاشات القادمة، حدد اسم المورد جنبا إلى جنب مع الموصل الوارد الذي يقبل البريد من هذا الحل. يمكنك أيضا تحديد ما إذا كنت بحاجة إلى قاعدة تدفق بريد Exchange Online (تعرف أيضا باسم قاعدة النقل) التي تتخطى تصفية البريد العشوائي للرسائل الواردة من خدمة الحماية أو الجهاز التابع لجهة خارجية. عند الانتهاء، انقر فوق إنهاء.

الخطوة 5: إنشاء مجموعات تجريبية

عند إصدار تجريبي Microsoft Defender لـ Office 365، قد تختار تجربة مستخدمين محددين قبل تمكين النهج وإنفاذها لمؤسستك بأكملها. يمكن أن يساعد إنشاء مجموعات التوزيع في إدارة عمليات التوزيع. على سبيل المثال، إنشاء مجموعات مثل Defender لـ Office 365 Users - Standard Protection أو Defender لـ Office 365 Users - Strict Protection أو Defender لـ Office 365 Users - Custom Protection أو Defender لـ Office 365 المستخدمين - الاستثناءات.

قد لا يكون من الواضح لماذا "Standard" و"صارمة" هي المصطلحات المستخدمة لهذه المجموعات، ولكن هذا سوف يصبح واضحا عند استكشاف المزيد حول الإعدادات المسبقة للأمان Defender لـ Office 365. إن تسمية المجموعات "المخصصة" و"الاستثناءات" تتحدث عن نفسها، وعلى الرغم من أن معظم المستخدمين يجب أن يقعوا ضمن مجموعات قياسيةوصارمة ومخصصة واستثناءات، إلا أنها ستجمع بيانات قيمة لك فيما يتعلق بإدارة المخاطر.

يمكن إنشاء مجموعات التوزيع وتحديدها مباشرة في Exchange Online أو مزامنتها من Active Directory محلي.

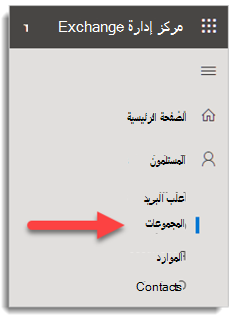

سجل الدخول إلى Exchange مسؤول Center (EAC) https://admin.exchange.microsoft.com باستخدام حساب تم منحه دور مسؤول المستلم أو تم تفويضه لأذونات إدارة المجموعة.

انتقل إلى مجموعات المستلمين>.

في صفحة المجموعات ، حدد

إضافة مجموعة.

إضافة مجموعة.بالنسبة إلى نوع المجموعة، حدد توزيع، ثم انقر فوق التالي.

امنح المجموعة اسما ووصفا اختياريا، ثم انقر فوق التالي.

في الصفحات المتبقية، قم بتعيين مالك وإضافة أعضاء إلى المجموعة وتعيين عنوان البريد الإلكتروني وقيود المغادرة والإعدادات الأخرى.

الخطوة 6: تكوين الحماية

يتم تكوين بعض الإمكانات في Defender لـ Office 365 وتشغيلها بشكل افتراضي، ولكن قد ترغب عمليات الأمان في رفع مستوى الحماية من الافتراضي.

لم يتم تكوين بعض الإمكانات بعد . لديك الخيارات التالية لتكوين الحماية (التي من السهل تغييرها لاحقا):

تعيين المستخدمين لنهج الأمان المحددة مسبقا: نهج الأمان المعينة مسبقا هي الطريقة الموصى بها لتعيين مستوى موحد من الحماية بسرعة عبر جميع الإمكانات. يمكنك الاختيار من بين Standard أو الحماية الصارمة. يتم وصف إعدادات Standard و Strict في الجداول هنا. يتم تلخيص الاختلافات بين Standard و Strict في الجدول هنا.

مزايا نهج الأمان المحددة مسبقا هي حماية مجموعات المستخدمين في أسرع وقت ممكن باستخدام الإعدادات الموصى بها من Microsoft استنادا إلى الملاحظات في مراكز البيانات. مع إضافة قدرات حماية جديدة ومع تغير مشهد الأمان، يتم تحديث الإعدادات في نهج الأمان المحددة مسبقا تلقائيا إلى الإعدادات الموصى بها.

عيب نهج الأمان المعينة مسبقا هو أنه لا يمكنك تخصيص أي من إعدادات الأمان تقريبا في نهج الأمان المحددة مسبقا (على سبيل المثال، لا يمكنك تغيير إجراء من تسليم إلى غير هام إلى عزل، أو العكس). الاستثناء هو إدخالات واستثناءات اختيارية لانتحال هوية المستخدم وحماية انتحال المجال، والتي يجب تكوينها يدويا.

ضع في اعتبارك أيضا أن نهج الأمان المحددة مسبقا تطبق دائما قبل النهج المخصصة. لذلك، إذا كنت ترغب في إنشاء أي نهج مخصصة واستخدامها، فستحتاج إلى استبعاد المستخدمين في هذه النهج المخصصة من نهج الأمان المحددة مسبقا.

تكوين نهج الحماية المخصصة: إذا كنت تفضل تكوين البيئة بنفسك، فقارن الإعدادات الافتراضية Standard والصارمة في الإعدادات الموصى بها ل EOP والأمان Microsoft Defender لـ Office 365. احتفظ لجدول بيانات حيث ينحرف البناء المخصص.

يمكنك أيضا استخدام محلل التكوين لمقارنة الإعدادات في النهج المخصصة بالقيم Standard والصارمة.

للحصول على معلومات مفصلة حول اختيار نهج الأمان المحددة مسبقا مقابل النهج المخصصة، راجع تحديد استراتيجية نهج الحماية.

تعيين نهج أمان محددة مسبقا

نوصي بالبدء بنهج الأمان المحددة مسبقا في EOP Defender لـ Office 365 بسرعة عن طريق تعيينها لمستخدمين تجريبيين محددين أو مجموعات محددة كجزء من تقييمك. توفر النهج المعينة مسبقا قالب حماية Standard أساسي أو قالب حماية صارم أكثر صرامة، والذي يمكن تعيينه بشكل مستقل.

على سبيل المثال، يمكن تطبيق شرط EOP للتقييمات التجريبية إذا كان المستلمون أعضاء في مجموعة EOP Standard Protection محددة، ثم تتم إدارتها عن طريق إضافة حسابات إلى المجموعة أو إزالتها منها.

وبالمثل، يمكن تطبيق شرط Defender لـ Office 365 للتقييمات التجريبية إذا كان المستلمون أعضاء في مجموعة حماية Defender لـ Office 365 Standard محددة ثم تتم إدارتها عن طريق إضافة حسابات أو إزالتها عبر المجموعة.

للحصول على إرشادات كاملة، راجع استخدام مدخل Microsoft Defender لتعيين نهج أمان Standard وصارمة مسبقة الإعداد للمستخدمين.

تكوين نهج الحماية المخصصة

توفر قوالب نهج Standard أو Strict Defender لـ Office 365 المحددة مسبقا للمستخدمين التجريبيين الحماية الأساسية الموصى بها. ومع ذلك، يمكنك أيضا إنشاء نهج حماية مخصصة وتعيينها كجزء من تقييمك.

من المهم أن تكون على دراية بالأسبقية التي تأخذها نهج الحماية هذه عند تطبيقها وفرضها، كما هو موضح في ترتيب الأسبقية لنهج الأمان المحددة مسبقا والنهج الأخرى.

يوفر التفسير والجدول في تكوين نهج الحماية مرجعا مفيد لما تحتاج إلى تكوينه.

الخطوة 7: تجربة القدرات

الآن بعد أن تم إعداد الإصدار التجريبي وتكوينه، من المفيد أن تصبح على دراية بأدوات إعداد التقارير والمراقبة ومحاكاة الهجوم الفريدة Microsoft Defender ل Microsoft 365.

| تمكن | الوصف | معلومات إضافية |

|---|---|---|

| مستكشف المخاطر | يعد مستكشف التهديدات أداة قوية قريبة من الوقت الحقيقي لمساعدة فرق عمليات الأمان على التحقيق في التهديدات والاستجابة لها ويعرض معلومات حول البرامج الضارة المكتشفة والتصيد الاحتيالي في البريد الإلكتروني والملفات في Office 365، بالإضافة إلى التهديدات والمخاطر الأمنية الأخرى لمؤسستك. | حول مستكشف التهديدات |

| أتمتة المحاكاة في التدريب على محاكاة الهجوم | يمكنك استخدام التدريب على محاكاة الهجوم في مدخل Microsoft Defender لتشغيل سيناريوهات هجوم واقعية في مؤسستك، والتي تساعدك على تحديد المستخدمين المعرضين للخطر والعثور عليها قبل أن يؤثر هجوم حقيقي على بيئتك. | بدء استخدام التدريب على محاكاة الهجوم |

| لوحة معلومات التقارير | في قائمة التنقل اليسرى، انقر فوق تقارير وقم بتوسيع عنوان التعاون & البريد الإلكتروني. تتعلق تقارير التعاون & البريد الإلكتروني بتحديد اتجاهات الأمان التي سيسمح لك بعضها باتخاذ إجراء (من خلال أزرار مثل "الانتقال إلى عمليات الإرسال")، والبعض الآخر الذي سيعرض الاتجاهات. يتم إنشاء هذه المقاييس تلقائيا. |

عرض تقارير أمان البريد الإلكتروني في مدخل Microsoft Defender عرض تقارير Defender لـ Office 365 في مدخل Microsoft Defender |

تكامل إدارة معلومات الأمان والأحداث

يمكنك دمج Defender لـ Office 365 مع Microsoft Sentinel أو خدمة معلومات الأمان العامة وإدارة الأحداث (SIEM) لتمكين المراقبة المركزية للتنبيهات والأنشطة من التطبيقات المتصلة. باستخدام Microsoft Sentinel، يمكنك تحليل أحداث الأمان بشكل أكثر شمولا عبر مؤسستك وإنشاء أدلة مبادئ للاستجابة الفعالة والفورية.

يتضمن Microsoft Sentinel موصل Defender لـ Office 365. لمزيد من المعلومات، راجع توصيل التنبيهات من Microsoft Defender لـ Office 365.

يمكن أيضا دمج Microsoft Defender لـ Office 365 في حلول SIEM الأخرى باستخدام واجهة برمجة تطبيقات إدارة نشاط Office 365. للحصول على معلومات حول التكامل مع أنظمة SIEM العامة، راجع تكامل SIEM العام.

الخطوة التالية

دمج المعلومات في دليل عمليات الأمان Microsoft Defender لـ Office 365 في عمليات SecOps الخاصة بك.

الخطوة التالية للتوزيع الشامل Microsoft Defender XDR

تابع النشر الشامل Microsoft Defender XDR باستخدام الإصدار التجريبي وانشر Defender لنقطة النهاية.

تلميح

هل تريد معرفة المزيد؟ تفاعل مع مجتمع أمان Microsoft في مجتمعنا التقني: Microsoft Defender XDR Tech Community.