الإصدارات السابقة من Windows

ينطبق على:

الأنظمة الأساسية

- Windows 7 SP1 Enterprise

- Windows 7 SP1 Pro

- Windows 8.1 Pro

- Windows 8.1 Enterprise

- Windows Server 2008 R2 SP1

هل تريد تجربة Defender لنقطة النهاية؟ التسجيل للحصول على إصدار تجريبي مجاني.

يقوم Defender لنقطة النهاية بتوسيع الدعم ليشمل أنظمة تشغيل ذات مستوى أدنى، ما يوفر إمكانات متقدمة للكشف عن الهجمات والتحقيق فيها على إصدارات Windows المدعومة.

لإعداد نقاط نهاية عميل Windows ذات المستوى الأدنى إلى Defender لنقطة النهاية، تحتاج إلى:

- تكوين وتحديث عملاء System Center Endpoint Protection

- تثبيت وتكوين عامل مراقبة Microsoft (MMA) للإبلاغ عن بيانات أداة الاستشعار

بالنسبة إلى Windows Server 2008 R2 SP1، لديك خيار الإلحاق من خلال Microsoft Defender للسحابة.

ملاحظة

مطلوب ترخيص خادم مستقل ل Defender لنقطة النهاية، لكل عقدة، من أجل إلحاق خادم Windows من خلال عامل مراقبة Microsoft (الخيار 1). بدلا من ذلك، مطلوب Microsoft Defender لترخيص الخوادم، لكل عقدة، من أجل إلحاق خادم Windows من خلال Microsoft Defender للسحابة (الخيار 2)، راجع الميزات المدعومة المتوفرة في Microsoft Defender للسحابة.

تلميح

بعد إعداد الجهاز، يمكنك اختيار تشغيل اختبار الكشف للتحقق من أنه تم إلحاقه بالخدمة بشكل صحيح. لمزيد من المعلومات، راجع تشغيل اختبار الكشف على نقطة نهاية Defender لنقطة النهاية المإلحاقة حديثا.

تكوين وتحديث عملاء System Center Endpoint Protection

يتكامل Defender for Endpoint مع System Center Endpoint Protection لتوفير رؤية لاكتشافات البرامج الضارة ولإيقاف نشر هجوم في مؤسستك عن طريق حظر الملفات الضارة المحتملة أو البرامج الضارة المشتبه بها.

الخطوات التالية مطلوبة لتمكين هذا التكامل:

- تثبيت تحديث النظام الأساسي لمكافحة البرامج الضارة لشهر يناير 2017 لعملاء Endpoint Protection

- تكوين عضوية خدمة حماية السحابة لعميل SCEP إلى الإعداد المتقدم

- قم بتكوين شبكتك للسماح بالاتصالات بسحابة برنامج الحماية من الفيروسات Microsoft Defender. لمزيد من المعلومات، راجع تكوين اتصالات شبكة مكافحة الفيروسات Microsoft Defender والتحقق من صحتها

تثبيت وتكوين عامل مراقبة Microsoft (MMA)

قبل البدء

راجع التفاصيل التالية للتحقق من الحد الأدنى لمتطلبات النظام:

تثبيت مجموعة التحديثات الشهرية لشهر فبراير 2018 - يتوفر ارتباط التنزيل المباشر من كتالوج Windows Update هنا

تثبيت تحديث مكدس الخدمة في 12 مارس 2019 (أو أحدث) - يتوفر ارتباط التنزيل المباشر من كتالوج Windows Update هنا

تثبيت تحديث دعم توقيع التعليمات البرمجية SHA-2 - يتوفر رابط التنزيل المباشر من كتالوج Windows Update هنا

ملاحظة

ينطبق فقط على Windows Server 2008 R2 وWindows 7 SP1 Enterprise وWindows 7 SP1 Pro.

تثبيت التحديث لتجربة العملاء وبيانات تتبع الاستخدام التشخيصية

تثبيت Microsoft .Net Framework 4.5.2 أو إصدار أحدث

ملاحظة

قد يتطلب تثبيت .NET 4.5 إعادة تشغيل الكمبيوتر بعد التثبيت.

تلبية الحد الأدنى لمتطلبات النظام لعامل Azure Log Analytics. لمزيد من المعلومات، راجع جمع البيانات من أجهزة الكمبيوتر في البيئة باستخدام Log Analytics

خطوات التثبيت

قم بتنزيل ملف إعداد العامل: عامل Windows 64 بت أو عامل Windows 32 بت.

ملاحظة

نظرا لإهمال دعم SHA-1 من قبل عامل MMA، يجب أن يكون عامل MMA هو الإصدار 10.20.18029 أو أحدث.

احصل على معرف مساحة العمل:

- في جزء التنقل Defender for Endpoint، حدد الإعدادات > إدارة > الأجهزة إلحاق

- حدد نظام التشغيل

- نسخ معرف مساحة العمل ومفتاح مساحة العمل

باستخدام معرف مساحة العمل ومفتاح مساحة العمل، اختر أيا من أساليب التثبيت التالية لتثبيت العامل:

تثبيت العامل يدويا باستخدام الإعداد.

في صفحة Agent Setup Options ، حدد Connect the agent to Azure Log Analytics (OMS)

ملاحظة

إذا كنت أحد عملاء حكومة الولايات المتحدة، ضمن "Azure Cloud"، فأنت بحاجة إلى اختيار "Azure US Government" إذا كنت تستخدم معالج الإعداد، أو إذا كنت تستخدم سطر أوامر أو برنامج نصي - فقم بتعيين المعلمة "OPINSIGHTS_WORKSPACE_AZURE_CLOUD_TYPE" إلى 1.

إذا كنت تستخدم وكيلا للاتصال بالإنترنت، فشاهد قسم تكوين إعدادات الاتصال بالإنترنت والوكيل.

بمجرد الانتهاء، يجب أن تشاهد نقاط النهاية المضمنة في المدخل في غضون ساعة.

تكوين إعدادات الوكيل والاتصال بالإنترنت

إذا كانت الخوادم تحتاج إلى استخدام وكيل للاتصال ب Defender لنقطة النهاية، فاستخدم إحدى الطرق التالية لتكوين MMA لاستخدام الخادم الوكيل:

إذا كان الوكيل أو جدار الحماية قيد الاستخدام، فتأكد من أن الخوادم يمكنها الوصول إلى جميع عناوين URL للخدمة Microsoft Defender لنقطة النهاية مباشرة وبدون اعتراض SSL. لمزيد من المعلومات، راجع تمكين الوصول إلى عناوين URL للخدمة Microsoft Defender لنقطة النهاية. يمنع استخدام اعتراض SSL النظام من الاتصال بخدمة Defender لنقطة النهاية.

بمجرد الانتهاء، يجب أن تشاهد خوادم Windows المضمنة في المدخل في غضون ساعة.

إلحاق خوادم Windows من خلال Microsoft Defender للسحابة

في جزء التنقل Microsoft Defender XDR، حدد Settings>Endpoints>Device management>Onboarding.

حدد Windows Server 2008 R2 SP1 كنظام تشغيل.

انقر فوق Onboard Servers في Microsoft Defender for Cloud.

اتبع إرشادات الإعداد في Microsoft Defender لنقطة النهاية مع Microsoft Defender for Cloud وإذا كنت تستخدم Azure ARC، فاتبع إرشادات الإلحاق في تمكين تكامل Microsoft Defender لنقطة النهاية.

بعد إكمال خطوات الإلحاق، ستحتاج إلى تكوين العملاء System Center Endpoint Protection وتحديثهم.

ملاحظة

- للإلحاق عبر Microsoft Defender للخوادم للعمل كما هو متوقع، يجب أن يكون لدى الخادم مساحة عمل ومفتاح مناسبين تم تكوينهما ضمن إعدادات عامل مراقبة Microsoft (MMA).

- بمجرد التكوين، يتم نشر حزمة إدارة السحابة المناسبة على الجهاز وسيتم نشر عملية الاستشعار (MsSenseS.exe) وبدء تشغيلها.

- هذا مطلوب أيضا إذا تم تكوين الخادم لاستخدام خادم بوابة OMS كوكيل.

التحقق من الإعداد

تحقق من تشغيل برنامج الحماية من الفيروسات Microsoft Defender Microsoft Defender لنقطة النهاية.

ملاحظة

تشغيل Microsoft Defender مكافحة الفيروسات غير مطلوب ولكن يوصى به. إذا كان منتج آخر لمورد الحماية من الفيروسات هو حل حماية نقطة النهاية الأساسي، يمكنك تشغيل برنامج الحماية من الفيروسات من Defender في الوضع السلبي. يمكنك فقط التأكد من تشغيل الوضع السلبي بعد التحقق من تشغيل مستشعر Microsoft Defender لنقطة النهاية (SENSE).

ملاحظة

نظرا لأن Microsoft Defender مكافحة الفيروسات مدعوم فقط Windows 10 Windows 11، لا تنطبق الخطوة 1 عند تشغيل Windows Server 2008 R2 SP1.

قم بتشغيل الأمر التالي للتحقق من تثبيت برنامج الحماية من الفيروسات Microsoft Defender:

sc.exe query Windefendإذا كانت النتيجة هي "الخدمة المحددة غير موجودة كخدمة مثبتة"، فستحتاج إلى تثبيت Microsoft Defender مكافحة الفيروسات. لمزيد من المعلومات، راجع Microsoft Defender مكافحة الفيروسات في Windows 10.

للحصول على معلومات حول كيفية استخدام نهج المجموعة لتكوين برنامج الحماية من الفيروسات Microsoft Defender وإدارته على خوادم Windows، راجع استخدام إعدادات نهج المجموعة لتكوين Microsoft Defender مكافحة الفيروسات وإدارتها.

إذا واجهت مشكلات في الإلحاق، فراجع استكشاف أخطاء الإلحاق وإصلاحها.

تشغيل اختبار الكشف

اتبع الخطوات الواردة في تشغيل اختبار الكشف على جهاز تم إلحاقه حديثا للتحقق من أن الخادم يقوم بالإبلاغ إلى Defender لخدمة نقطة النهاية.

إلحاق نقاط النهاية بدون حل إدارة

استخدام نهج المجموعة

الخطوة 1: قم بتنزيل التحديث المقابل لنقطة النهاية الخاصة بك.

انتقل إلى c:\windows\sysvol\domain\scripts (قد تكون هناك حاجة إلى التحكم في التغيير على إحدى وحدات التحكم بالمجال.)

إنشاء مجلد باسم MMA.

قم بتنزيل ما يلي ووضعها في مجلد MMA:

- تحديث لتجربة العملاء وبيانات تتبع الاستخدام التشخيصية:

بالنسبة إلى Windows Server 2008 R2 SP1، يلزم أيضا إجراء التحديثات التالية:

مجموعة التحديثات الشهرية لشهر فبراير 2018 - KB4074598 (Windows Server 2008 R2)

كتالوج Microsoft Update

تنزيل تحديثات Windows Server 2008 R2 x64.NET Framework 3.5.1 (KB315418)

بالنسبة إلى Windows Server 2008 R2 x64ملاحظة

تفترض هذه المقالة أنك تستخدم الخوادم المستندة إلى x64 (MMA Agent .exe الإصدار المتوافق مع x64 NEW SHA-2).

الخطوة 2: إنشاء اسم ملف DeployMMA.cmd (باستخدام المفكرة) أضف الأسطر التالية إلى ملف cmd. لاحظ أنك ستحتاج إلى معرف مساحة العمل والمفتاح.

الأمر التالي هو مثال. استبدل القيم التالية:

- KB - استخدم KB القابل للتطبيق ذي الصلة بنقطة النهاية التي تقوم بإلحاقها

- معرف مساحة العمل والمفتاح - استخدم المعرف والمفتاح

@echo off

cd "C:"

IF EXIST "C:\Program Files\Microsoft Monitoring Agent\Agent\MonitoringHost.exe" (

exit

) ELSE (

wusa.exe C:\Windows\MMA\Windows6.1-KB3080149-x64.msu /quiet /norestart

wusa.exe C:\Windows\MMA\Windows6.1-KB4074598-x64.msu /quiet /norestart

wusa.exe C:\Windows\MMA\Windows6.1-KB3154518-x64.msu /quiet /norestart

wusa.exe C:\Windows\MMA\Windows8.1-KB3080149-x64.msu /quiet /norestart

"c:\windows\MMA\MMASetup-AMD64.exe" /c /t:"C:\Windows\MMA"

c:\windows\MMA\setup.exe /qn NOAPM=1 ADD_OPINSIGHTS_WORKSPACE=1 OPINSIGHTS_WORKSPACE_ID="<your workspace ID>" OPINSIGHTS_WORKSPACE_KEY="<your workspace key>" AcceptEndUserLicenseAgreement=1

)

تكوين نهج المجموعة

إنشاء نهج مجموعة جديد خصيصا لإلحاق الأجهزة مثل "Microsoft Defender لنقطة النهاية إلحاق".

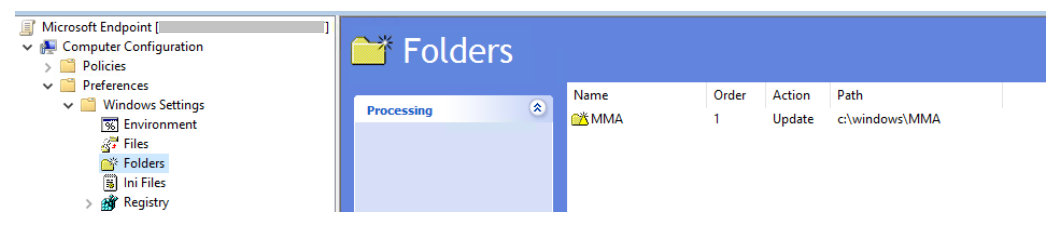

إنشاء مجلد نهج المجموعة باسم "c:\windows\MMA"

سيؤدي ذلك إلى إضافة مجلد جديد على كل خادم يتم تطبيق عنصر نهج المجموعة عليه، يسمى MMA، وسيتم تخزينه في c:\windows. سيحتوي هذا على ملفات التثبيت ل MMA والمتطلبات الأساسية وتثبيت البرنامج النصي.

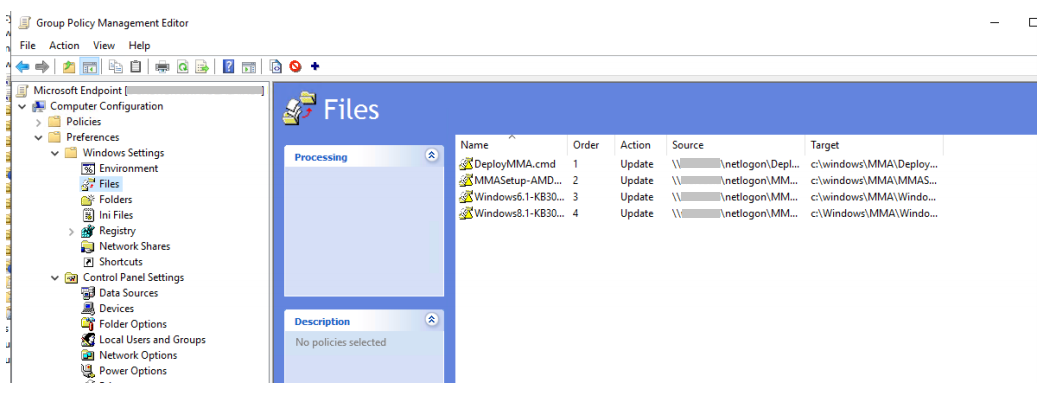

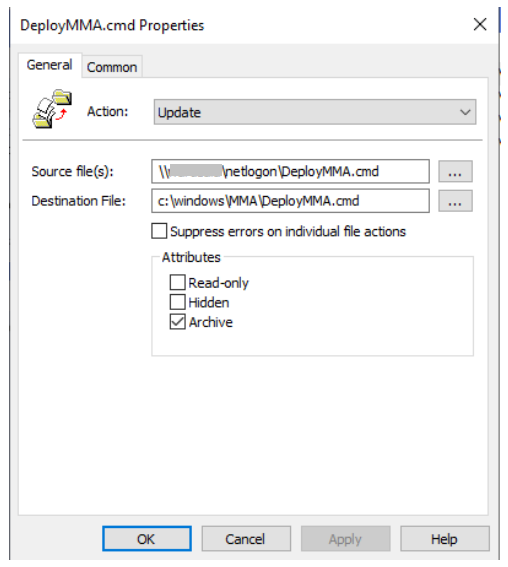

إنشاء تفضيل ملفات نهج المجموعة لكل ملف من الملفات المخزنة في تسجيل الدخول إلى Net.

يقوم بنسخ الملفات من DOMAIN\NETLOGON\MMA\filename إلى C:\windows\MMA\filename - بحيث تكون ملفات التثبيت محلية للخادم:

كرر العملية ولكن أنشئ استهدافا على مستوى العنصر في علامة التبويب COMMON، بحيث يتم نسخ الملف فقط إلى إصدار النظام الأساسي/نظام التشغيل المناسب في النطاق:

بالنسبة إلى Windows Server 2008 R2، ستحتاج إلى (وسينسخ فقط لأسفل) ما يلي:

- Windows6.1-KB3080149-x64.msu

- Windows6.1-KB3154518-x64.msu

- Windows6.1-KB4075598-x64.msu

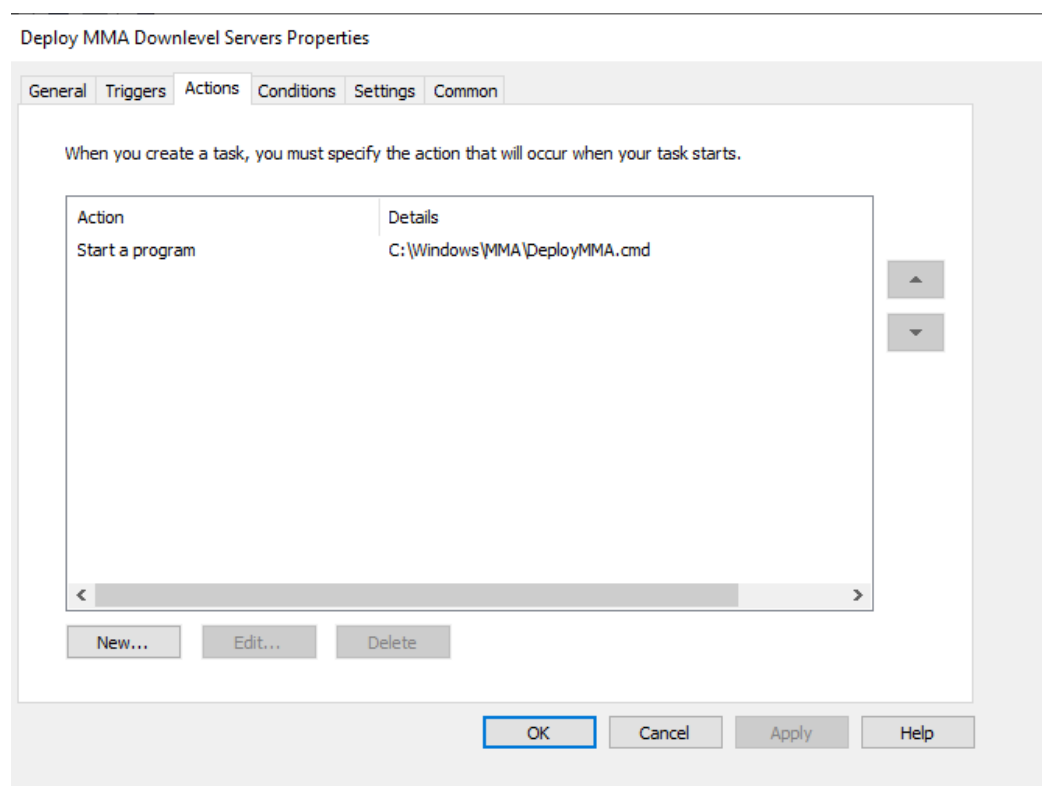

بمجرد الانتهاء من ذلك، ستحتاج إلى إنشاء نهج برنامج نصي لبدء التشغيل:

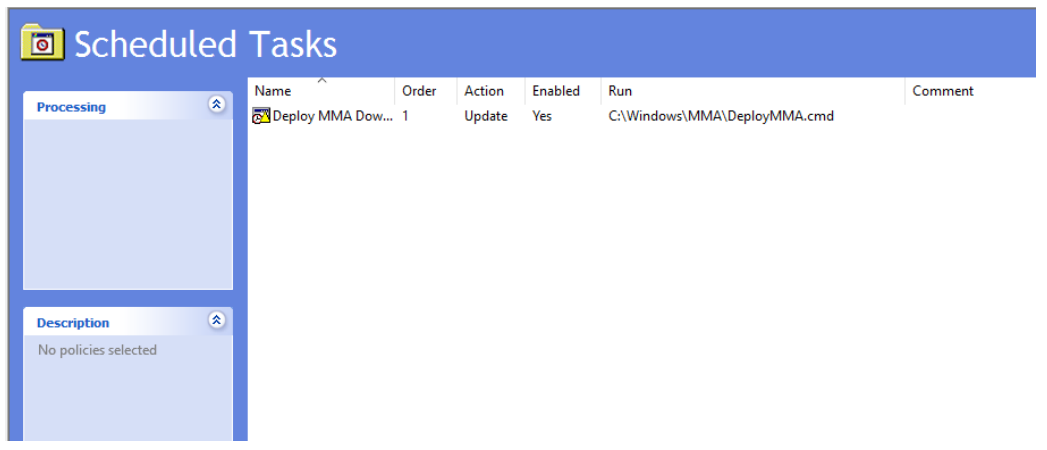

اسم الملف الذي سيتم تشغيله هنا هو c:\windows\MMA\DeployMMA.cmd. بمجرد إعادة تشغيل الخادم كجزء من عملية بدء التشغيل، سيقوم بتثبيت التحديث لتجربة العميل وبيانات تتبع الاستخدام التشخيصية KB، ثم تثبيت عامل MMA، أثناء تعيين معرف مساحة العمل والمفتاح، وسيتم إلحاق الخادم.

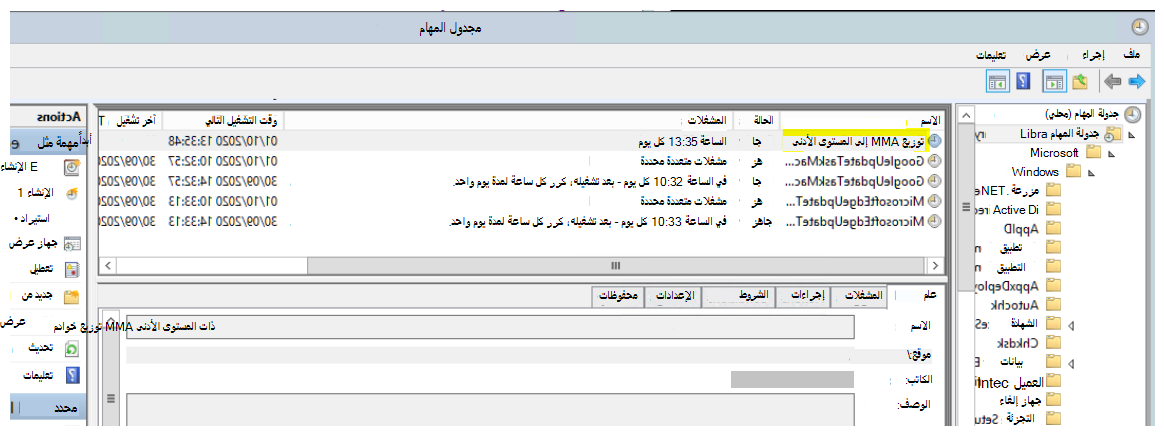

يمكنك أيضا استخدام مهمة فورية لتشغيل deployMMA.cmd إذا كنت لا تريد إعادة تشغيل جميع الخوادم.

ويمكن القيام بذلك على مرحلتين. قم أولا بإنشاء الملفات والمجلد في GPO - امنح النظام وقتا للتأكد من تطبيق عنصر نهج المجموعة، وجميع الخوادم لديها ملفات التثبيت. ثم أضف المهمة الفورية. سيؤدي ذلك إلى تحقيق نفس النتيجة دون الحاجة إلى إعادة التشغيل.

نظرا لأن البرنامج النصي يحتوي على أسلوب إنهاء ولن يتم إعادة تشغيله إذا تم تثبيت MMA، يمكنك أيضا استخدام مهمة مجدولة يوميا لتحقيق نفس النتيجة. على غرار سياسة التوافق Configuration Manager، سيتم التحقق منها يوميا للتأكد من وجود MMA.

كما هو مذكور في وثائق الإلحاق للخادم على وجه التحديد حول Server 2008 R2، يرجى الاطلاع أدناه: للحصول على Windows Server 2008 R2 SP1، تأكد من استيفاء المتطلبات التالية:

- تثبيت مجموعة التحديثات الشهرية لشهر فبراير 2018

- قم بتثبيت .NET framework 4.5 (أو أحدث) أو KB3154518

يرجى التحقق من وجود KBs قبل الإلحاق Windows Server 2008 R2. تسمح لك هذه العملية بإلحاق جميع الخوادم إذا لم يكن لديك Configuration Manager إدارة الخوادم.

نقاط نهاية إلغاء الإلحاق

لديك خياران لإلغاء إلحاق نقاط نهاية Windows من الخدمة:

- إلغاء تثبيت عامل MMA

- إزالة تكوين مساحة عمل Defender لنقطة النهاية

ملاحظة

يؤدي إلغاء الإلحاق إلى توقف نقطة نهاية Windows عن إرسال بيانات أداة الاستشعار إلى المدخل ولكن سيتم الاحتفاظ بالبيانات من نقطة النهاية، بما في ذلك الإشارة إلى أي تنبيهات كانت قد حصلت عليها لمدة تصل إلى 6 أشهر.

إلغاء تثبيت عامل MMA

لإلغاء إلحاق نقطة نهاية Windows، يمكنك إلغاء تثبيت عامل MMA أو فصله عن إعداد التقارير إلى مساحة عمل Defender for Endpoint. بعد إلغاء إلحاق العامل، لن ترسل نقطة النهاية بيانات المستشعر إلى Defender لنقطة النهاية. لمزيد من المعلومات، راجع لتعطيل عامل.

إزالة تكوين مساحة عمل Defender لنقطة النهاية

يمكنك استخدام أي من الطرق التالية:

- إزالة تكوين مساحة عمل Defender لنقطة النهاية من عامل MMA

- تشغيل أمر PowerShell لإزالة التكوين

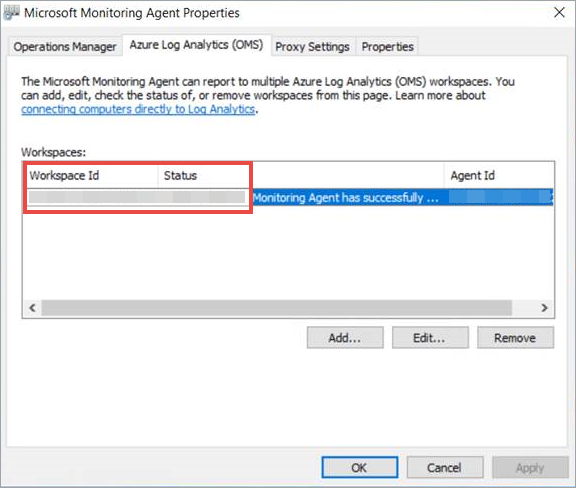

إزالة تكوين مساحة عمل Defender لنقطة النهاية من عامل MMA

في Microsoft Monitoring Agent Properties، حدد علامة التبويب Azure Log Analytics (OMS ).

حدد مساحة عمل Defender لنقطة النهاية، وانقر فوق إزالة.

تشغيل أمر PowerShell لإزالة التكوين

احصل على معرف مساحة العمل:

- في جزء التنقل، حدد الإعدادات>إلحاق.

- حدد نظام التشغيل ذي الصلة واحصل على معرف مساحة العمل.

افتح PowerShell غير مقيد وقم بتشغيل الأمر التالي. استخدم معرف مساحة العمل الذي حصلت عليه واستبدل

WorkspaceID:$AgentCfg = New-Object -ComObject AgentConfigManager.MgmtSvcCfg # Remove OMS Workspace $AgentCfg.RemoveCloudWorkspace("WorkspaceID") # Reload the configuration and apply changes $AgentCfg.ReloadConfiguration()

تلميح

هل تريد معرفة المزيد؟ Engage مع مجتمع أمان Microsoft في مجتمعنا التقني: Microsoft Defender لنقطة النهاية Tech Community.