Microsoft Defender لنقطة النهاية على Linux للأجهزة المستندة إلى ARM64 (معاينة)

- خادم Microsoft Defender لنقطة النهاية

- Microsoft Defender للخوادم

نظرة عامة على Defender لنقطة النهاية على Linux للأجهزة المستندة إلى ARM64

كما قد تعرف بالفعل، Microsoft Defender لنقطة النهاية على Linux هو حل أمان نقطة نهاية موحد يساعدك على حماية أجهزة الخادم من التهديدات المتقدمة. يقوم Defender لنقطة النهاية على Linux الآن بتوسيع الدعم لخوادم Linux المستندة إلى ARM64 في المعاينة. على غرار خوادم Linux المستندة إلى x64 (بما في ذلك النظام الأساسي Intel وAMD 64 بت)، يتم تضمين الإمكانات التالية:

- برنامج الحماية من الفيروسات من Microsoft Defender

- الكشف عن نقطة النهاية والاستجابة لها (EDR)

- الاستجابة المباشرة

- عزل الجهاز

- الصيد المتقدم

- إدارة الثغرات الأمنية

- تكوين النهج المركزي باستخدام إدارة إعدادات الأمان

في البداية، يتم دعم توزيعات Linux التالية في المعاينة:

Ubuntu 20.04 ARM64

Ubuntu 22.04 ARM64

Ubuntu 24.04 ARM64

Amazon Linux 2 ARM64

Amazon Linux 2023 ARM64

RHEL 8.x ARM64

RHEL 9.x ARM64

Oracle Linux 8.x ARM64

Oracle Linux 9.x ARM64

SUSE Linux Enterprise Server 15 (SP5, SP6) ARM64

ملاحظة

يتم التخطيط لدعم المزيد من توزيعات Linux كجزء من برنامج المعاينة هذا.

توزيع Defender لنقطة النهاية على Linux للأجهزة المستندة إلى ARM64

تقوم إجراءات النشر في هذه المقالة بتثبيت إصدار 101.24102.0003 العامل من القناة البطيئة للمشتركين في برنامج Insider على الجهاز المستند إلى ARM64. (راجع ما الجديد في Microsoft Defender لنقطة النهاية على Linux.)

يمكنك الاختيار من بين عدة طرق لنشر Defender لنقطة النهاية على Linux على جهازك المستند إلى ARM64:

قبل البدء

تأكد من استيفاء المتطلبات الأساسية ل Defender لنقطة النهاية على Linux

لإلحاق الخوادم ب Defender لنقطة النهاية، يلزم الحصول على تراخيص الخادم . يمكنك الاختيار من بين هذه الخيارات:

- Microsoft Defender للخوادم الخطة 1 أو الخطة 2 (كجزء من عرض Defender for Cloud)؛ أو

- خادم Microsoft Defender لنقطة النهاية

التوزيع باستخدام البرنامج النصي المثبت

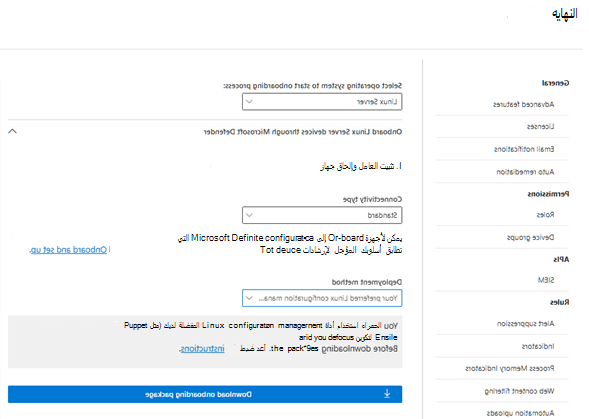

في مدخل Microsoft Defender، انتقل إلى الإعدادات>نقاط> النهايةإدارة> الأجهزةإلحاق.

في شاشة الإلحاق، حدد الخيارات التالية:

في قائمة تحديد نظام التشغيل لبدء عملية الإلحاق ، حدد Linux Server.

في قائمة نوع الاتصال ، حدد مبسط. أو، إذا لزم الأمر، يمكنك تحديد Standard. (لمزيد من المعلومات، راجع إلحاق الأجهزة باستخدام اتصال مبسط Microsoft Defender لنقطة النهاية.)

في قائمة أسلوب النشر ، حدد البرنامج النصي المحلي (Python).

حدد Download onboarding package.

في نافذة متصفح جديدة، قم بتنزيل البرنامج النصي bash لمثبت Defender for Endpoint.

استخدم الأمر التالي لمنح الأذونات اللازمة للبرنامج النصي:

$chmod +x /mde_installer.shقم بتشغيل الأمر التالي لتنفيذ البرنامج النصي للمثبت:

$sudo ~/mde_installer.sh --install --channel insiders-slow --onboard ~/MicrosoftDefenderATPOnboardingLinuxServer.pyتحقق من صحة التوزيع باتباع الخطوات التالية:

على الجهاز، قم بتشغيل الأمر التالي للتحقق من الحالة الصحية. تشير القيمة المرجعة إلى

trueأن المنتج يعمل كما هو متوقع:$ mdatp health --field healthyفي مدخل Microsoft Defender، ضمن Assets>Devices، ابحث عن جهاز Linux الذي قمت بإلحاقه للتو. قد يستغرق ظهور الجهاز في المدخل حوالي 20 دقيقة.

إذا واجهت مشكلة، فراجع استكشاف مشكلات التوزيع وإصلاحها (في هذه المقالة).

التوزيع باستخدام البرنامج النصي للمثبت مع Ansible

في مدخل Microsoft Defender، انتقل إلى الإعدادات>نقاط> النهايةإدارة> الأجهزةإلحاق.

في شاشة الإلحاق، حدد الخيارات التالية:

في قائمة تحديد نظام التشغيل لبدء عملية الإلحاق ، حدد Linux Server.

في قائمة نوع الاتصال ، حدد مبسط. أو، إذا لزم الأمر، يمكنك تحديد Standard. (لمزيد من المعلومات، راجع إلحاق الأجهزة باستخدام اتصال مبسط Microsoft Defender لنقطة النهاية.)

في قائمة أسلوب النشر ، حدد أداة إدارة تكوين Linux المفضلة لديك.

حدد Download onboarding package.

في نافذة متصفح جديدة، قم بتنزيل البرنامج النصي bash لمثبت Defender for Endpoint.

إنشاء ملف YAML للتثبيت على خادم Ansible الخاص بك. على سبيل المثال،

/etc/ansible/playbooks/install_mdatp.yml، باستخدام الذيmde_installer.shقمت بتنزيله في الخطوة 3.name: Install and Onboard MDE hosts: servers tasks: - name: Create a directory if it does not exist ansible.builtin.file: path: /tmp/mde_install state: directory mode: '0755' - name: Copy Onboarding script ansible.builtin.copy: src: "{{ onboarding_script }}" dest: /tmp/mde_install/mdatp_onboard.json - name: Install MDE on host ansible.builtin.script: "{{ mde_installer_script }} --install --channel {{ channel | default('insiders-slow') }} --onboard /tmp/mde_install/mdatp_onboard.json" register: script_output args: executable: sudo - name: Display the installation output debug: msg: "Return code [{{ script_output.rc }}] {{ script_output.stdout }}" - name: Display any installation errors debug: msg: "{{ script_output.stderr }}"انشر Defender لنقطة النهاية على Linux باستخدام الأمر التالي. قم بتحرير المسارات والقناة المقابلة، حسب الاقتضاء.

ansible-playbook -i /etc/ansible/hosts /etc/ansible/playbooks/install_mdatp.yml --extra-vars "onboarding_script=<path to mdatp_onboard.json > mde_installer_script=<path to mde_installer.sh> channel=<channel to deploy for: insiders-slow > "تحقق من صحة التوزيع باتباع الخطوات التالية:

على الجهاز، قم بتشغيل الأوامر التالية للتحقق من صحة الجهاز والاتصال ومكافحة الفيروسات واكتشافات EDR:

- name: Run post-installation basic MDE test hosts: myhosts tasks: - name: Check health ansible.builtin.command: mdatp health --field healthy register: health_status - name: MDE health test failed fail: msg="MDE is not healthy. health status => \n{{ health_status.stdout }}\nMDE deployment not complete" when: health_status.stdout != "true" - name: Run connectivity test ansible.builtin.command: mdatp connectivity test register: connectivity_status - name: Connectivity failed fail: msg="Connectivity failed. Connectivity result => \n{{ connectivity_status.stdout }}\n MDE deployment not complete" when: connectivity_status.rc != 0 - name: Check RTP status ansible.builtin.command: mdatp health --field real_time_protection_enabled register: rtp_status - name: Enable RTP ansible.builtin.command: mdatp config real-time-protection --value enabled become: yes become_user: root when: rtp_status.stdout != "true" - name: Pause for 5 second to enable RTP ansible.builtin.pause: seconds: 5 - name: Download EICAR ansible.builtin.get_url: url: https://secure.eicar.org/eicar.com.txt dest: /tmp/eicar.com.txt - name: Pause for 5 second to detect eicar ansible.builtin.pause: seconds: 5 - name: Check for EICAR file stat: path=/tmp/eicar.com.txt register: eicar_test - name: EICAR test failed fail: msg="EICAR file not deleted. MDE deployment not complete" when: eicar_test.stat.exists - name: MDE Deployed debug: msg: "MDE succesfully deployed"في مدخل Microsoft Defender، ضمن Assets>Devices، ابحث عن جهاز Linux الذي قمت بإلحاقه للتو. قد يستغرق ظهور الجهاز في المدخل حوالي 20 دقيقة.

إذا واجهت مشكلة، فراجع استكشاف مشكلات التوزيع وإصلاحها (في هذه المقالة).

التوزيع باستخدام البرنامج النصي للمثبت مع Puppet

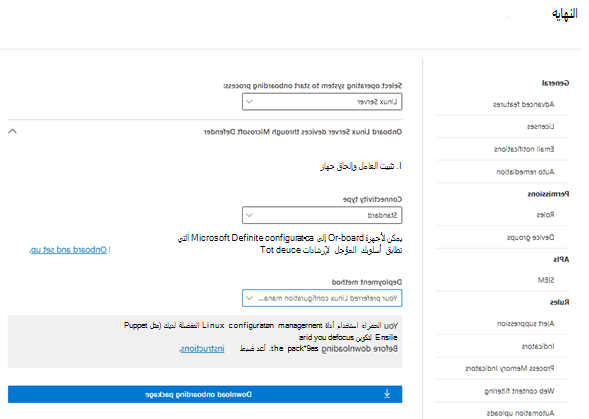

في مدخل Microsoft Defender، انتقل إلى الإعدادات>نقاط> النهايةإدارة> الأجهزةإلحاق.

في شاشة الإلحاق، حدد الخيارات التالية:

في قائمة تحديد نظام التشغيل لبدء عملية الإلحاق ، حدد Linux Server.

في قائمة نوع الاتصال ، حدد مبسط. أو، إذا لزم الأمر، يمكنك تحديد Standard. (لمزيد من المعلومات، راجع إلحاق الأجهزة باستخدام اتصال مبسط Microsoft Defender لنقطة النهاية.)

في قائمة أسلوب النشر ، حدد أداة إدارة تكوين Linux المفضلة لديك.

حدد Download onboarding package. احفظ الملف باسم

WindowsDefenderATPOnboardingPackage.zip.

استخراج محتويات حزمة الإلحاق باستخدام الأمر التالي:

unzip WindowsDefenderATPOnboardingPackage.zipيجب أن تشاهد الإخراج التالي:

Archive: WindowsDefenderATPOnboardingPackage.zip inflating: mdatp_onboard.jsonفي نافذة متصفح جديدة، قم بتنزيل البرنامج النصي bash لمثبت Defender for Endpoint (يسمى

mde_installer.shهذا البرنامج النصي ).إنشاء بيان Puppet باستخدام الإجراء التالي، والذي يستخدم

mde_installer.shالبرنامج النصي من الخطوة 4.في مجلد الوحدات النمطية لتثبيت Puppet الخاص بك، قم بإنشاء المجلدات التالية:

install_mdatp/filesinstall_mdatp/manifests

يوجد مجلد الوحدات النمطية عادة في

/etc/puppetlabs/code/environments/production/modulesعلى خادم Puppet الخاص بك.انسخ الملف الذي

mdatp_onboard.jsonتم إنشاؤه مسبقا إلىinstall_mdatp/filesالمجلد.انسخ

mde_installer.shإلىinstall_mdatp/files folder.init.ppإنشاء ملف داخلinstall_mdatp/manifestsيحتوي على إرشادات التوزيع التالية:tree install_mdatp Output: install_mdatp ├── files │ ├── mdatp_onboard.sh │ └── mde_installer.sh └── manifests └── init.pp

استخدم بيان Puppet لتثبيت Defender لنقطة النهاية على Linux على جهازك.

# Puppet manifest to install Microsoft Defender for Endpoint on Linux. # @param channel The release channel based on your environment, insider-fast or prod. class install_mdatp ( $channel = 'insiders-slow', ) { # Ensure that the directory /tmp/mde_install exists file { '/tmp/mde_install': ensure => directory, mode => '0755', } # Copy the installation script to the destination file { '/tmp/mde_install/mde_installer.sh': ensure => file, source => 'puppet:///modules/install_mdatp/mde_installer.sh', mode => '0777', } # Copy the onboarding script to the destination file { '/tmp/mde_install/mdatp_onboard.json': ensure => file, source => 'puppet:///modules/install_mdatp/mdatp_onboard.json', mode => '0777', } #Install MDE on the host using an external script exec { 'install_mde': command => "/tmp/mde_install/mde_installer.sh --install --channel ${channel} --onboard /tmp/mde_install/mdatp_onboard.json", path => '/bin:/usr/bin', user => 'root', logoutput => true, require => File['/tmp/mde_install/mde_installer.sh', '/tmp/mde_install/mdatp_onboard.json'], # Ensure the script is copied before running the installer } }تحقق من صحة التوزيع الخاص بك. في مدخل Microsoft Defender، ضمن Assets>Devices، ابحث عن جهاز Linux الذي قمت بإلحاقه للتو. قد يستغرق ظهور الجهاز في المدخل حوالي 20 دقيقة.

توزيع Defender لنقطة النهاية على Linux باستخدام Microsoft Defender للسحابة

إذا كانت مؤسستك تستخدم Defender for Cloud، يمكنك استخدامها لنشر Defender لنقطة النهاية على Linux.

نوصي بتمكين التوزيع التلقائي على أجهزة Linux المستندة إلى ARM64. بعد توفير الجهاز الظاهري، حدد متغيرا ضمن الملف

/etc/mde.arm.d/mde.confعلى جهازك كما يلي:OPT_FOR_MDE_ARM_PREVIEW=1انتظر لمدة 1-6 ساعات حتى يكتمل الإعداد.

في مدخل Microsoft Defender، ضمن Assets>Devices، ابحث عن أجهزة Linux التي قمت بإلحاقها للتو.

هل تحتاج إلى مساعدة في Defender for Cloud؟

راجع هذه المقالات:

- تمكين تكامل Defender لنقطة النهاية: Linux

- توصيل الأجهزة غير التابعة ل Azure Microsoft Defender for Cloud: إلحاق خادم Linux الخاص بك

استكشاف مشكلات التوزيع وإصلاحها

إذا واجهت أي مشكلات في نشر Defender لنقطة النهاية على Linux على أجهزتك المستندة إلى ARM64، تتوفر التعليمات. أولا، راجع قائمة المشكلات الشائعة وكيفية حلها. إذا استمرت المشكلة، فاتصل بنا.

المشكلات الشائعة وكيفية حلها

يلخص الجدول التالي المشكلات الشائعة وكيفية حلها.

| رسالة خطأ أو مشكلة | ما يجب فعله |

|---|---|

mdatp not found |

قد لا يتم تكوين المستودع بشكل صحيح. تحقق لمعرفة ما إذا تم تعيين القناة إلى insiders-slow في البرنامج النصي للمثبت |

mdatp health يشير إلى ترخيص مفقود |

تأكد من تمرير البرنامج النصي الصحيح للإلحاق أو ملف json إلى البرنامج النصي أو الأداة التلقائية |

| الاستثناءات لا تعمل كما هو متوقع | إذا كانت لديك استثناءات تعمل على أجهزة أخرى، ولكنها لا تعمل على خوادم Linux المستندة إلى ARM64، فاتصل بنا على mdearmsupport@microsoft.com. تحتاج إلى سجلات محلل العميل. |

| تريد مساعدة في ضبط mdatp. | اتصل بنا على mdearmsupport@microsoft.com. |

اتصل بنا إذا كنت بحاجة إلى مساعدة

عند الاتصال بنا في mdearmsupport@microsoft.com، تأكد من وصف المشكلة بالتفصيل. قم بتضمين لقطات الشاشة إذا أمكن، وسجلات محلل العميل.

XMDE Client Analyzer ARM Preview

باستخدام Bash، قم بتنزيل XMDE Client Analyzer ARM Preview.

wget --quiet -O XMDEClientAnalyzerARMPreview.zip https://go.microsoft.com/fwlink/?linkid=2299668قم بتشغيل أداة الدعم.

sudo ./MDESupportTool -d --mdatp-log debugاتبع الإرشادات التي تظهر على الشاشة ثم تابع مع في نهاية مجموعة السجل. توجد السجلات في

/tmpالدليل.مجموعة السجل مملوكة من قبل المستخدم الجذر، لذلك قد تحتاج إلى امتيازات الجذر لإزالة مجموعة السجل.