استكشاف مشكلات ملحق النظام وإصلاحها في Microsoft Defender لنقطة النهاية على macOS

ينطبق على:

- Microsoft Defender لنقطة النهاية على macOS

- الخطة 1 من Microsoft Defender لنقطة النهاية

- Defender for Endpoint الخطة 2

- Microsoft Defender XDR

هل تريد تجربة Defender لنقطة النهاية؟ التسجيل للحصول على إصدار تجريبي مجاني.

يمكنك إرسال الملاحظات عن طريق فتح Microsoft Defender لنقطة النهاية على جهاز Mac على جهازك والانتقال إلى المساعدة في > إرسال الملاحظات.

خيار آخر هو إرسال الملاحظات عبر Microsoft Defender XDR عن طريق تشغيل security.microsoft.com وتحديد علامة التبويب تقديم ملاحظات.

توفر هذه المقالة معلومات حول كيفية استكشاف المشكلات المتعلقة بملحق النظام المثبت كجزء من Microsoft Defender لنقطة النهاية على macOS وإصلاحها.

بدءا من macOS BigSur (11)، يتطلب macOS من Apple الموافقة الصريحة على جميع ملحقات النظام قبل السماح بتشغيلها على الجهاز.

العَرَض

ستلاحظ أن Microsoft Defender لنقطة النهاية يحتوي على رمز x في الدرع، كما هو موضح في لقطة الشاشة التالية:

إذا نقرت فوق الدرع باستخدام الرمز x ، فستحصل على خيارات كما هو موضح في لقطة الشاشة التالية:

انقر فوق الإجراء المطلوب.

تظهر الشاشة كما هو موضح في لقطة الشاشة التالية:

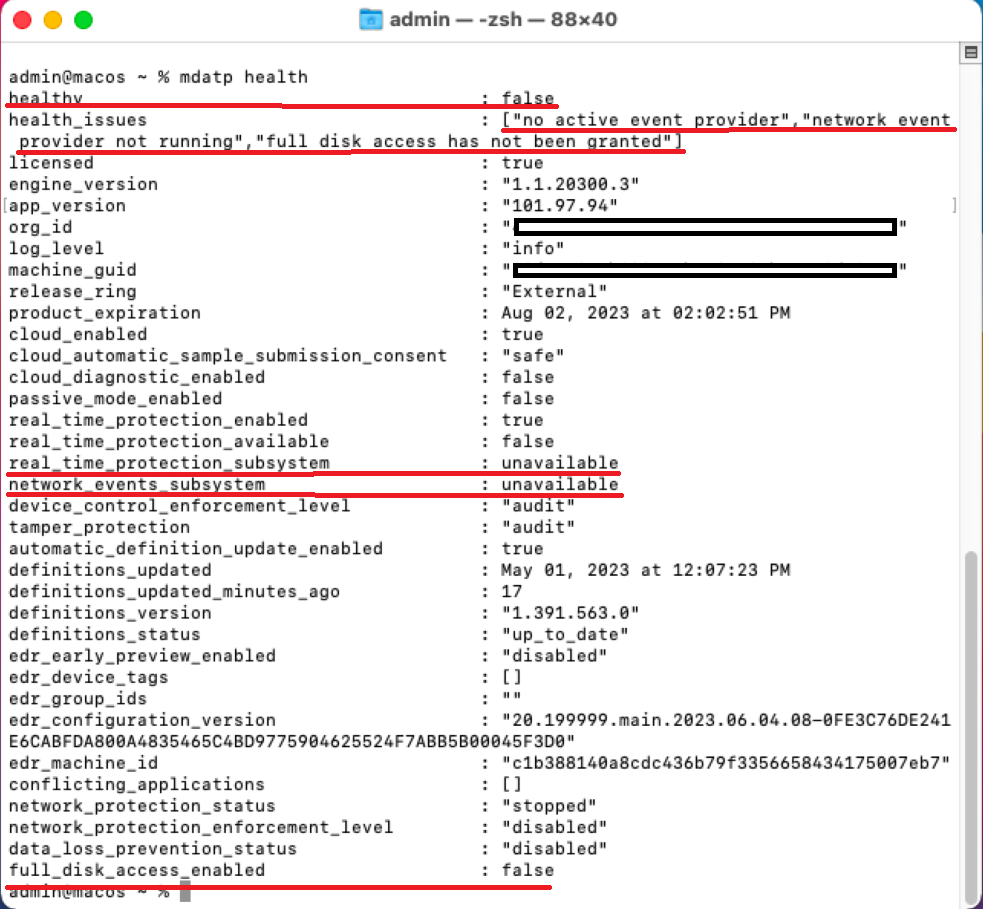

يمكنك أيضا تشغيل صحة mdatp: يبلغ عن ما إذا كانت الحماية في الوقت الحقيقي ممكنة ولكن غير متوفرة. يشير هذا التقرير إلى أن ملحق النظام غير معتمد للتشغيل على جهازك.

mdatp health

الإخراج على تشغيل صحة mdatp هو:

healthy : false

health_issues : ["no active event provider", "network event provider not running", "full disk access has not been granted"]

...

real_time_protection_enabled : unavailable

real_time_protection_available: unavailable

...

full_disk_access_enabled : false

يظهر تقرير الإخراج المعروض على تشغيل صحة mdatp في لقطة الشاشة التالية:

السبب

يتطلب macOS أن يوافق المستخدم يدويا وصريحا على بعض الوظائف التي يستخدمها التطبيق، على سبيل المثال، ملحقات النظام، التي تعمل في الخلفية، وإرسال الإعلامات، والوصول الكامل إلى القرص، وما إلى ذلك. يعتمد Microsoft Defender لنقطة النهاية على هذه التطبيقات ولا يمكن أن يعمل بشكل صحيح حتى يتم تلقي جميع هذه الموافقات من مستخدم.

إذا لم توافق على ملحق النظام أثناء نشر/تثبيت Microsoft Defender لنقطة النهاية على macOS، فنفذ الخطوات التالية:

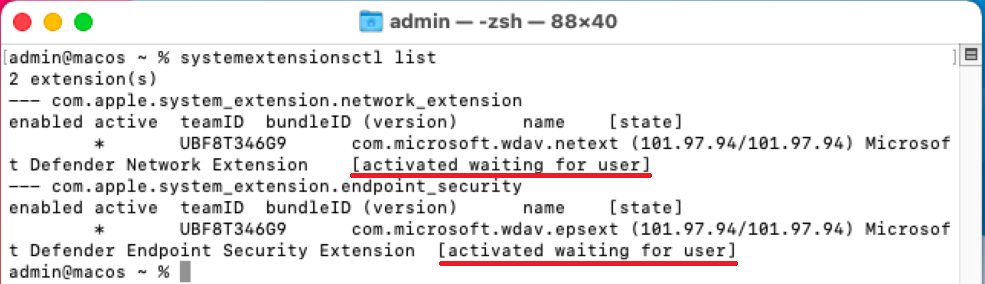

ستلاحظ أن كلا Microsoft Defender لنقطة النهاية على ملحقات macOS في حالة [تم تنشيطها في انتظار المستخدم].

في المحطة الطرفية، قم بتشغيل الأمر التالي:

mdatp health --details system_extensions

ستحصل على الإخراج التالي:

network_extension_enabled : false

network_extension_installed : true

endpoint_security_extension_ready : false

endpoint_security_extension_installed : true

يظهر هذا الإخراج في لقطة الشاشة التالية:

قد تكون الملفات التالية مفقودة إذا كنت تديرها عبر Intune أو JamF أو حل MDM آخر:

| MobileConfig (Plist) | إخراج أمر وحدة التحكم "mdatp health" | إعداد macOS المطلوب MDE على macOS للعمل بشكل صحيح |

|---|---|---|

| "/Library/Managed Preferences/com.apple.system-extension-policy.plist" | real_time_protection_subsystem | ملحق النظام |

| "/Library/Managed Preferences/com.apple.webcontent-filter.plist" | network_events_subsystem | ملحق عامل تصفية الشبكة |

| "/Library/Managed Preferences/com.apple.TCC.configuration-profile-policy.plist" | full_disk_access_enabled | عناصر التحكم في نهج تفضيل الخصوصية (PPPC، المعروف أيضا باسم TCC (الشفافية، الموافقة & التحكم)، الوصول الكامل إلى القرص (FDA)) |

| "/Library/Managed Preferences/com.apple.notificationsettings.plist" | غير متوفر | إعلامات المستخدم النهائي |

| "/Library/Managed Preferences/servicemanagement.plist" | غير متوفر | خدمات الخلفية |

| "/Library/Managed Preferences/com.apple.TCC.configuration-profile-policy.plist" | full_disk_access_enabled (ل DLP) | امكانيه الوصول |

لاستكشاف مشكلة الملفات المفقودة وإصلاحها لجعل Microsoft Defender لنقطة النهاية على macOS تعمل بشكل صحيح، راجع Microsoft Defender لنقطة النهاية على Mac.

الحل

يصف هذا القسم حل الموافقة على الوظائف مثل ملحق النظام، وخدمات الخلفية، والإعلامات، والوصول الكامل إلى القرص، وما إلى ذلك باستخدام أدوات الإدارة، وهي Intune، و JamF، وMDM أخرى، واستخدام طريقة النشر اليدوي. لتنفيذ هذه الدالات باستخدام أدوات الإدارة هذه، راجع:

المتطلبات الأساسية

قبل الموافقة على ملحق النظام (باستخدام أي من أدوات الإدارة المحددة)، تأكد من استيفاء المتطلبات الأساسية التالية:

الخطوة 1: هل تنزل ملفات التعريف إلى macOS الخاص بك؟

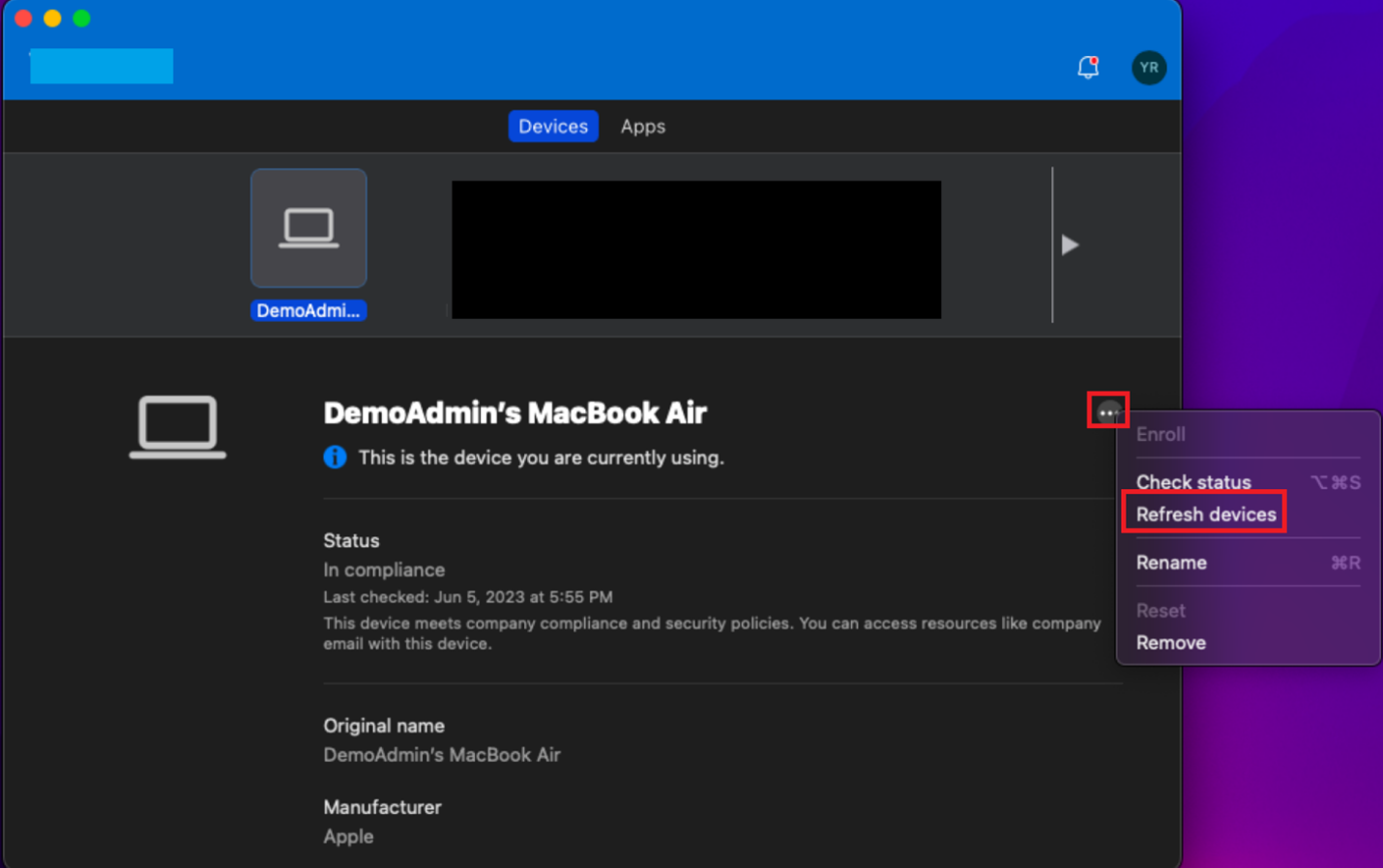

إذا كنت تستخدم Intune، فشاهد إدارة نهج تحديث برامج macOS في Intune.

انقر فوق علامات الحذف (ثلاث نقاط).

حدد تحديث الأجهزة. تظهر الشاشة كما هو موضح في لقطة الشاشة التالية:

في لوحة التشغيل، اكتب تفضيلات النظام.

انقر نقرا مزدوجا فوق ملفات التعريف.

ملاحظة

إذا لم تكن منضما إلى MDM، فلن ترى ملفات التعريف كخيار. اتصل بفريق دعم MDM لمعرفة سبب عدم ظهور خيار ملفات التعريف . يجب أن تكون قادرا على رؤية ملفات التعريف المختلفة مثل ملحقات النظاموإمكانية وصول ذوي الاحتياجات الخاصةوخدمات الخلفيةوالإعلامات وتحديث Microsoft التلقائي وما إلى ذلك، كما هو موضح في لقطة الشاشة السابقة.

إذا كنت تستخدم JamF، فاستخدم نهج sudo jamf. لمزيد من المعلومات، راجع إدارة النهج.

الخطوة 2: تأكد من تمكين ملفات التعريف المطلوبة Microsoft Defender لنقطة النهاية

توفر المقاطع التي توفر إرشادات حول تمكين ملفات التعريف المطلوبة Microsoft Defender لنقطة النهاية إرشادات حول كيفية معالجة هذه المشكلة، اعتمادا على الطريقة التي استخدمتها لنشر Microsoft Defender لنقطة النهاية على macOS.

ملاحظة

يعد اصطلاح التسمية المناسب لملفات تعريف التكوين ميزة حقيقية. نوصي بنظام التسمية التالي:

Name of the Setting(s) [(additional info)] -Platform - Set - Policy-Type على سبيل المثال FullDiskAccess (piloting) - macOS - Default - MDE

يمكنك استخدام اصطلاح التسمية الموصى به من التأكد من انخفاض ملفات التعريف الصحيحة في وقت الفحص.

تلميح

للتأكد من تعطل ملفات التعريف الصحيحة، بدلا من كتابة .mobileconfig (plist)، يمكنك تنزيل ملف التعريف هذا من Github، لتجنب كتابة واصلات ممدودة.

في terminal، أدخل بناء الجملة التالي:

curl -O https://URL

على سبيل المثال

curl -O https://raw.githubusercontent.com/microsoft/mdatp-xplat/master/macos/mobileconfig/profiles/sysext.mobileconfig

الأقسام التي توفر إرشادات حول تمكين ملفات التعريف اللازمة Microsoft Defender لنقطة النهاية

-

- دالة: الموافقة على ملحقات النظام

- تكوين الأجهزة المحمولة (plist): https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/sysext.mobileconfig

-

ينطبق على:

- Intune: نعم

- JamF: نعم

- MDM آخر: نعم

- يدوي: يجب الموافقة على الملحق بالانتقال إلى تفضيلات الأمان أو أمان تفضيلات > النظام & الخصوصية ثم تحديد السماح.

-

- دالة: عامل تصفية الشبكة

- تكوين الأجهزة المحمولة (plist): https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/netfilter.mobileconfig

-

ينطبق على:

- Intune: نعم

- JamF: نعم

- MDM آخر: نعم

- يدوي: يجب الموافقة على الملحق بالانتقال إلى تفضيلات الأمان أو أمان تفضيلات > النظام & الخصوصية ثم تحديد السماح.

-

- الوظيفة: عناصر التحكم في نهج تفضيل الخصوصية (PPPC، المعروف أيضا باسم TCC (الشفافية، الموافقة & التحكم)، الوصول الكامل إلى القرص (FDA))

- تكوين الأجهزة المحمولة (plist): https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/fulldisk.mobileconfig

-

ينطبق على:

- Intune: نعم

- JamF: نعم

- MDM آخر: نعم

-

يدوي: يجب الموافقة على الملحق بالانتقال إلى تفضيلات الأمان أو أمان تفضيلات > النظام & الوصول إلى القرص الكامل لخصوصية الخصوصية >> ثم تحديد السماح، وتحديد المربع إلى جانب ما يلي:

- Microsoft Defender

- ملحق أمان Microsoft Defender

-

- دالة: قيد التشغيل في الخلفية

- تكوين الأجهزة المحمولة (plist): https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/background_services.mobileconfig

-

ينطبق على:

- Intune: نعم

- JamF: نعم

- MDM آخر: نعم

- يدوي: غير قابل للتطبيق

-

- دالة: إرسال الإعلامات

- تكوين الأجهزة المحمولة (plist): https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/notif.mobileconfig

-

ينطبق على:

- Intune: نعم

- JamF: نعم

- MDM آخر: نعم

- يدوي: غير قابل للتطبيق

-

- الدالة: إمكانية الوصول

- تكوين الأجهزة المحمولة (plist): https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/accessibility.mobileconfig

-

ينطبق على:

- Intune: نعم

- JamF: نعم

- MDM آخر: نعم

- يدوي: غير قابل للتطبيق

الخطوة 3: اختبر ملفات التعريف المثبتة باستخدام أداة "ملف التعريف" المضمنة في macOS. يقارن ملفات التعريف الخاصة بك بما نشرناه في GitHub، والإبلاغ عن ملفات التعريف أو ملفات التعريف غير المتسقة المفقودة تماما

- قم بتنزيل البرنامج النصي من https://github.com/microsoft/mdatp-xplat/tree/master/macos/mdm.

- انقر فوق Raw. سيكون https://raw.githubusercontent.com/microsoft/mdatp-xplat/master/macos/mdm/analyze_profiles.pyعنوان URL الجديد .

- احفظه ك analyze_profiles.py إلى التنزيلات عن طريق تشغيل الأمر التالي في المحطة الطرفية:

curl -O https://raw.githubusercontent.com/microsoft/mdatp-xplat/master/macos/mdm/analyze_profiles.py

- قم بتشغيل البرنامج النصي python3 محلل ملف التعريف دون أي معلمات عن طريق تنفيذ الأمر التالي في المحطة الطرفية:

cd /Downloads

sudo python3 analyze_profiles.py

ملاحظة

أذونات Sudo مطلوبة لتنفيذ هذا الأمر.

او

- قم بتشغيل البرنامج النصي مباشرة من ويب عن طريق تنفيذ الأمر التالي:

sudo curl https://raw.githubusercontent.com/microsoft/mdatp-xplat/master/macos/mdm/analyze_profiles.py

| python3 -

ملاحظة

أذونات Sudo مطلوبة لتنفيذ هذا الأمر.

سيعرض الإخراج جميع المشكلات المحتملة مع ملفات التعريف.

المحتوى الموصى به

- توزيع Microsoft Defender لنقطة النهاية على macOS باستخدام Jamf Pro: تعرف على كيفية نشر Microsoft Defender لنقطة النهاية على macOS باستخدام Jamf Pro.

- إعداد Microsoft Defender لنقطة النهاية على نهج macOS في Jamf Pro: تعرف على كيفية إعداد Microsoft Defender لنقطة النهاية على نهج macOS في Jamf Pro.

- إعداد مجموعات الأجهزة في Jamf Pro: تعرف على كيفية إعداد مجموعات الأجهزة في Jamf Pro Microsoft Defender لنقطة النهاية على macOS.

- تسجيل الدخول إلى Jamf Pro