تمكين قواعد تقليل الأجزاء المعرضة للهجوم

ينطبق على:

- الخطة 1 من Microsoft Defender لنقطة النهاية

- Defender for Endpoint الخطة 2

- Microsoft Defender XDR

- برنامج الحماية من الفيروسات من Microsoft Defender

الأنظمة الأساسية

- بالنسبة لنظام التشغيل

تلميح

هل تريد تجربة Defender لنقطة النهاية؟ التسجيل للحصول على إصدار تجريبي مجاني.

تساعد قواعد تقليل الأجزاء المعرضة للهجوم على منع الإجراءات التي غالبا ما تسيء البرامج الضارة استخدامها لتهدد الأجهزة والشبكات.

المتطلبات

ميزات تقليل الأجزاء المعرضة للهجوم عبر إصدارات Windows

يمكنك تعيين قواعد تقليل الأجزاء المعرضة للهجوم للأجهزة التي تقوم بتشغيل أي من الإصدارات والإصدارات التالية من Windows:

- Windows 11 Pro

- Windows 11 Enterprise

- Windows 10 Pro، الإصدار 1709 أو أحدث

- Windows 10 Enterprise، الإصدار 1709 أو أحدث

- Windows Server، الإصدار 1803 (قناة نصف سنوية) أو أحدث

- Windows Server 2012 R2

- Windows Server 2016

- Windows Server 2019

- Windows Server 2022

- Windows Server 2025

لاستخدام مجموعة الميزات الكاملة لقواعد تقليل الأجزاء المعرضة للهجوم، تحتاج إلى:

- Microsoft Defender مكافحة الفيروسات كحماية أساسية من الفيروسات (تشغيل الحماية في الوقت الحقيقي)

- حماية تسليم السحابة في (تتطلب بعض القواعد ذلك)

- ترخيص Windows 10 Enterprise E5 أو E3

على الرغم من أن قواعد تقليل الأجزاء المعرضة للهجوم لا تتطلب ترخيص Windows E5، مع ترخيص Windows E5، إلا أنك تحصل على قدرات إدارة متقدمة بما في ذلك المراقبة والتحليلات ومهام سير العمل المتوفرة في Defender لنقطة النهاية، بالإضافة إلى إمكانات إعداد التقارير والتكوين في مدخل Microsoft Defender XDR. لا تتوفر هذه الإمكانات المتقدمة مع ترخيص E3، ولكن لا يزال بإمكانك استخدام عارض الأحداث لمراجعة أحداث قاعدة تقليل الأجزاء المعرضة للهجوم.

تحتوي كل قاعدة تقليل الأجزاء المعرضة للهجوم على أحد الإعدادات الأربعة:

- لم يتم تكوينه | معطل: تعطيل قاعدة تقليل الأجزاء المعرضة للهجوم

- كتلة: تمكين قاعدة تقليل الأجزاء المعرضة للهجوم

- التدقيق: تقييم كيفية تأثير قاعدة تقليل الأجزاء المعرضة للهجوم على مؤسستك إذا تم تمكينها

- تحذير: تمكين قاعدة تقليل الأجزاء المعرضة للهجوم ولكن اسمح للمستخدم النهائي بتجاوز الكتلة

نوصي باستخدام قواعد تقليل الأجزاء المعرضة للهجوم مع ترخيص Windows E5 (أو SKU ترخيص مشابه) للاستفادة من إمكانات المراقبة وإعداد التقارير المتقدمة المتوفرة في Microsoft Defender لنقطة النهاية (Defender لنقطة النهاية). ومع ذلك، إذا كان لديك ترخيص آخر، مثل Windows Professional أو Windows E3 لا يتضمن قدرات متقدمة للمراقبة وإعداد التقارير، يمكنك تطوير أدوات المراقبة وإعداد التقارير الخاصة بك أعلى الأحداث التي يتم إنشاؤها في كل نقطة نهاية عند تشغيل قواعد تقليل سطح الهجوم (على سبيل المثال، إعادة توجيه الأحداث).

تلميح

لمعرفة المزيد حول ترخيص Windows، راجع Windows 10 الترخيص والحصول على دليل الترخيص المجمع Windows 10.

يمكنك تمكين قواعد تقليل الأجزاء المعرضة للهجوم باستخدام أي من هذه الطرق:

- Microsoft Intune

- إدارة الجهاز المحمول (MDM)

- Microsoft Configuration Manager

- نهج المجموعة (GP)

- PowerShell

يوصى بإدارة على مستوى المؤسسة مثل Intune أو Microsoft Configuration Manager. تقوم الإدارة على مستوى المؤسسة بالكتابة فوق أي نهج مجموعة متعارض أو إعدادات PowerShell عند بدء التشغيل.

استبعاد الملفات والمجلدات من قواعد تقليل الأجزاء المعرضة للهجوم

يمكنك استبعاد الملفات والمجلدات من التقييم بواسطة معظم قواعد تقليل الأجزاء المعرضة للهجوم. وهذا يعني أنه حتى إذا حددت قاعدة تقليل سطح الهجوم الملف أو المجلد الذي يحتوي على سلوك ضار، فإنه لا يمنع الملف من التشغيل.

هام

يمكن أن يؤدي استثناء الملفات أو المجلدات إلى تقليل الحماية التي توفرها قواعد تقليل الأجزاء المعرضة للهجوم بشكل كبير. يسمح بتشغيل الملفات المستبعدة، ولا يتم تسجيل أي تقرير أو حدث. إذا كانت قواعد تقليل الأجزاء المعرضة للهجوم تكتشف الملفات التي تعتقد أنه لا ينبغي اكتشافها، فيجب عليك استخدام وضع التدقيق أولا لاختبار القاعدة. يتم تطبيق الاستبعاد فقط عند بدء تشغيل التطبيق أو الخدمة المستبعدة. على سبيل المثال، إذا أضفت استثناء لخدمة تحديث قيد التشغيل بالفعل، تستمر خدمة التحديث في تشغيل الأحداث حتى يتم إيقاف الخدمة وإعادة تشغيلها.

عند إضافة استثناءات، ضع هذه النقاط في الاعتبار:

تستند الاستثناءات عادة إلى ملفات أو مجلدات فردية (باستخدام مسارات المجلدات أو المسار الكامل للملف المراد استبعاده).

يمكن أن تستخدم مسارات الاستبعاد متغيرات البيئة وأحرف البدل. راجع استخدام أحرف البدل في اسم الملف ومسار المجلد أو قوائم استبعاد الملحق

عند التوزيع من خلال نهج المجموعة أو PowerShell، تنطبق الاستثناءات على جميع قواعد تقليل الأجزاء المعرضة للهجوم. باستخدام Intune، من الممكن تكوين استثناء لقاعدة تقليل سطح الهجوم المحددة. راجع تكوين قواعد تقليل الأجزاء المعرضة للهجوم لكل قاعدة.

يمكن إضافة الاستثناءات استنادا إلى تجزئات الشهادة والملف، عن طريق السماح بملف Defender لنقطة النهاية المحدد ومؤشرات الشهادة. راجع نظرة عامة على المؤشرات.

تعارض النهج

إذا تم تطبيق نهج متعارض عبر MDM وGP، فإن الإعداد المطبق من GP له الأسبقية.

تدعم قواعد تقليل الأجزاء المعرضة للهجوم للأجهزة المدارة الآن سلوك دمج الإعدادات من نهج مختلفة، لإنشاء مجموعة فائقة من النهج لكل جهاز. يتم دمج الإعدادات غير المتضاربة فقط، بينما لا تتم إضافة الإعدادات التي تكون متعارضة إلى المجموعة الفائقة من القواعد. في السابق، إذا تضمن نهجان تعارضات لإعداد واحد، فقد تم وضع علامة على كلا النهجين على أنهما متعارضان، ولن يتم نشر أي إعدادات من أي من ملفي التعريف. سلوك دمج قاعدة تقليل الأجزاء المعرضة للهجوم كما يلي:

يتم تقييم قواعد تقليل الأجزاء المعرضة للهجوم من ملفات التعريف التالية لكل جهاز تنطبق عليه القواعد:

- الاجهزه>ملفات تعريف> التكوينملف تعريف> حماية نقطة النهايةMicrosoft Defenderتقليل سطح هجوم الحمايةمن الهجمات>. (راجع تقليل الأجزاء المعرضة للهجوم.)

- أمان> نقطة النهايةنهج تقليل الأجزاء المعرضة> للهجومقواعد تقليل الأجزاء المعرضة للهجوم. (راجع قواعد تقليل الأجزاء المعرضة للهجوم.)

- أمان> نقطة النهايةخطوط الأمان الأساسية>Microsoft Defenderقواعد تقليل الأجزاء المعرضة للهجومالأساسي> ATP. (راجع قواعد تقليل الأجزاء المعرضة للهجوم.)

تتم إضافة الإعدادات التي لا تحتوي على تعارضات إلى مجموعة فائقة من النهج للجهاز.

عندما يحتوي نهجان أو أكثر على إعدادات متعارضة، لا تتم إضافة الإعدادات المتضاربة إلى النهج المدمج، بينما تتم إضافة الإعدادات التي لا تتعارض مع نهج المجموعة الفائقة الذي ينطبق على الجهاز.

يتم الاحتفاظ بتكوينات الإعدادات المتضاربة فقط.

أساليب التكوين

يوفر هذا القسم تفاصيل التكوين لأساليب التكوين التالية:

تتضمن الإجراءات التالية لتمكين قواعد تقليل الأجزاء المعرضة للهجوم إرشادات حول كيفية استبعاد الملفات والمجلدات.

Intune

هام

إذا كنت تستخدم Intune على Windows Server 2012 R2 والإصدار الموحد Windows Server 2016، فستحتاج إلى تعيينها إلى Not Configured، لأنها غير مدعومة في إصدارات نظام التشغيل هذه. وإلا، تفشل النهج التالية في التطبيق:

- حظر الاستمرارية من خلال اشتراك حدث Windows Management Instrumentation (WMI)

- حظر JavaScript أو VBScript من تشغيل المحتوى القابل للتنفيذ الذي تم تنزيله

- استخدام الحماية المتقدمة ضد برامج الفدية الضارة

نهج أمان نقطة النهاية (مفضل)

حدد Endpoint Security>Attack surface reduction. اختر قاعدة تقليل سطح الهجوم الموجودة أو أنشئ قاعدة جديدة. لإنشاء نهج جديد، حدد إنشاء نهج وأدخل معلومات لملف التعريف هذا. بالنسبة إلى نوع ملف التعريف، حدد Attack surface reduction rules. إذا اخترت ملف تعريف موجودا، فحدد خصائص ثم حدد الإعدادات.

في جزء Configuration settings ، حدد Attack Surface Reduction ثم حدد الإعداد المطلوب لكل قاعدة تقليل سطح الهجوم.

ضمن قائمة المجلدات الإضافية التي تحتاج إلى الحماية، وقائمة التطبيقات التي لديها حق الوصول إلى المجلدات المحمية، واستبعاد الملفات والمسارات من قواعد تقليل الأجزاء المعرضة للهجوم، أدخل الملفات والمجلدات الفردية. يمكنك أيضا تحديد استيراد لاستيراد ملف CSV يحتوي على ملفات ومجلدات لاستبعادها من قواعد تقليل الأجزاء المعرضة للهجوم. يجب تنسيق كل سطر في ملف CSV كما يلي:

C:\folder,%ProgramFiles%\folder\file,C:\pathحدد التالي في أجزاء التكوين الثلاثة، ثم حدد إنشاء إذا كنت تقوم بإنشاء نهج جديد أو حفظ إذا كنت تقوم بتحرير نهج موجود.

ملفات تعريف تكوين الجهاز (البديل 1)

حدد ملفات تعريف تكوين> الجهاز. اختر ملف تعريف حماية نقطة نهاية موجود أو أنشئ ملفا جديدا. لإنشاء ملف تعريف جديد، حدد إنشاء ملف تعريف وأدخل معلومات لملف التعريف هذا. بالنسبة إلى نوع ملف التعريف، حدد Endpoint protection. إذا اخترت ملف تعريف موجودا، فحدد خصائص ثم حدد الإعدادات.

في جزء Endpoint protection ، حدد Windows Defender Exploit Guard، ثم حدد Attack Surface Reduction. حدد الإعداد المطلوب لكل قاعدة تقليل الأجزاء المعرضة للهجوم.

ضمن استثناءات تقليل الأجزاء المعرضة للهجوم، أدخل الملفات والمجلدات الفردية. يمكنك أيضا تحديد استيراد لاستيراد ملف CSV يحتوي على ملفات ومجلدات لاستبعادها من قواعد تقليل الأجزاء المعرضة للهجوم. يجب تنسيق كل سطر في ملف CSV كما يلي:

C:\folder,%ProgramFiles%\folder\file,C:\pathحدد OK في أجزاء التكوين الثلاثة. ثم حدد إنشاء إذا كنت تقوم بإنشاء ملف حماية نقطة نهاية جديد أو حفظ إذا كنت تقوم بتحرير ملف موجود.

ملف تعريف مخصص في Intune (بديل 2)

يمكنك استخدام Microsoft Intune OMA-URI لتكوين قواعد تقليل سطح الهجوم المخصصة. يستخدم الإجراء التالي قاعدة حظر إساءة استخدام برامج التشغيل الموقعة المعرضة للاستغلال على سبيل المثال.

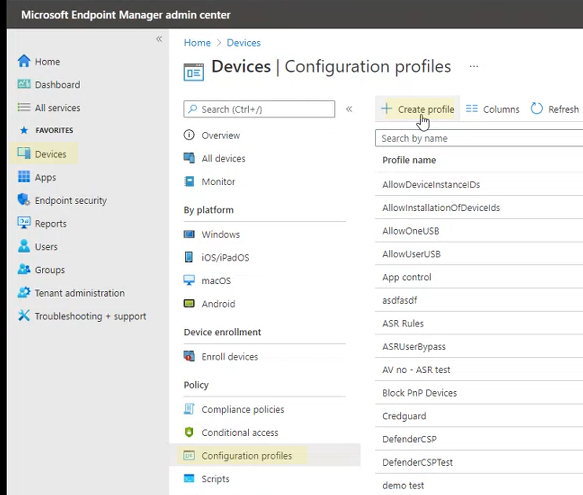

افتح مركز إدارة Microsoft Intune. في القائمة الصفحة الرئيسية ، انقر فوق الأجهزة، وحدد ملفات تعريف التكوين، ثم انقر فوق إنشاء ملف تعريف.

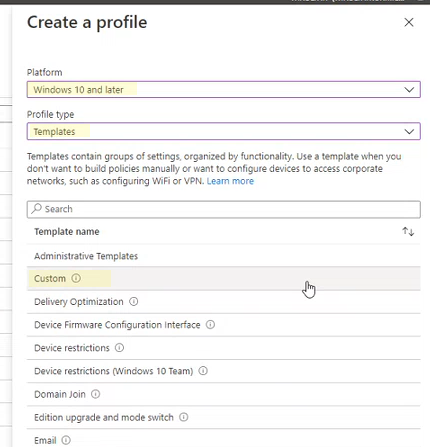

في إنشاء ملف تعريف، في القائمتين المنسدلتين التاليتين، حدد ما يلي:

- في النظام الأساسي، حدد Windows 10 والإصدارات الأحدث

- في نوع ملف التعريف، حدد قوالب

- إذا تم تعيين قواعد تقليل الأجزاء المعرضة للهجوم بالفعل من خلال أمان نقطة النهاية، في نوع ملف التعريف، حدد كتالوج الإعدادات.

حدد مخصص، ثم حدد إنشاء.

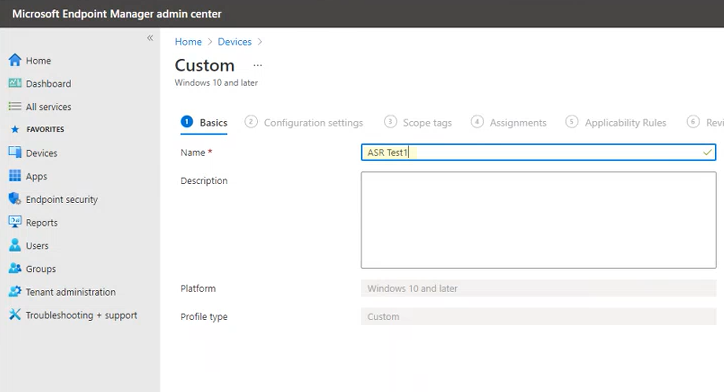

تفتح أداة القالب المخصص إلى الخطوة 1 الأساسيات. في 1 أساسيات، في الاسم، اكتب اسما للقالب، وفي الوصف يمكنك كتابة وصف (اختياري).

انقر فوق التالي. يتم فتح إعدادات التكوين للخطوة 2 . بالنسبة لإعدادات OMA-URI، انقر فوق إضافة. يظهر الآن خياران: إضافةوتصدير.

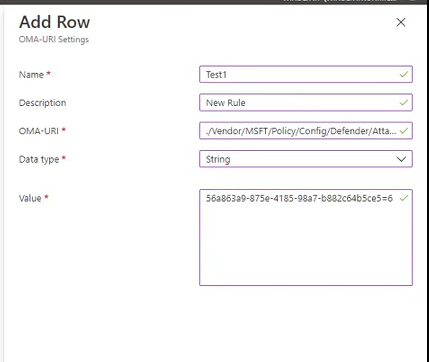

انقر فوق إضافة مرة أخرى. يتم فتح إعدادات Add Row OMA-URI . في إضافة صف، املأ المعلومات التالية:

في الاسم، اكتب اسما للقاعدة.

في الوصف، اكتب وصفا موجزا.

في OMA-URI، اكتب أو الصق ارتباط OMA-URI المحدد للقاعدة التي تضيفها. راجع قسم MDM في هذه المقالة لكي يستخدم OMA-URI لقاعدة المثال هذه. للحصول على GUIDS لقاعدة تقليل الأجزاء المعرضة للهجوم، راجع وصف كل قاعدة.

في Data type، حدد String.

في القيمة، اكتب أو الصق قيمة GUID والعلامة

\=وقيمة الحالة بدون مسافات (GUID=StateValue):-

0: تعطيل (تعطيل قاعدة تقليل الأجزاء المعرضة للهجوم) -

1: حظر (تمكين قاعدة تقليل الأجزاء المعرضة للهجوم) -

2: التدقيق (تقييم كيفية تأثير قاعدة تقليل الأجزاء المعرضة للهجوم على مؤسستك إذا تم تمكينها) -

6: تحذير (قم بتمكين قاعدة تقليل الأجزاء المعرضة للهجوم ولكن اسمح للمستخدم النهائي بتجاوز الكتلة)

-

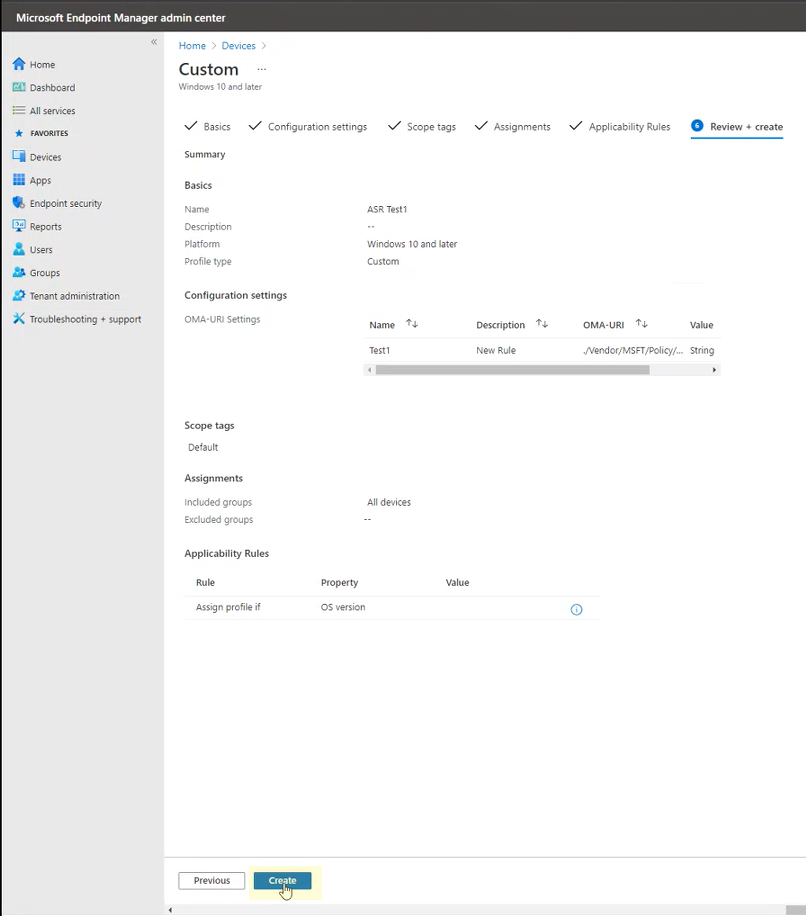

حدد حفظ. إضافة إغلاقات الصف . في مخصص، حدد التالي. في الخطوة 3 علامات النطاق، تكون علامات النطاق اختيارية. قم بأحد الإجراءات التالية:

- حدد تحديد علامات النطاق، وحدد علامة النطاق (اختياري) ثم حدد التالي.

- أو حدد التالي

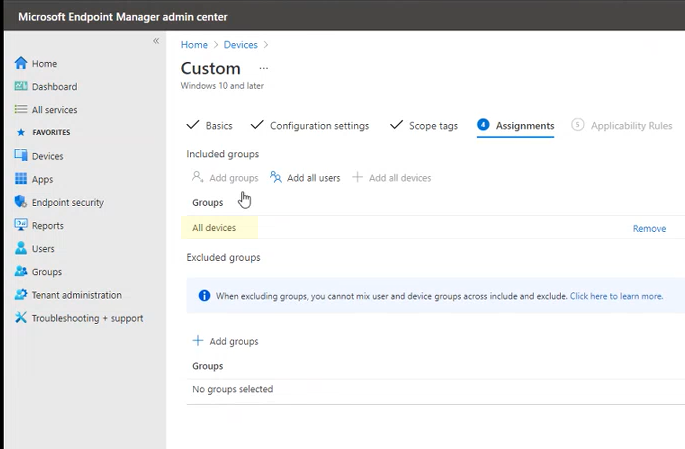

في الخطوة 4 الواجبات، في المجموعات المضمنة، للمجموعات التي تريد تطبيق هذه القاعدة عليها، حدد من الخيارات التالية:

- إضافة مجموعات

- إضافة جميع المستخدمين

- إضافة جميع الأجهزة

في المجموعات المستبعدة، حدد أي مجموعات تريد استبعادها من هذه القاعدة، ثم حدد التالي.

في الخطوة 5 قواعد قابلية التطبيق للإعدادات التالية، قم بما يلي:

في Rule، حدد إما Assign profile if، أو Don't assign profile if.

في الخاصية، حدد الخاصية التي تريد تطبيق هذه القاعدة عليها.

في Value، أدخل القيمة القابلة للتطبيق أو نطاق القيمة.

حدد التالي. في الخطوة 6 مراجعة + إنشاء، راجع الإعدادات والمعلومات التي حددتها وأدخلتها، ثم حدد إنشاء.

القواعد نشطة وتعيش في غضون دقائق.

ملاحظة

معالجة التعارض:

إذا قمت بتعيين نهجين مختلفين لتقليل سطح الهجوم لجهاز، يمكن أن تحدث تعارضات محتملة في النهج، اعتمادا على ما إذا كانت القواعد معينة حالات مختلفة، وما إذا كانت إدارة التعارض في مكانها، وما إذا كانت النتيجة خطأ. لا تؤدي قواعد عدم العبث إلى حدوث خطأ، ويتم تطبيق هذه القواعد بشكل صحيح. يتم تطبيق القاعدة الأولى، ويتم دمج قواعد عدم الدمج اللاحقة في النهج.

MDM

استخدم موفر خدمة تكوين ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionRules لتمكين الوضع لكل قاعدة وتعيينه بشكل فردي.

فيما يلي عينة للرجوع إليها، باستخدام قيم GUID لمرجع قواعد تقليل الأجزاء المعرضة للهجوم.

OMA-URI path: ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionRules

Value: 75668c1f-73b5-4cf0-bb93-3ecf5cb7cc84=2|3b576869-a4ec-4529-8536-b80a7769e899=1|d4f940ab-401b-4efc-aadc-ad5f3c50688a=2|d3e037e1-3eb8-44c8-a917-57927947596d=1|5beb7efe-fd9a-4556-801d-275e5ffc04cc=0|be9ba2d9-53ea-4cdc-84e5-9b1eeee46550=1

القيم التي يجب تمكينها (حظر) أو تعطيلها أو تحذيرها أو تمكينها في وضع التدقيق هي:

- 0: تعطيل (تعطيل قاعدة تقليل الأجزاء المعرضة للهجوم)

- 1: حظر (تمكين قاعدة تقليل سطح الهجوم)

- 2: التدقيق (تقييم كيفية تأثير قاعدة تقليل سطح الهجوم على مؤسستك إذا تم تمكينها)

- 6: تحذير (قم بتمكين قاعدة تقليل الأجزاء المعرضة للهجوم ولكن اسمح للمستخدم النهائي بتجاوز الكتلة). يتوفر وضع التحذير لمعظم قواعد تقليل الأجزاء المعرضة للهجوم.

استخدم موفر خدمة تكوين ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionOnlyExclusions (CSP) لإضافة استثناءات.

على سبيل المثال:

OMA-URI path: ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionOnlyExclusions

Value: c:\path|e:\path|c:\Exclusions.exe

ملاحظة

تأكد من إدخال قيم OMA-URI بدون مسافات.

Microsoft Configuration Manager

في Microsoft Configuration Manager، انتقل إلى Assets and Compliance>Endpoint Protection>Windows Defender Exploit Guard.

حدد Home>Create Exploit Guard Policy.

أدخل اسما ووصفا، وحدد تقليل الأجزاء المعرضة للهجوم، وحدد التالي.

اختر القواعد التي ستقوم بحظر الإجراءات أو تدقيقها وحدد التالي.

راجع الإعدادات وحدد التالي لإنشاء النهج.

بعد إنشاء النهج، حدد إغلاق.

تحذير

هناك مشكلة معروفة تتعلق بتطبيق تقليل سطح الهجوم على إصدارات نظام تشغيل الخادم التي تم وضع علامة عليها على أنها متوافقة دون أي فرض فعلي. حاليا، لا يوجد تاريخ إصدار محدد لموعد إصلاح ذلك.

نهج المجموعة

تحذير

إذا كنت تدير أجهزة الكمبيوتر والأجهزة باستخدام Intune أو Configuration Manager أو نظام أساسي آخر للإدارة على مستوى المؤسسة، فسيستبدل برنامج الإدارة أي إعدادات نهج مجموعة متعارضة عند بدء التشغيل.

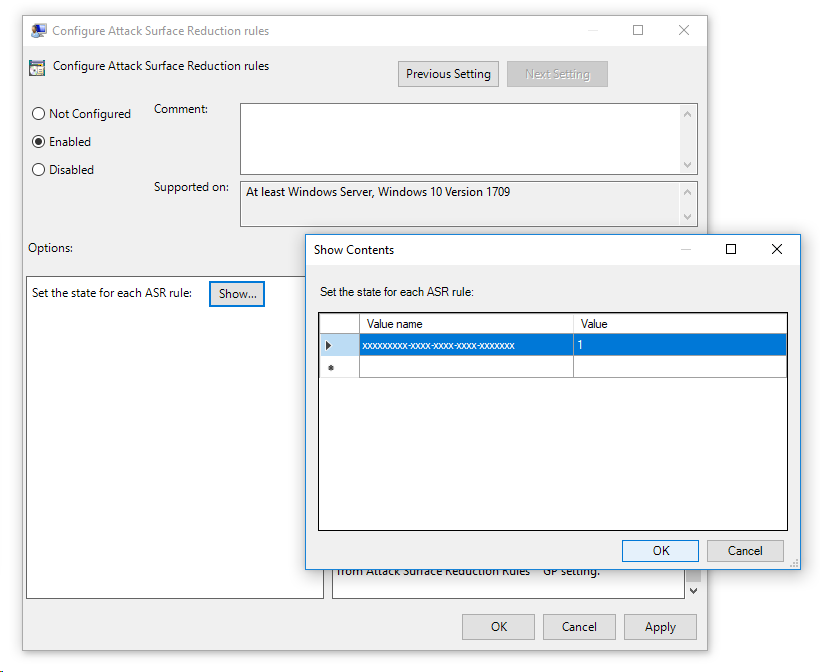

على كمبيوتر إدارة نهج المجموعة، افتح وحدة تحكم إدارة نهج المجموعة، وانقر بزر الماوس الأيمن فوق عنصر نهج المجموعة الذي تريد تكوينه وحدد تحرير.

في محرر إدارة نهج المجموعة، انتقل إلى تكوين الكمبيوتر وحدد القوالب الإدارية.

قم بتوسيع الشجرة إلى مكونات> Windows Microsoft Defender مكافحة الفيروسات> Microsoft Defenderتقليل سطح هجومExploit Guard>.

حدد Configure Attack surface reduction rules وحدد Enabled. يمكنك بعد ذلك تعيين الحالة الفردية لكل قاعدة في قسم الخيارات. حدد إظهار... وأدخل معرف القاعدة في عمود اسم القيمة والحالة التي اخترتها في عمود القيمة كما يلي:

لاستبعاد الملفات والمجلدات من قواعد تقليل الأجزاء المعرضة للهجوم، حدد إعداد استبعاد الملفات والمسارات من قواعد تقليل الأجزاء المعرضة للهجوم وقم بتعيين الخيار إلى ممكن. حدد إظهار وأدخل كل ملف أو مجلد في عمود اسم القيمة . أدخل 0 في عمود القيمة لكل عنصر.

تحذير

لا تستخدم علامات الاقتباس لأنها غير معتمدة إما لعمود اسم القيمة أو عمود القيمة . يجب ألا يحتوي معرف القاعدة على أي مسافات بادئة أو لاحقة.

PowerShell

تحذير

إذا كنت تدير أجهزة الكمبيوتر والأجهزة باستخدام Intune أو Configuration Manager أو نظام أساسي آخر للإدارة على مستوى المؤسسة، فإن برنامج الإدارة يحل محل أي إعدادات PowerShell متعارضة عند بدء التشغيل.

اكتب PowerShell في قائمة البدء، وانقر بزر الماوس الأيمن فوق Windows PowerShell وحدد تشغيل كمسؤول.

اكتب أحد أوامر cmdlets التالية. (لمزيد من المعلومات، مثل معرف القاعدة، راجع مرجع قواعد تقليل الأجزاء المعرضة للهجوم.)

مهمة PowerShell cmdlet تمكين قواعد تقليل الأجزاء المعرضة للهجوم Set-MpPreference -AttackSurfaceReductionRules_Ids <rule ID> -AttackSurfaceReductionRules_Actions Enabledتمكين قواعد تقليل الأجزاء المعرضة للهجوم في وضع التدقيق Add-MpPreference -AttackSurfaceReductionRules_Ids <rule ID> -AttackSurfaceReductionRules_Actions AuditModeتمكين قواعد تقليل الأجزاء المعرضة للهجوم في وضع التحذير Add-MpPreference -AttackSurfaceReductionRules_Ids <rule ID> -AttackSurfaceReductionRules_Actions Warnتمكين إساءة استخدام كتلة الحد من الأجزاء المعرضة للهجوم لبرامج التشغيل الموقعة المعرضة للاستغلال Add-MpPreference -AttackSurfaceReductionRules_Ids 56a863a9-875e-4185-98a7-b882c64b5ce5 -AttackSurfaceReductionRules_Actions Enabledإيقاف تشغيل قواعد تقليل الأجزاء المعرضة للهجوم Add-MpPreference -AttackSurfaceReductionRules_Ids <rule ID> -AttackSurfaceReductionRules_Actions Disabledهام

يجب تحديد الحالة بشكل فردي لكل قاعدة، ولكن يمكنك دمج القواعد والحالات في قائمة مفصولة بفواصل.

في المثال التالي، يتم تمكين أول قاعدتين، ويتم تعطيل القاعدة الثالثة، ويتم تمكين القاعدة الرابعة في وضع التدقيق:

Set-MpPreference -AttackSurfaceReductionRules_Ids <rule ID 1>,<rule ID 2>,<rule ID 3>,<rule ID 4> -AttackSurfaceReductionRules_Actions Enabled, Enabled, Disabled, AuditModeيمكنك أيضا استخدام

Add-MpPreferenceفعل PowerShell لإضافة قواعد جديدة إلى القائمة الموجودة.تحذير

Set-MpPreferenceالكتابة فوق مجموعة القواعد الموجودة. إذا كنت تريد إضافة إلى المجموعة الموجودة، فاستخدمAdd-MpPreferenceبدلا من ذلك. يمكنك الحصول على قائمة بالقواعد وحالتها الحالية باستخدامGet-MpPreference.لاستبعاد الملفات والمجلدات من قواعد تقليل الأجزاء المعرضة للهجوم، استخدم cmdlet التالي:

Add-MpPreference -AttackSurfaceReductionOnlyExclusions "<fully qualified path or resource>"تابع الاستخدام

Add-MpPreference -AttackSurfaceReductionOnlyExclusionsلإضافة المزيد من الملفات والمجلدات إلى القائمة.هام

استخدم

Add-MpPreferenceلإلحاق التطبيقات أو إضافتها إلى القائمة.Set-MpPreferenceسيؤدي استخدام cmdlet إلى الكتابة فوق القائمة الموجودة.

المقالات ذات الصلة

- مرجع قواعد تقليل الأجزاء المعرضة للهجوم

- تقييم تقليل الأجزاء المعرضة للهجوم

- الأسئلة المتداولة حول قواعد تقليل الأجزاء المعرضة للهجوم

تلميح

هل تريد معرفة المزيد؟ Engage مع مجتمع أمان Microsoft في مجتمعنا التقني: Microsoft Defender لنقطة النهاية Tech Community.