نشر التحكم في الجهاز وإدارته في Microsoft Defender لنقطة النهاية باستخدام نهج المجموعة

ينطبق على:

- الخطة 1 من Microsoft Defender لنقطة النهاية

- Defender for Endpoint الخطة 2

- Microsoft Defender for Business

إذا كنت تستخدم نهج المجموعة لإدارة إعدادات Defender لنقطة النهاية، يمكنك استخدامه لنشر التحكم في الجهاز وإدارته.

تمكين التحكم في الوصول إلى التخزين القابل للإزالة أو تعطيله

على جهاز يعمل بنظام Windows، انتقل إلى Computer Configuration>Administrative Templates>Windows Components>Microsoft Defender Antivirus>Features>Device Control.

في نافذة Device Control ، حدد Enabled.

ملاحظة

إذا لم تتمكن من رؤية هذه العناصر نهج المجموعة، فستحتاج إلى إضافة نهج المجموعة القوالب الإدارية (ADMX). يمكنك تنزيل القالب الإداري (WindowsDefender.admlوWindowsDefender.admx) من نماذج mdatp-devicecontrol / Windows في GitHub.

تعيين الإنفاذ الافتراضي

يمكنك تعيين الوصول الافتراضي، مثل Deny أو لجميع ميزات التحكم في الجهاز بما في ذلك RemovableMediaDevicesو CdRomDevicesWpdDevicesو وPrinterDevicesAllow.

على سبيل المثال، يمكنك الحصول على Deny نهج أو Allow ل RemovableMediaDevices، ولكن ليس ل CdRomDevices أو WpdDevices. إذا قمت بتعيين Default Deny من خلال هذا النهج، حظر الوصول للقراءة/الكتابة/التنفيذ إلى CdRomDevices أو WpdDevices . إذا كنت تريد إدارة التخزين فقط، فتأكد من إنشاء Allow نهج للطابعات. وإلا، يتم تطبيق الإنفاذ الافتراضي (رفض) على الطابعات أيضا.

على جهاز يعمل بنظام Windows، انتقل إلى Computer Configuration>Administrative Templates>Windows Components>Microsoft Defender Antivirus>Features>Device Control>حدد Device Control Default Enforcement Policy.

في نافذة Select Device Control Default Enforcement Policy ، حدد Default Deny.

تكوين أنواع الأجهزة

لتكوين أنواع الأجهزة التي يتم تطبيق نهج التحكم في الجهاز عليها، اتبع الخطوات التالية:

على جهاز كمبيوتر يعمل بنظام التشغيل Windows، انتقل إلىقوالب>إدارة تكوين> الكمبيوترمكونات> Windows Microsoft Defenderالتحكم> في جهاز مكافحة الفيروسات>تشغيل التحكم في الجهاز لنوع معين من الأجهزة.

في نافذة تشغيل عنصر تحكم الجهاز لأنواع معينة ، حدد معرفات عائلة المنتج، منفصلة بواسطة أنبوب (

|). يجب أن يكون هذا الإعداد سلسلة واحدة بدون مسافات أو سيتم تحليله بشكل غير صحيح بواسطة محرك التحكم في الجهاز مما يتسبب في سلوكيات غير متوقعة. تتضمنRemovableMediaDevicesمعرفات عائلة المنتج أوCdRomDevicesWpdDevicesأو أوPrinterDevices.

تعريف المجموعات

إنشاء ملف XML واحد لكل مجموعة تخزين قابلة للإزالة.

استخدم الخصائص الموجودة في مجموعة التخزين القابلة للإزالة لإنشاء ملف XML لكل مجموعة تخزين قابلة للإزالة.

تأكد من أن العقدة الجذر ل XML هي PolicyGroups، على سبيل المثال، XML التالية:

<PolicyGroups> <Group Id="{d8819053-24f4-444a-a0fb-9ce5a9e97862}" Type="Device"> </Group> </PolicyGroups>احفظ ملف XML إلى مشاركة الشبكة.

حدد الإعدادات كما يلي:

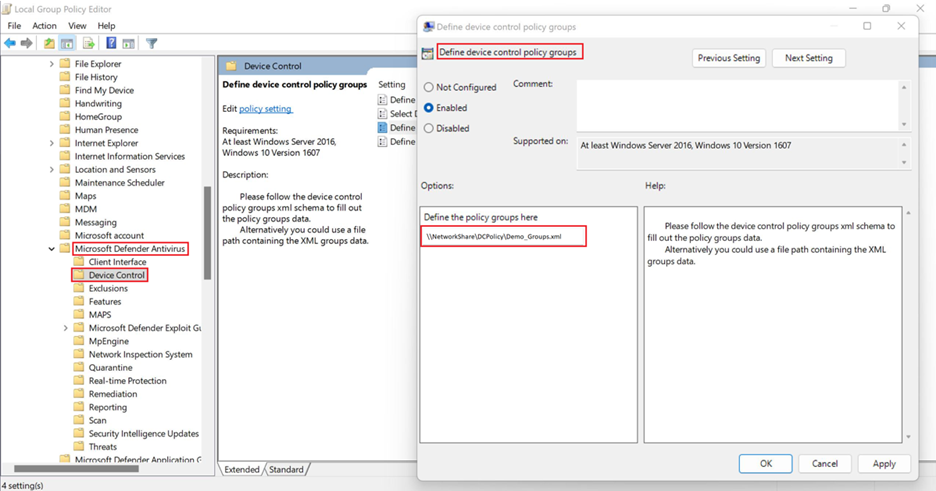

على جهاز يعمل بنظام Windows، انتقل إلىقوالب>إدارة تكوين> الكمبيوترمكونات> Windows Microsoft Defenderالتحكم>في جهاز مكافحة الفيروسات>تعريف مجموعات نهج التحكم في الجهاز.

في نافذة مجموعات نهج التحكم في الجهاز المعرفة ، حدد مسار ملف مشاركة الشبكة الذي يحتوي على بيانات مجموعات XML.

يمكنك إنشاء أنواع مجموعات مختلفة. فيما يلي مثال على ملف XML لمجموعة واحدة لأي تخزين قابل للإزالة وCD-ROM وأجهزة Windows المحمولة ومجموعة USBs المعتمدة: ملف XML

ملاحظة

يمكن استخدام التعليقات التي تستخدم تدوين <!--COMMENT--> تعليق XML في ملفات Rule وGroup XML، ولكن يجب أن تكون داخل علامة XML الأولى، وليس في الخط الأمامي لملف XML.

تعريف النهج

إنشاء ملف XML واحد لقاعدة نهج الوصول.

استخدم الخصائص في قواعد نهج الوصول إلى التخزين القابلة للإزالة لإنشاء XML لقاعدة نهج الوصول إلى التخزين القابلة للإزالة لكل مجموعة.

تأكد من أن العقدة الجذر ل XML هي PolicyRules، على سبيل المثال، XML التالية:

<PolicyRules> <PolicyRule Id="{d8819053-24f4-444a-a0fb-9ce5a9e97862}"> ... </PolicyRule> </PolicyRules>احفظ ملف XML إلى مشاركة الشبكة.

حدد الإعدادات كما يلي:

على جهاز يعمل بنظام Windows، انتقل إلى Computer Configuration>Administrative Templates>Windows Components>Microsoft Defender Antivirus>Device Control>حدد قواعد نهج التحكم في الجهاز.

في نافذة تعريف قواعد نهج التحكم بالجهاز ، حدد ممكن، ثم حدد مسار ملف مشاركة الشبكة الذي يحتوي على بيانات قواعد XML.

التحقق من صحة ملفات XML

Mpcmdrun المضمنة في وظائف للتحقق من صحة ملفات XML المستخدمة لعمليات توزيع GPO. تمكن هذه الميزة العملاء من الكشف عن أي أخطاء في بناء الجملة قد يواجهها محرك DC أثناء تحليل الإعدادات. لإجراء التحقق من الصحة هذا، يجب على المسؤولين نسخ البرنامج النصي PowerShell التالي وتوفير مسار الملف المناسب لملفات XML الخاصة بهم التي تحتوي على قواعد ومجموعات التحكم في الجهاز.

#Path to PolicyRules xml. Provide the filepath of the device control rules XML file

$RulesXML="C:\Policies\PolicyRules.xml"

#Path to Groups XML. Provide the filepath of the device control groups XML file

$GroupsXML="C:\Policies\Groups.xml"

#Retrieve the install path from Defender

$DefenderPath=(Get-ItemProperty -Path "HKLM:\SOFTWARE\Microsoft\Windows Defender" -Name "InstallLocation").InstallLocation

#Test PolicyRules

& $DefenderPath\mpcmdrun.exe -devicecontrol -testpolicyxml $RulesXML -rules

#Test Groups

& $DefenderPath\mpcmdrun.exe -devicecontrol -testpolicyxml $GroupsXML -groups

إذا لم تكن هناك أخطاء، فستتم طباعة الإخراج التالي في وحدة تحكم PowerShell:

DC policy rules parsing succeeded

Verifying absolute rules data against the original data

Rules verified with success

DC policy groups parsing succeeded

Verifying absolute groups data against the original data

Groups verified with success

Has Group Dependency Loop: no

ملاحظة

لالتقاط أدلة على نسخ الملفات أو طباعتها، استخدم نقطة النهاية DLP.

يمكن استخدام التعليقات التي تستخدم تدوين <!-- COMMENT --> تعليق XML في ملفات Rule وGroup XML، ولكن يجب أن تكون داخل علامة XML الأولى، وليس في الخط الأمامي لملف XML.