العمل مع التحليل الذكي للمخاطر في Microsoft Sentinel

تسريع الكشف عن التهديدات ومعالجتها من خلال إنشاء وإدارة المعلومات الذكية للمخاطر. توضح هذه المقالة كيفية تحقيق أقصى استفادة من تكامل التحليل الذكي للمخاطر في واجهة الإدارة، سواء كنت تصل إليه من Microsoft Sentinel في مدخل Microsoft Azure أو مدخل Defender.

- إنشاء كائنات التحليل الذكي للمخاطر باستخدام تعبير معلومات التهديد المنظم (STIX)

- إدارة التحليل الذكي للمخاطر من خلال عرض التحليل الذكي للمخاطر، والتعاون، والتصور

هام

يتوفر Microsoft Sentinel بشكل عام داخل النظام الأساسي لعمليات الأمان الموحدة من Microsoft في مدخل Microsoft Defender. للمعاينة، يتوفر Microsoft Sentinel في مدخل Defender بدون Microsoft Defender XDR أو ترخيص E5. لمزيد من المعلومات، راجع Microsoft Sentinel في مدخل Microsoft Defender.

الوصول إلى واجهة الإدارة

قم بالرجوع إلى إحدى علامات التبويب التالية، استنادا إلى المكان الذي تريد العمل فيه باستخدام التحليل الذكي للمخاطر. على الرغم من أنه يتم الوصول إلى واجهة الإدارة بشكل مختلف اعتمادا على المدخل الذي تستخدمه، فإن مهام الإنشاء والإدارة لها نفس الخطوات بمجرد الوصول إلى هناك.

في مدخل Defender، انتقل إلى Threat intelligence>Intel management.

إنشاء تحليل ذكي للمخاطر

استخدم واجهة الإدارة لإنشاء كائنات STIX وتنفيذ مهام التحليل الذكي للمخاطر الشائعة الأخرى مثل وضع علامات على المؤشرات وإنشاء اتصالات بين الكائنات.

- تعريف العلاقات أثناء إنشاء كائنات STIX جديدة.

- إنشاء كائنات متعددة بسرعة باستخدام الميزة المكررة لنسخ بيانات التعريف من كائن TI جديد أو موجود.

لمزيد من المعلومات حول كائنات STIX المدعومة، راجع فهم التحليل الذكي للمخاطر.

إنشاء كائن STIX جديد

حدد Add new>TI object.

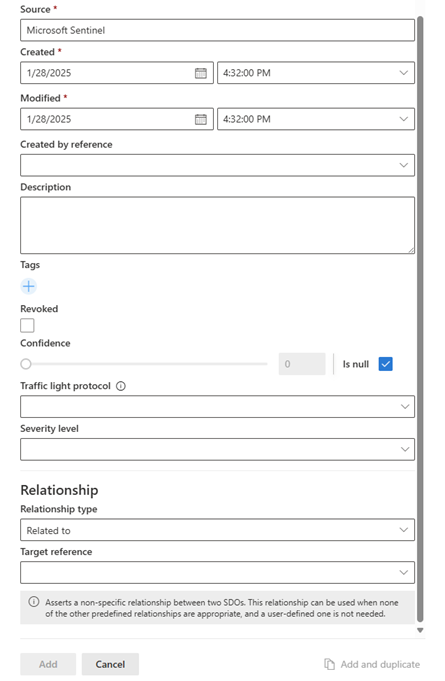

اختر نوع الكائن، ثم املأ النموذج في صفحة كائن TI جديد. يتم وضع علامة نجمية حمراء على الحقول المطلوبة (*).

ضع في اعتبارك تعيين قيمة حساسية، أو تصنيف بروتوكول إشارة المرور (TLP) إلى كائن TI. لمزيد من المعلومات حول ما تمثله القيم، راجع التحليل الذكي للمخاطر.

إذا كنت تعرف كيفية ارتباط هذا الكائن بكائن تحليل ذكي آخر للمخاطر، فحدد هذا الاتصال بنوع العلاقة ومرجع الهدف.

حدد إضافة لكائن فردي، أو إضافة وتكرار إذا كنت تريد إنشاء المزيد من العناصر بنفس بيانات التعريف. تعرض الصورة التالية القسم الشائع من بيانات تعريف كل عنصر STIX التي يتم تكرارها.

إدارة التحليل الذكي للمخاطر

تحسين TI من مصادرك باستخدام قواعد الاستيعاب. قم بتنسيق TI الموجود مع منشئ العلاقة. استخدم واجهة الإدارة للبحث والتصفية والفرز، ثم إضافة علامات إلى التحليل الذكي للمخاطر.

تحسين موجزات التحليل الذكي للمخاطر باستخدام قواعد الاستيعاب

قم بتقليل الضوضاء من موجزات TI، وتوسيع صلاحية المؤشرات ذات القيمة العالية، وإضافة علامات ذات معنى إلى العناصر الواردة. هذه ليست سوى بعض حالات الاستخدام لقواعد الاستيعاب. فيما يلي خطوات تمديد تاريخ الصلاحية على مؤشرات القيمة العالية.

حدد قواعد الاستيعاب لفتح صفحة جديدة بالكامل لعرض القواعد الموجودة وإنشاء منطق قاعدة جديد.

أدخل اسما وصفيا للقاعدة الخاصة بك. تحتوي صفحة قواعد الاستيعاب على قاعدة وافرة للاسم، ولكنها الوصف النصي الوحيد المتاح لتمييز القواعد دون تحريرها.

حدد نوع الكائن. تستند حالة الاستخدام هذه إلى توسيع الخاصية المتوفرة

Valid fromفقط أنواعIndicatorالعناصر.إضافة شرط ل

SourceEqualsوحدد القيمةSourceالعالية الخاصة بك .إضافة شرط وإدخال

ConfidenceGreater than or equalدرجةConfidence.حدد الإجراء. نظرا لأننا نريد تعديل هذا المؤشر، حدد

Edit.حدد إضافة إجراء ل

Valid until،Extend by، وحدد فترة زمنية بالأيام.ضع في اعتبارك إضافة علامة للإشارة إلى القيمة العالية الموضوعة على هذه المؤشرات، مثل

Extended. لا يتم تحديث التاريخ المعدل بقواعد الاستيعاب.حدد الترتيب الذي تريد تشغيل القاعدة به. يتم تشغيل القواعد من أقل رقم ترتيب إلى أعلى. تقوم كل قاعدة بتقييم كل كائن تم استيعابه.

إذا كانت القاعدة جاهزة للتمكين، قم بتبديل الحالة إلى تشغيل.

حدد Add لإنشاء قاعدة الاستيعاب.

لمزيد من المعلومات، راجع فهم قواعد استيعاب التحليل الذكي للمخاطر.

تنسيق التحليل الذكي للمخاطر مع منشئ العلاقة

قم بتوصيل كائنات التحليل الذكي للمخاطر مع منشئ العلاقة. هناك 20 علاقة كحد أقصى في المنشئ في وقت واحد، ولكن يمكن إنشاء المزيد من الاتصالات من خلال تكرارات متعددة وإضافة مراجع هدف العلاقة للكائنات الجديدة.

ابدأ بعنصر مثل ممثل التهديد أو نمط الهجوم حيث يتصل الكائن الواحد بعنصر واحد أو أكثر، مثل المؤشرات.

أضف نوع العلاقة وفقا لأفضل الممارسات الموضحة في الجدول التالي وفي جدول ملخص العلاقة المرجعية STIX 2.1:

| نوع العلاقة | الوصف |

|---|---|

|

تكرار مشتق من مرتبط ب |

العلاقات الشائعة المعرفة لأي كائن مجال STIX (SDO) لمزيد من المعلومات، راجع مرجع STIX 2.1 حول العلاقات الشائعة |

| الأهداف |

Attack pattern أو Threat actor الأهداف Identity |

| استخدامات |

Threat actor يستخدم Attack pattern |

| منسوبة إلى |

Threat actor منسوبة إلى Identity |

| يشير |

Indicator

Attack pattern يشير إلى أوThreat actor |

| انتحال شخصية |

Threat actor انتحال شخصية Identity |

توضح الصورة التالية الاتصالات التي تم إجراؤها بين ممثل التهديد ونمط الهجوم والمؤشر والهوية باستخدام جدول نوع العلاقة.

عرض التحليل الذكي للمخاطر في واجهة الإدارة

استخدم واجهة الإدارة لفرز تحليل ذكي للمخاطر وتصفيته والبحث فيه من أي مصدر تم استيعابه منه دون كتابة استعلام Log Analytics.

من واجهة الإدارة، قم بتوسيع القائمة ما الذي ترغب في البحث فيه؟

حدد نوع عنصر STIX أو اترك كافة أنواع الكائنات الافتراضية.

حدد الشروط باستخدام عوامل التشغيل المنطقية.

حدد الكائن الذي تريد الاطلاع على مزيد من المعلومات حوله.

في الصورة التالية، تم استخدام مصادر متعددة للبحث عن طريق وضعها في مجموعة OR ، بينما تم تجميع شروط متعددة مع AND عامل التشغيل.

يعرض Microsoft Sentinel الإصدار الأحدث فقط من معلومات التهديد في طريقة العرض هذه. لمزيد من المعلومات حول كيفية تحديث الكائنات، راجع فهم التحليل الذكي للمخاطر.

يتم إثراء مؤشرات IP واسم المجال مع بيانات إضافية GeoLocationWhoIs حتى تتمكن من توفير المزيد من السياق لأي تحقيقات حيث يتم العثور على المؤشر.

وفيما يلي مثال على ذلك.

هام

GeoLocation والإثراء WhoIs قيد المعاينة حاليا.

تتضمن الشروط التكميلية لمعاينة Azure المزيد من الشروط القانونية التي تنطبق على ميزات Azure الموجودة في الإصدار التجريبي أو المعاينة أو التي لم يتم إصدارها بعد في التوفر العام.

وضع علامة على التحليل الذكي للمخاطر وتحريره

يعد وضع علامات على التحليل الذكي للمخاطر طريقة سريعة لتجميع العناصر معا لتسهيل العثور عليها. عادة ما يمكنك تطبيق العلامات المتعلقة بحادث معين. ولكن، إذا كان العنصر يمثل تهديدات من جهة فاعلة معروفة معينة أو حملة هجوم معروفة، ففكر في إنشاء علاقة بدلا من علامة.

- استخدم واجهة الإدارة لفرز التحليل الذكي للمخاطر وتصفيته والبحث فيه.

- بعد العثور على العناصر التي تريد العمل معها، حددها متعددة لاختيار عنصر واحد أو أكثر من نفس النوع.

- حدد إضافة علامات ووضع علامة عليها جميعا مرة واحدة باستخدام علامة واحدة أو أكثر.

- نظرا لأن وضع العلامات مجاني، نوصي بإنشاء اصطلاحات تسمية قياسية للعلامات في مؤسستك.

تحرير التحليل الذكي للمخاطر عنصر واحد في كل مرة، سواء تم إنشاؤه مباشرة في Microsoft Sentinel أو من مصادر الشركاء، مثل خوادم TIP و TAXII. بالنسبة إلى معلومات التهديد التي تم إنشاؤها في واجهة الإدارة، تكون جميع الحقول قابلة للتحرير. بالنسبة إلى معلومات التهديد التي تم تناولها من مصادر الشركاء، تكون حقول معينة فقط قابلة للتحرير، بما في ذلك العلامات وتاريخ انتهاء الصلاحية والثقة والإبطال. وفي كلتا الحالتين، يظهر أحدث إصدار فقط من الكائن في واجهة الإدارة.

لمزيد من المعلومات حول كيفية تحديث معلومات التهديد، راجع عرض التحليل الذكي للمخاطر.

البحث عن المؤشرات وعرضها باستخدام الاستعلامات

يصف هذا الإجراء كيفية عرض مؤشرات التهديد في Log Analytics، جنبا إلى جنب مع بيانات أحداث Microsoft Sentinel الأخرى، بغض النظر عن موجز المصدر أو الطريقة التي استخدمتها لاستيعابها.

يتم سرد مؤشرات التهديد في جدول Microsoft Sentinel ThreatIntelligenceIndicator . هذا الجدول هو أساس استعلامات التحليل الذكي للمخاطر التي يتم إجراؤها بواسطة ميزات Microsoft Sentinel الأخرى، مثل التحليلات والتتبع والمصنفات.

لعرض مؤشرات التحليل الذكي للمخاطر:

بالنسبة إلى Microsoft Sentinel في مدخل Microsoft Azure، ضمن General، حدد Logs.

بالنسبة إلى Microsoft Sentinel في مدخل Defender، حدد البحث والاستجابة>التتبع المتقدم للتتبع>.

ThreatIntelligenceIndicatorيقع الجدول ضمن مجموعة Microsoft Sentinel.حدد أيقونة معاينة البيانات (العين) بجوار اسم الجدول. حدد عرض في محرر الاستعلام لتشغيل استعلام يعرض سجلات من هذا الجدول.

يجب أن تبدو نتائجك مشابهة لنموذج مؤشر التهديد الموضح هنا.

تصور التحليل الذكي للمخاطر باستخدام المصنفات

استخدم مصنف Microsoft Sentinel مصمما لهذا الغرض لتصور المعلومات الرئيسية حول التحليل الذكي للمخاطر في Microsoft Sentinel، وتخصيص المصنف وفقا لاحتياجات عملك.

فيما يلي كيفية العثور على مصنف تحليل ذكي للمخاطر المتوفر في Microsoft Sentinel، ومثال على كيفية إجراء تعديلات على المصنف لتخصيصه.

من مدخل Microsoft Azure، انتقل إلى Microsoft Sentinel.

اختر مساحة العمل التي قمت باستيراد مؤشرات التهديد إليها باستخدام موصل بيانات التحليل الذكي للمخاطر.

ضمن قسم Threat management في قائمة Microsoft Sentinel، حدد Workbooks.

ابحث عن المصنف بعنوان التحليل الذكي للمخاطر. تحقق من وجود بيانات في

ThreatIntelligenceIndicatorالجدول.

حدد حفظ، واختر موقع Azure لتخزين المصنف فيه. هذه الخطوة مطلوبة إذا كنت تنوي تعديل المصنف بأي شكل من الأشكال وحفظ التغييرات.

الآن حدد عرض المصنف المحفوظ لفتح المصنف للعرض والتحرير.

يجب أن تشاهد الآن المخططات الافتراضية التي يوفرها النموذج. لتعديل مخطط، حدد تحرير في أعلى الصفحة لبدء وضع التحرير للمصنف.

أضف مخططًا جديدًا لمؤشرات المخاطر حسب نوع المخاطر. قم بالتمرير إلى أسفل الصفحة، وحدد Add Query.

ثم أضف النص التالي إلى مربع النص Log Query لمساحة عمل Log Analytics:

ThreatIntelligenceIndicator | summarize count() by ThreatTypeراجع المزيد من المعلومات حول العناصر التالية المستخدمة في المثال السابق، في وثائق Kusto:

في القائمة المنسدلة Visualization ، حدد Bar chart.

حدد تم التحرير، واعرض المخطط الجديد للمصنف.

توفر المصنفات لوحات معلومات تفاعلية قوية تمنحك رؤى بشأن جميع جوانب Microsoft Azure Sentinel. يمكنك تنفيذ العديد من المهام باستخدام المصنفات، والقوالب المتوفرة هي نقطة بداية رائعة. يمكنك تخصيص القوالب أو إنشاء لوحات معلومات جديدة من خلال الجمع بين العديد من مصادر البيانات بحيث يمكنك تصور بياناتك بطرق فريدة.

تستند مصنفات Microsoft Sentinel إلى مصنفات Azure Monitor، لذلك تتوفر وثائق شاملة والعديد من القوالب. لمزيد من المعلومات، راجع إنشاء تقارير تفاعلية باستخدام مصنفات Azure Monitor.

هناك أيضا مورد غني لمصنفات Azure Monitor على GitHub، حيث يمكنك تنزيل المزيد من القوالب والمساهمة في القوالب الخاصة بك.

المحتوى ذو الصلة

لمزيد من المعلومات، راجع المقالات التالية:

- فهم التحليل الذكي للمخاطر في Microsoft Sentinel.

- توصيل Microsoft Azure Sentinel بموجزات التحليل الذكي للمخاطر STIX/TAXII.

- تعرف على TIPs وموجزات TAXII والإثراء التي يمكن دمجها بسهولة مع Microsoft Sentinel.

لمزيد من المعلومات حول KQL، راجع نظرة عامة على لغة استعلام Kusto (KQL).

الموارد الأخرى: