تكامل Azure Firewall مع Azure Standard Load Balancer

يمكنك تكامل جدار حماية Azure في شبكة ظاهرية باستخدام Azure Standard Load Balancer (سواء كان عاماً أو داخلياً).

التصميم المفضل هو دمج موازن تحميل داخلي مع جدار حماية Azure، لأن هذا تصميم أبسط. يمكنك استخدام موازن التحميل العام إذا كان لديك بالفعل واحد تم نشره وتريد إبقائه في مكانه. ومع ذلك، يجب أن تكون على دراية بمشكلة التوجيه غير المتماثلة التي يمكن أن تعطل الوظيفة مع سيناريو موازن التحميل العام.

لمزيد من المعلومات حول Azure Load Balancer، راجع ما هو Azure Load Balancer؟

موازن التحميل العام

باستخدام موازن التحميل العام، يتم توزيع موازن التحميل بعنوان IP للواجهة الأمامية العامة.

التوجيه غير المتماثل

التوجيه غير المتماثل هو حيث تأخذ الحزمة مساراً واحداً إلى الوجهة وتأخذ مساراً آخر عند العودة إلى المصدر. تحدث هذه المشكلة عندما يكون للشبكة الفرعية مسار افتراضي ينتقل إلى عنوان IP الخاص بجدار الحماية وأنت تستخدم موازن تحميل عام. في هذه الحالة، يتم تلقي حركة مرور موازن التحميل الواردة عبر عنوان IP العام الخاص به، ولكن مسار الإرجاع يمر عبر عنوان IP الخاص بجدار الحماية. نظراً لأن جدار الحماية يتمتع بالحالة، فإنه يسقط الحزمة المرتجعة لأن جدار الحماية ليس على دراية بمثل هذه الجلسة المحددة.

إصلاح مشكلة التوجيه

عند توزيع جدار حماية Azure في شبكة فرعية، تتمثل إحدى الخطوات في إنشاء مسار افتراضي لحزم توجيه الشبكة الفرعية عبر عنوان IP الخاص بجدار الحماية الموجود في AzureFirewallSubnet. لمزيد من المعلومات، راجع البرنامج التعليمي: توزيع وتكوين جدار حماية Azure باستخدام مدخل Microsoft Azure.

عندما تقوم بإدخال جدار الحماية في سيناريو موازن التحميل، فأنت تريد أن تأتي حركة المرور على الإنترنت من خلال عنوان IP العام لجدار الحماية الخاص بك. من هناك، يطبق جدار الحماية قواعد جدار الحماية الخاص به ويطبق NATs الحزم على عنوان IP العام لميزان التحميل الخاص بك. هذا هو المكان الذي تحدث فيه المشكلة. تصل الحزم إلى عنوان IP العام لجدار الحماية، لكنها تعود إلى جدار الحماية عبر عنوان IP الخاص (باستخدام المسار الافتراضي). لتجنب هذه المشكلة، قم بإنشاء مسار مضيف آخر لعنوان IP العام لجدار الحماية. يتم توجيه الحزم التي تنتقل إلى عنوان IP العام لجدار الحماية عبر الإنترنت. هذا يتجنب اتخاذ المسار الافتراضي إلى عنوان IP الخاص بجدار الحماية.

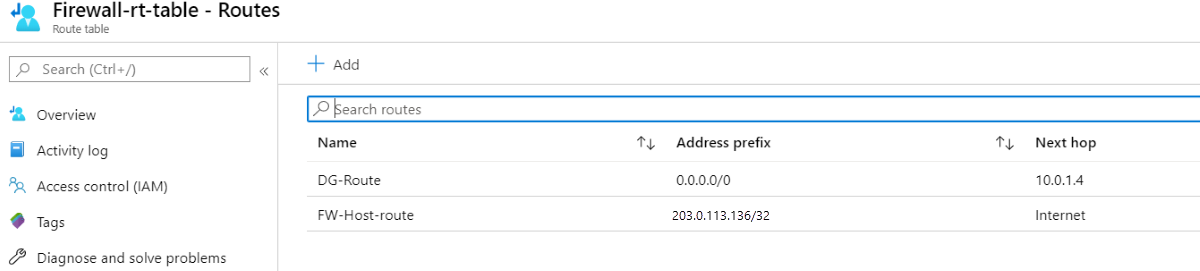

مثال على جدول الطريق

على سبيل المثال، المسارات التالية لجدار حماية في عنوان IP العام 203.0.113.136 وعنوان IP الخاص 10.0.1.4.

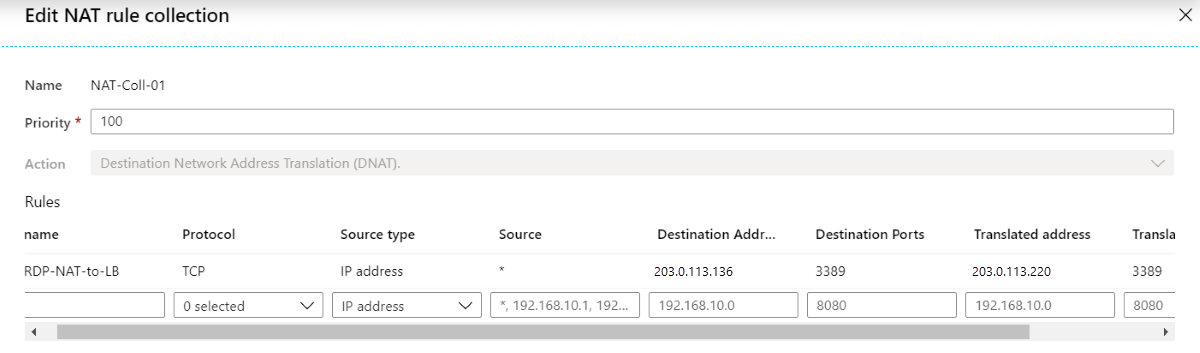

مثال على قاعدة NAT

في المثال التالي، تترجم قاعدة NAT حركة مرور RDP إلى جدار الحماية في 203.0.113.136 إلى موازن التحميل في 203.0.113.220:

تحقيقات الصحة

تذكر أنك تحتاج إلى تشغيل خدمة ويب على المضيفين في مجموعة موازن التحميل إذا كنت تستخدم تحقيقات صحة TCP إلى المنفذ 80 أو تحقيقات HTTP / HTTPS.

موازن التحميل الداخلي

باستخدام موازن التحميل الداخلي، يتم توزيع موازن التحميل بعنوان IP خاص للواجهة الأمامية.

لا توجد مشكلة توجيه غير متماثل في هذا السيناريو. تصل الحزم الواردة إلى عنوان IP العام لجدار الحماية، ويتم ترجمتها إلى عنوان IP الخاص بموازنة التحميل، ثم تعود إلى عنوان IP الخاص بجدار الحماية باستخدام نفس مسار الإرجاع.

لذلك، يمكنك توزيع هذا السيناريو بشكل مشابه لسيناريو موازن التحميل العام، ولكن دون الحاجة إلى مسار مضيف عنوان IP العام لجدار الحماية.

يمكن أن يكون للأجهزة الظاهرية الموجودة في تجمع الواجهة الخلفية اتصال إنترنت خارجي من خلال جدار حماية Azure. قم بتكوين مسار محدد بواسطة المستخدم على الشبكة الفرعية للجهاز الظاهري باستخدام جدار الحماية كخطوة تالية.

أمان إضافي

لتعزيز أمان سيناريو موازنة التحميل، يمكنك استخدام مجموعات أمان الشبكة (NSG).

على سبيل المثال، يمكنك إنشاء NSG على الشبكة الفرعية الخلفية حيث توجد الأجهزة الظاهرية المتوازنة التحميل. السماح لحركة المرور الواردة الصادرة من عنوان/منفذ IP لجدار الحماية.

لمزيد من المعلومات حول مجموعات أمان الشبكة (NSG)، راجع مجموعات الأمان.

الخطوات التالية

- تعرف على كيفية توزيع وتكوين جدار حماية Azure.