إعدادات DNS لجدار حماية Azure Firewall

يمكنك تكوين خادم DNS مخصص وتمكين وكيل DNS لـ Azure Firewall. تكوين هذه الإعدادات عند نشر جدار الحماية أو تكوينه لاحقاً من صفحة إعدادات DNS. بشكل افتراضي، إن Azure Firewall يستخدم Azure DNS ويتم تعطيل وكيل DNS.

خوادم DNS

يحافظ خادم DNS على أسماء المجالات ويحلها لعناوين IP. بشكل افتراضي، إن Azure Firewall يستخدم Azure DNS لتحليل الاسم. يتيح لك إعداد خادم DNS تكوين خوادم DNS الخاصة بك لتحليل اسم جدار حماية Azure. يمكنك تكوين خادم واحد أو عدة خوادم. إذا قمت بتكوين عدة خوادم DNS، فسيتم اختيار الخادم المستخدم بشكل عشوائي. يمكنك تكوين 15 خادم DNS كحد أقصى في DNS المخصص.

إشعار

بالنسبة لمثيلات Azure Firewall التي تتم إدارتها باستخدام Azure Firewall Manager، يتم تكوين إعدادات DNS في نهج Azure Firewall المرتبط.

التكوين الخاص بخوادم DNS المخصصة

- ضمن إعدادات Azure Firewall، حدد DNS Settings.

- ضمن خوادم DNS، يمكنك كتابة أو إضافة خوادم DNS الموجودة التي تم تحديدها مسبقا في شبكتك الظاهرية.

- حدد تطبيق.

يقوم جدار الحماية الآن بتوجيه حركة مرور DNS إلى خوادم DNS المحددة لتحليل الاسم.

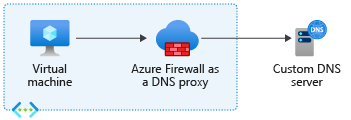

وكيل نظام أسماء المجالات (DNS)

يمكنك تكوين Azure Firewall ليعمل كوكيل DNS. وكيل DNS هو وسيط لطلبات DNS من الأجهزة الظاهرية للعميل إلى خادم DNS.

إذا كنت ترغب في تمكين FQDN (اسم المجال المؤهل بالكامل) في قواعد الشبكة، فقم بتمكين وكيل DNS وتحديث تكوين الجهاز الظاهري لاستخدام جدار الحماية كوكيل DNS.

إذا قمت بتمكين تصفية FQDN في قواعد الشبكة، ولم تقم بتكوين الأجهزة الظاهرية للعميل لاستخدام جدار الحماية كوكيل DNS، فقد تنتقل طلبات DNS من هؤلاء العملاء إلى خادم DNS في وقت مختلف أو تُرجع استجابة مختلفة مقارنةً بجدار الحماية. يوصى بتكوين الأجهزة الظاهرية للعميل لاستخدام جدار حماية Azure كوكيل DNS الخاص بهم. يؤدي هذا إلى وضع جدار حماية Azure في مسار طلبات العميل لتجنب عدم التناسق.

عندما يكون Azure Firewall هو وكيل DNS، فمن الممكن وجود نوعين من وظائف التخزين المؤقت:

ذاكرة تخزين مؤقت إيجابية: حل DNS ناجح. يخزن جدار الحماية هذه الاستجابات مؤقتًا وفقًا لـTTL (وقت البقاء) في الاستجابة حتى ساعة واحدة كحد أقصى.

ذاكرة التخزين المؤقت السلبية: ينتج عن حل نظام أسماء النطاقات عدم استجابة أو عدم حل. يخزن جدار الحماية هذه الاستجابات مؤقتًا وفقًا لـTTL في الاستجابة، بحد أقصى 30 دقيقة.

يقوم وكيل DNS بتخزين جميع عناوين IP التي تم حلها من FQDNs في قواعد الشبكة. كممارسة أفضل، استخدم FQDNs التي تحل إلى عنوان IP واحد.

توريث النهج

إعدادات DNS الخاصة بالنهج المطبقة على جدار حماية مستقل تتجاوز إعدادات DNS لجدار الحماية المستقل. يرث النهج التابع جميع إعدادات DNS الخاصة بالنهج الأصل، ولكنه قد يتجاوز النهج الأصلي.

على سبيل المثال، لاستخدام FQDNs في قاعدة الشبكة، يجب تمكين وكيل DNS. ولكن إذا كانت النهج الرئيسي لا يشتمل على وكيل DNS ممكّناً، فلن يدعم النهج الفرعي FQDNs في قواعد الشبكة إلا إذا تجاوزت هذا الإعداد محلياً.

تكوين وكيل DNS

يتطلب تكوين وكيل DNS ثلاث خطوات:

- تمكين وكيل DNS في إعدادات Azure Firewall DNS.

- اختيارياً، قم بتكوين خادم DNS المخصص أو استخدم الافتراضي المقدم.

- تكوين عنوان IP الخاص بجدار حماية Azure كعنوان DNS مخصص في إعدادات خادم DNS للشبكة الظاهرية لتوجيه حركة مرور DNS إلى جدار حماية Azure.

إشعار

إذا اخترت استخدام خادم DNS مخصص، فحدد أي عنوان IP داخل الشبكة الظاهرية، باستثناء تلك الموجودة في الشبكة الفرعية لجدار حماية Azure.

لتكوين وكيل DNS، يجب عليك تكوين إعداد خوادم DNS للشبكة الظاهرية لاستخدام عنوان IP الخاص بجدار الحماية. ثم قم بتمكين وكيل DNS في إعدادات Azure Firewall DNS.

تكوين خوادم DNS للشبكة الظاهرية

- حدد الشبكة الظاهرية حيث يتم توجيه حركة مرور DNS من خلال مثيل Azure Firewall.

- ضمن Settings، اختر DNS servers.

- ضمن DNS servers، اختر Custom.

- أدخل عنوان IP الخاص بجدار الحماية.

- حدد حفظ.

- أعد تشغيل الأجهزة الظاهرية المتصلة بالشبكة الظاهرية حتى يتم تعيين إعدادات خادم DNS الجديد لهم. تستمر الأجهزة الظاهرية في استخدام إعدادات DNS الحالية الخاصة بها حتى تتم إعادة تشغيلها.

قم بتمكين وكيل DNS

- حدد مثيل Azure Firewall الخاص بك.

- ضمن Settings، حدد DNS settings.

- افتراضياً، يتم تعطيل وكيل DNS. عند تمكين هذا الإعداد، يستمع جدار الحماية إلى المنفذ 53 ويعيد توجيه طلبات DNS إلى خوادم DNS التي تم تكوينها.

- راجع تكوين خوادم DNS للتأكد من أن الإعدادات مناسبة لبيئتك.

- حدد حفظ.

قابلية وصول عالية - تجاوز الفشل

يحتوي وكيل DNS على آلية تجاوز الفشل التي تتوقف عن استخدام خادم غير صحي تم اكتشافه وتستخدم خادم DNS آخر متوفر.

إذا كانت جميع خوادم DNS غير متوفرة، فلا توجد أي نسخة احتياطية لخادم DNS آخر.

فحوصات صحية

ينفذ وكيل DNS حلقات التحقق من الصحة لمدة خمس ثوانٍ طالما أن خوادم المصدر تشير إلى أنها غير صحية. عمليات التحقق من الصحة هي استعلام DNS متكرر إلى خادم اسم الجذر. بمجرد اعتبار خادم المصدر سليمًا، يوقف جدار الحماية عمليات التحقق من الصحة حتى الخطأ التالي. عندما يقوم وكيل سليم بإرجاع خطأ، يحدد جدار الحماية خادم DNS آخر في القائمة.

جدار حماية Azure مع مناطق Azure Private DNS

عند استخدام منطقة Azure Private DNS مع Azure Firewall، تأكد من عدم إنشاء تعيينات المجال التي تتجاوز أسماء المجالات الافتراضية لحسابات التخزين ونقاط النهاية الأخرى التي أنشأتها Microsoft. إذا تجاوزت أسماء المجالات الافتراضية، فإنه يكسر الوصول إلى نسبة استخدام الشبكة لإدارة جدار حماية Azure إلى حسابات تخزين Azure ونقاط النهاية الأخرى. يؤدي هذا إلى قطع تحديثات جدار الحماية وتسجيل الدخول و/أو المراقبة.

على سبيل المثال، تتطلب حركة مرور إدارة جدار الحماية الوصول إلى حساب التخزين مع اسم المجال blob.core.windows.net ويعتمد جدار الحماية على Azure DNS ل FQDN لتحليلات عناوين IP.

لا تقم بإنشاء منطقة DNS خاصة باسم *.blob.core.windows.net المجال وربطها بالشبكة الظاهرية لجدار حماية Azure. إذا تجاوزت أسماء المجالات الافتراضية، يتم توجيه جميع استعلامات DNS إلى منطقة DNS الخاصة، وهذا يكسر عمليات جدار الحماية. بدلا من ذلك، قم بإنشاء اسم مجال فريد مثل *.<unique-domain-name>.blob.core.windows.net لمنطقة DNS الخاصة.

بدلا من ذلك، يمكنك تمكين ارتباط خاص لحساب تخزين ودمجه مع منطقة DNS خاصة، راجع فحص حركة مرور نقطة النهاية الخاصة باستخدام Azure Firewall.