نظرة عامة على DNSSEC

توفر هذه المقالة نظرة عامة على ملحقات أمان نظام أسماء المجالات (DNSSEC) وتتضمن مقدمة لمصطلحات DNSSEC. يتم وصف فوائد توقيع منطقة DNSSEC ويتم توفير أمثلة لعرض سجلات الموارد ذات الصلة ب DNSSEC. عندما تكون مستعدا لتوقيع منطقة DNS العامة في Azure، راجع الإرشادات الإرشادية التالية:

- كيفية توقيع منطقة Azure Public DNS الخاصة بك باستخدام DNSSEC.

- كيفية إلغاء توقيع منطقة Azure Public DNS

ما هو DNSSEC؟

DNSSEC هي مجموعة من الملحقات التي تضيف الأمان إلى بروتوكول نظام أسماء المجالات (DNS) من خلال تمكين استجابات DNS للتحقق من صحتها على أنها أصلية. يوفر DNSSEC سلطة الأصل وسلامة البيانات والحرمان المصادق عليه من الوجود. مع DNSSEC، بروتوكول DNS أقل عرضة إلى أنواع معينة من الهجمات، خاصة هجمات تزييف هوية DNS.

يتم تحديد ملحقات DNSSEC الأساسية في طلب التعليقات (RFCs) التالي:

- RFC 4033: "مقدمة ومتطلبات أمان DNS"

- RFC 4034: "سجلات الموارد لملحقات أمان DNS"

- RFC 4035: "تعديلات البروتوكول لملحقات أمان DNS"

للحصول على ملخص ل DNSSEC RFCs، راجع RFC9364: ملحقات أمان DNS (DNSSEC).

كيفية عمل DNSSEC

يتم تأمين مناطق DNS مع DNSSEC باستخدام عملية تسمى توقيع المنطقة. يؤدي توقيع منطقة باستخدام DNSSEC إلى إضافة دعم التحقق من الصحة دون تغيير الآلية الأساسية لاستعلام DNS والاستجابة له. لتوقيع منطقة باستخدام DNSSEC، يجب أن يدعم خادم DNS الموثوق الأساسي للمنطقة DNSSEC.

تتم إضافة تواقيع سجلات الموارد (RRSIGs) وسجلات التشفير الأخرى إلى المنطقة عند توقيعها. يوضح الشكل التالي سجلات موارد DNS في المنطقة contoso.com قبل وبعد توقيع المنطقة.

يحدث التحقق من صحة DNSSEC لاستجابات DNS باستخدام هذه التواقيع الرقمية مع سلسلة ثقة غير منقطعة.

إشعار

لا يتم عرض سجلات الموارد المتعلقة ب DNSSEC في مدخل Microsoft Azure. لمزيد من المعلومات، راجع عرض سجلات الموارد المتعلقة ب DNSSEC.

لماذا توقع منطقة باستخدام DNSSEC؟

توقيع منطقة باستخدام DNSSEC مطلوب للامتثال لبعض إرشادات الأمان، مثل SC-20: Secure Name/Address Resolution Service.

يمكن أن يمنع التحقق من صحة DNSSEC من استجابات DNS الأنواع الشائعة من هجمات اختطاف DNS، والمعروفة أيضا باسم إعادة توجيه DNS. يحدث اختطاف DNS عند إعادة توجيه جهاز عميل إلى خادم ضار باستخدام استجابات DNS غير صحيحة (منتحلة). التسمم بذاكرة التخزين المؤقت DNS هو طريقة شائعة تستخدم لتزييف استجابات DNS.

يظهر مثال على كيفية عمل اختطاف DNS في الشكل التالي.

دقة DNS العادية:

- يرسل جهاز العميل استعلام DNS contoso.com إلى خادم DNS.

- يستجيب خادم DNS بسجل مورد DNS contoso.com.

- يطلب جهاز العميل استجابة من contoso.com.

- يقوم تطبيق contoso.com أو خادم الويب بإرجاع استجابة إلى العميل.

اختطاف DNS

- يرسل جهاز العميل استعلام DNS contoso.com إلى خادم DNS مختطف.

- يستجيب خادم DNS بسجل مورد DNS غير صالح (منتحل) contoso.com.

- يطلب جهاز العميل استجابة contoso.com من خادم ضار.

- يقوم الخادم الضار بإرجاع استجابة منتحلة إلى العميل.

يعتمد نوع سجل مورد DNS الذي تم انتحاله على نوع هجوم اختطاف DNS. قد يتم تزييف سجل MX لإعادة توجيه رسائل البريد الإلكتروني للعميل، أو قد يرسل سجل مخادع عملاء إلى خادم ويب ضار.

يعمل DNSSEC على منع اختطاف DNS عن طريق إجراء التحقق من صحة استجابات DNS. في سيناريو خطف DNS الذي تم تصويره هنا، يمكن لجهاز العميل رفض استجابات DNS غير المتحقق منها إذا تم توقيع مجال contoso.com باستخدام DNSSEC. لرفض استجابات DNS غير المتحقق منها، يجب على جهاز العميل فرض التحقق من صحة DNSSEC contoso.com.

يتضمن DNSSEC أيضا Next Secure 3 (NSEC3) لمنع تعداد المنطقة. تعداد المنطقة، المعروف أيضا باسم المشي في المنطقة، هو هجوم يقوم المهاجم بموجبه بإنشاء قائمة بجميع الأسماء في منطقة، بما في ذلك المناطق التابعة.

قبل توقيع منطقة باستخدام DNSSEC، تأكد من فهم كيفية عمل DNSSEC. عندما تكون مستعدا لتوقيع منطقة، راجع كيفية توقيع منطقة Azure Public DNS باستخدام DNSSEC.

التحقق من صحة DNSSEC

إذا كان خادم DNS على دراية ب DNSSEC، فيمكنه تعيين علامة DNSSEC OK (DO) في استعلام DNS إلى قيمة 1. تخبر هذه القيمة خادم DNS المستجيب بتضمين سجلات الموارد المتعلقة ب DNSSEC مع الاستجابة. سجلات DNSSEC هذه هي سجلات توقيع سجل الموارد (RRSIG) المستخدمة للتحقق من أن استجابة DNS أصلية.

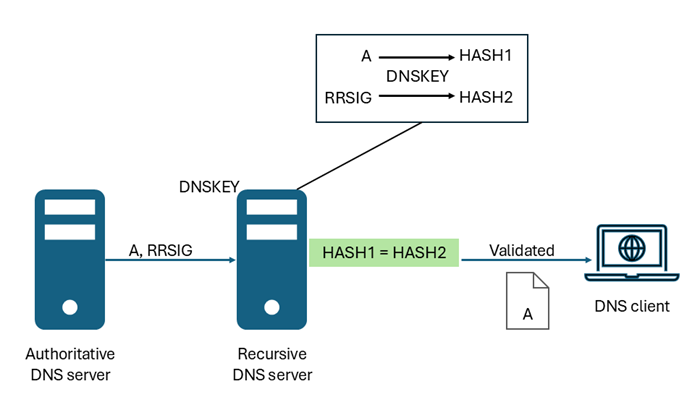

يقوم خادم DNS المتكرر (غير الموثوق) بإجراء التحقق من صحة DNSSEC على سجلات RRSIG باستخدام ارتساء ثقة (DNSKEY). يستخدم الخادم DNSKEY لفك تشفير التواقيع الرقمية في سجلات RRSIG (والسجلات الأخرى المتعلقة ب DNSSEC)، ثم يحسب قيم التجزئة ويقارنها. إذا كانت قيم التجزئة هي نفسها، فإنها توفر ردا على عميل DNS ببيانات DNS التي طلبتها، مثل سجل عنوان المضيف (A). راجع الرسم التخطيطي التالي:

إذا لم تكن قيم التجزئة هي نفسها، يرد خادم DNS المتكرر برسالة SERVFAIL. بهذه الطريقة، يمكن أن يحمي حل (أو إعادة توجيه) خوادم DNS التي تدعم DNS مع تثبيت ارتساء ثقة صالح من اختطاف DNS في المسار بين الخادم المتكرر والخادم الموثوق به. لا تتطلب هذه الحماية أن تكون أجهزة عميل DNS على علم ب DNSSEC أو لفرض التحقق من صحة استجابة DNS، شريطة أن يكون خادم DNS المحلي (آخر قفزة) آمنا في حد ذاته من الاختطاف.

تعمل أجهزة عميل Windows 10 وWindows 11 على حل الكعب غير المدرك للأمان. لا تقوم أجهزة العميل هذه بالتحقق من الصحة، ولكن يمكنها فرض التحقق من صحة DNSSEC باستخدام نهج المجموعة. يمكن استخدام NRPT لإنشاء نهج التحقق من صحة DNSSEC المستند إلى مساحة الاسم وفرضه.

نقاط ارتساء الثقة والتحقق من صحة DNSSEC

إشعار

لا يتم إجراء التحقق من صحة استجابة DNSSEC بواسطة الحل الافتراضي الذي يوفره Azure. المعلومات الواردة في هذا القسم مفيدة إذا كنت تقوم بإعداد خوادم DNS المتكررة الخاصة بك للتحقق من صحة DNSSEC أو استكشاف مشكلات التحقق من الصحة وإصلاحها.

تعمل نقاط ارتساء الثقة استنادا إلى التسلسل الهرمي لمساحة اسم DNS. يمكن أن يحتوي خادم DNS المتكرر على أي عدد من نقاط ارتساء الثقة، أو لا توجد نقاط ارتساء ثقة. يمكن إضافة نقاط ارتساء الثقة لمنطقة DNS تابعة واحدة أو أي منطقة أصل. إذا كان خادم DNS المتكرر يحتوي على ارتساء ثقة جذر (.)، فيمكنه إجراء التحقق من صحة DNSSEC على أي منطقة DNS. لمزيد من المعلومات، راجع معلومات عامل تشغيل المنطقة الجذر.

تعمل عملية التحقق من صحة DNSSEC مع نقاط ارتساء الثقة كما يلي:

- إذا لم يكن لدى خادم DNS المتكرر نقطة ارتساء ثقة DNSSEC لمنطقة أو مساحة الاسم الهرمية الأصلية للمنطقة، فلن يقوم بإجراء التحقق من صحة DNSSEC على تلك المنطقة.

- إذا كان خادم DNS المتكرر يحتوي على نقطة ارتساء ثقة DNSSEC لمساحة الاسم الأصل للمنطقة ويتلقى استعلاما للمنطقة الفرعية، فإنه يتحقق لمعرفة ما إذا كان سجل DS للمناطق التابعة موجودا في المنطقة الأصل.

- إذا تم العثور على سجل DS، يقوم خادم DNS المتكرر بإجراء التحقق من صحة DNSSEC.

- إذا حدد خادم DNS المتكرر أن المنطقة الأصل لا تحتوي على سجل DS للمنطقة الفرعية، فإنه يفترض أن المنطقة الفرعية غير آمنة ولا تقوم بالتحقق من صحة DNSSEC.

- إذا شاركت عدة خوادم DNS متكررة في استجابة DNS (بما في ذلك معيدات التوجيه)، يجب أن يكون كل خادم قادرا على إجراء التحقق من صحة DNSSEC على الاستجابة بحيث تكون هناك سلسلة ثقة غير منقطعة.

- لا تقوم الخوادم المتكررة التي تم تعطيل التحقق من صحة DNSSEC بها أو غير مدركة ل DNSSEC بالتحقق من الصحة.

سلسلة الثقة

تحدث سلسلة من الثقة عندما تكون جميع خوادم DNS المشاركة في إرسال استجابة لاستعلام DNS قادرة على التحقق من أن الاستجابة لم يتم تعديلها أثناء النقل. لكي يعمل التحقق من صحة DNSSEC من طرف إلى طرف، يجب أن تكون سلسلة الثقة غير منقطعة. تنطبق سلسلة الثقة هذه على كل من الخوادم الموثوقة وغير الموثوقة (المتكررة).

خوادم موثوقة

تحتفظ خوادم DNS الموثوقة بسلسلة ثقة من خلال استخدام سجلات موقع التفويض (DS). تستخدم سجلات DS للتحقق من صحة المناطق التابعة في التسلسل الهرمي ل DNS.

- لكي يحدث التحقق من صحة DNSSEC في منطقة موقعة، يجب أيضا توقيع أصل المنطقة الموقعة. يجب أن تحتوي المنطقة الأصل أيضا على سجل DS للمنطقة الفرعية.

- أثناء عملية التحقق من الصحة، يتم الاستعلام عن أصل المنطقة لسجل DS. إذا لم يكن سجل DS موجودا، أو كانت بيانات سجل DS في الأصل لا تتطابق مع بيانات DNSKEY في المنطقة التابعة، يتم كسر سلسلة الثقة ويفشل التحقق من الصحة.

الخوادم المتكررة

تحتفظ خوادم DNS المتكررة (تسمى أيضا بحل خوادم DNS أو تخزينها مؤقتا) بسلسلة ثقة من خلال استخدام نقاط ارتساء ثقة DNSSEC.

- ارتساء الثقة هو سجل DNSKEY أو سجل DS يحتوي على تجزئة سجل DNSKEY. يتم إنشاء سجل DNSKEY على خادم موثوق عند توقيع منطقة، وإزالته من المنطقة إذا كانت المنطقة غير موقعة.

- يجب تثبيت نقاط ارتساء الثقة يدويا على خوادم DNS المتكررة.

- إذا كانت نقطة ارتساء الثقة لمنطقة أصل موجودة، يمكن لخادم متكرر التحقق من صحة جميع المناطق التابعة في مساحة الاسم الهرمية. يتضمن ذلك الاستعلامات التي تمت إعادة توجيهها. لدعم التحقق من صحة DNSSEC لكافة مناطق DNS الموقعة من DNSSEC، يمكنك تثبيت ارتساء ثقة لمنطقة الجذر (.).

مفتاح التمرير

يتم تمرير مفتاح توقيع المنطقة (ZSK) في منطقة موقعة من DNSSEC بشكل دوري (استبدال) تلقائيا بواسطة Azure. يجب ألا يكون من الضروري استبدال مفتاح توقيع المفتاح (KSK)، ولكن يتوفر هذا الخيار عن طريق الاتصال بدعم Microsoft. يتطلب استبدال KSK تحديث سجل DS الخاص بك في المنطقة الأصل.

خوارزمية توقيع المنطقة

المناطق هي DNSSEC موقعة باستخدام خوارزمية التوقيع الرقمي المنحنى الناقص (ECDSAP256SHA256).

سجلات الموارد المتعلقة ب DNSSEC

يوفر الجدول التالي وصفا مختصرا للسجلات المتعلقة ب DNSSEC. لمزيد من المعلومات التفصيلية، راجع RFC 4034: سجلات الموارد لملحقات أمان DNS وRFC 7344: أتمتة صيانة ثقة تفويض DNSSEC.

| سجل | الوصف |

|---|---|

| توقيع سجل المورد (RRSIG) | نوع سجل مورد DNSSEC يستخدم للاحتفاظ بتوقيع، والذي يغطي مجموعة من سجلات DNS لاسم ونوع معينين. |

| DNSKEY | نوع سجل مورد DNSSEC يستخدم لتخزين مفتاح عام. |

| موقع التفويض (DS) | نوع سجل مورد DNSSEC الذي يتم استخدامه لتأمين تفويض. |

| الأمان التالي (NSEC) | نوع سجل مورد DNSSEC يستخدم لإثبات عدم وجود اسم DNS. |

| التالي الآمن 3 (NSEC3) | سجل مورد NSEC3 الذي يوفر رفض وجود متجزئ ومصادق عليه لمجموعات سجلات موارد DNS. |

| المعلمات الثلاثة الآمنة التالية (NSEC3PARAM) | تحديد معلمات لسجلات NSEC3. |

| موقع التفويض التابع (CDS) | هذا السجل اختياري. إذا كان موجودا، يمكن استخدام سجل CDS بواسطة منطقة فرعية لتحديد المحتويات المطلوبة لسجل DS في منطقة أصل. |

| مفتاح DNSKEY التابع (CDNSKEY) | هذا السجل اختياري. إذا كان سجل CDNSKEY موجودا في منطقة فرعية، فيمكن استخدامه لإنشاء سجل DS من سجل DNSKEY. |

عرض سجلات الموارد المتعلقة ب DNSSEC

لا يتم عرض السجلات المتعلقة ب DNSSEC في مدخل Microsoft Azure. لعرض السجلات المتعلقة ب DNSSEC، استخدم أدوات سطر الأوامر مثل Resolve-DnsName أو dig.exe. تتوفر هذه الأدوات باستخدام Cloud Shell، أو محليا إذا تم تثبيتها على جهازك. تأكد من تعيين علامة DO في الاستعلام باستخدام -dnssecok الخيار في Resolve-DnsName أو +dnssec الخيار في dig.exe.

هام

لا تستخدم أداة سطر الأوامر nslookup.exe للاستعلام عن السجلات المتعلقة ب DNSSEC. تستخدم أداة nslookup.exe عميل DNS داخلي غير مدرك ل DNSSEC.

انظر الأمثلة التالية:

PS C:\> resolve-dnsname server1.contoso.com -dnssecok

Name Type TTL Section IPAddress

---- ---- --- ------- ---------

server1.contoso.com A 3600 Answer 203.0.113.1

Name : server1.contoso.com

QueryType : RRSIG

TTL : 3600

Section : Answer

TypeCovered : A

Algorithm : 13

LabelCount : 3

OriginalTtl : 3600

Expiration : 9/20/2024 11:25:54 PM

Signed : 9/18/2024 9:25:54 PM

Signer : contoso.com

Signature : {193, 20, 122, 196…}

C:\>dig server1.contoso.com +dnssec

; <<>> DiG 9.9.2-P1 <<>> server1.contoso.com +dnssec

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 61065

;; flags: qr rd ra; QUERY: 1, ANSWER: 2, AUTHORITY: 0, ADDITIONAL: 1

;; OPT PSEUDOSECTION:

; EDNS: version: 0, flags: do; udp: 512

;; QUESTION SECTION:

;server1.contoso.com. IN A

;; ANSWER SECTION:

server1.contoso.com. 3600 IN A 203.0.113.1

server1.contoso.com. 3600 IN RRSIG A 13 3 3600 20240920232359 20240918212359 11530 contoso.com. GmxeQhNk1nJZiep7nuCS2qmOQ+Ffs78Z2eoOgIYP3j417yqwS1DasfA5 e1UZ4HuujDk2G6GIbs0ji3RiM9ZpGQ==

;; Query time: 153 msec

;; SERVER: 192.168.1.1#53(192.168.1.1)

;; WHEN: Thu Sep 19 15:23:45 2024

;; MSG SIZE rcvd: 179

PS C:\> resolve-dnsname contoso.com -Type dnskey -dnssecok

Name Type TTL Section Flags Protocol Algorithm Key

---- ---- --- ------- ----- -------- --------- ---

contoso.com DNSKEY 3600 Answer 256 DNSSEC 13 {115, 117, 214,

165…}

contoso.com DNSKEY 3600 Answer 256 DNSSEC 13 {149, 166, 55, 78…}

contoso.com DNSKEY 3600 Answer 257 DNSSEC 13 {45, 176, 217, 2…}

Name : contoso.com

QueryType : RRSIG

TTL : 3600

Section : Answer

TypeCovered : DNSKEY

Algorithm : 13

LabelCount : 2

OriginalTtl : 3600

Expiration : 11/17/2024 9:00:15 PM

Signed : 9/18/2024 9:00:15 PM

Signer : contoso.com

Signature : {241, 147, 134, 121…}

C:\>dig contoso.com dnskey

; <<>> DiG 9.9.2-P1 <<>> contoso.com dnskey

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 46254

;; flags: qr rd ra; QUERY: 1, ANSWER: 3, AUTHORITY: 0, ADDITIONAL: 1

;; OPT PSEUDOSECTION:

; EDNS: version: 0, flags:; udp: 512

;; QUESTION SECTION:

;contoso.com. IN DNSKEY

;; ANSWER SECTION:

contoso.com. 3600 IN DNSKEY 256 3 13 laY3Toc/VTyjupgp/+WgD05N+euB6Qe1iaM/253k7bkaA0Dx+gSDhbH2 5wXTt+uLQgPljL9OusKTneLdhU+1iA==

contoso.com. 3600 IN DNSKEY 257 3 13 LbDZAtjG8E9Ftih+LC8CqQrSZIJFFJMtP6hmN3qBRqLbtAj4JWtr2cVE ufXM5Pd/yW+Ca36augQDucd5n4SgTg==

contoso.com. 3600 IN DNSKEY 256 3 13 c3XWpTqZ0q9IO+YqMEtOBHZSzGGeyFKq0+3xzs6tifvD1rey1Obhrkz4 DJlEIxy2m84VsG1Ij9VYdtGxxeVHIQ==

;; Query time: 182 msec

;; SERVER: 192.168.1.1#53(192.168.1.1)

;; WHEN: Thu Sep 19 16:35:10 2024

;; MSG SIZE rcvd: 284

مصطلحات DNSSEC

يتم توفير هذه القائمة للمساعدة في فهم بعض المصطلحات الشائعة المستخدمة عند مناقشة DNSSEC. راجع أيضا: سجلات الموارد المتعلقة ب DNSSEC

| الشرط | الوصف |

|---|---|

| بت البيانات المصادق عليها (AD) | بت بيانات يشير في استجابة إلى أن جميع البيانات المضمنة في قسمي الإجابة والسلطة في الاستجابة تمت مصادقتها من قبل خادم DNS وفقا لسياسات ذلك الخادم. |

| سلسلة المصادقة | سلسلة من سجلات DNS الموقعة والمتحقق من صحتها والتي تمتد من ارتساء ثقة تم تكوينه مسبقا إلى منطقة تابعة في شجرة DNS. |

| ملحق DNS (EDNS0) | سجل DNS يحمل معلومات عنوان DNS موسعة، مثل بت DO والحد الأقصى لحجم حزمة UDP. |

| ملحقات أمان DNS (DNSSEC) | ملحقات لخدمة DNS التي توفر آليات للتوزيع وحل بيانات DNS بشكل آمن. |

| بت DNSSEC OK (DO) | قليلا في جزء EDNS0 من طلب DNS الذي يشير إلى أن العميل على دراية ب DNSSEC. |

| التحقق من صحة DNSSEC | التحقق من صحة DNSSEC هو عملية التحقق من أصل وسلامة بيانات DNS باستخدام مفاتيح التشفير العامة. |

| جزيرة الأمن | منطقة موقعة لا تحتوي على سلسلة مصادقة من المنطقة الأصلية الم تفويضها. |

| مفتاح توقيع المفتاح (KSK) | مفتاح مصادقة يتوافق مع مفتاح خاص يستخدم لتوقيع واحد أو أكثر من مفاتيح التوقيع الأخرى لمنطقة معينة. عادة ما يوقع المفتاح الخاص الذي يتوافق مع KSK على مفتاح توقيع منطقة (ZSK)، والذي بدوره يحتوي على مفتاح خاص مطابق يوقع بيانات المنطقة الأخرى. يمكن أن تتطلب السياسة المحلية تغيير ZSK بشكل متكرر، بينما يمكن أن يكون ل KSK فترة صلاحية أطول من أجل توفير نقطة دخول أكثر استقرارا وأمانا إلى المنطقة. يعد تعيين مفتاح مصادقة ك KSK مشكلة تشغيلية بحتة: لا يميز التحقق من صحة DNSSEC بين KSKs ومفاتيح مصادقة DNSSEC الأخرى. من الممكن استخدام مفتاح واحد ك KSK وZSK. |

| محلل كعب الرواد غير المدرك للأمان | محلل كعب الروتين المدرك للأمان يثق في خادم DNS واحد أو أكثر على علم بالأمان لإجراء التحقق من صحة DNSSEC نيابة عنه. |

| مفتاح نقطة الدخول الآمنة (SEP) | مجموعة فرعية من المفاتيح العامة داخل DNSKEY RRSet. يتم استخدام مفتاح SEP إما لإنشاء DS RR أو يتم توزيعه على محللات تستخدم المفتاح كمرساة ثقة. |

| خادم DNS المدرك للأمان | خادم DNS الذي ينفذ ملحقات أمان DNS كما هو محدد في RFCs 4033 [5]، و4034 [6]، و4035 [7]. على وجه الخصوص، خادم DNS المدرك للأمان هو كيان يتلقى استعلامات DNS، ويرسل استجابات DNS، ويدعم ملحق حجم الرسالة EDNS0 [3] وتبت DO، ويدعم أنواع سجلات DNSSEC وبت رأس الرسالة. |

| المنطقة الموقعة | منطقة تم توقيع سجلاتها كما هو محدد بواسطة RFC 4035 [7] القسم 2. يمكن أن تحتوي المنطقة الموقعة على سجلات موارد DNSKEY وNSEC وNSEC3 NSEC3PARAM وRRSIG وDS. تمكن سجلات الموارد هذه من التحقق من صحة بيانات DNS بواسطة محللات. |

| ارتساء الثقة | مفتاح عام تم تكوينه مسبقا مقترن بمنطقة معينة. يمكن ارتساء الثقة محلل DNS من التحقق من صحة سجلات موارد DNSSEC الموقعة لتلك المنطقة وإنشاء سلاسل مصادقة للمناطق التابعة. |

| منطقة غير موقعة | أي منطقة DNS لم يتم توقيعها كما هو محدد بواسطة RFC 4035 [7] القسم 2. |

| توقيع المنطقة | توقيع المنطقة هو عملية إنشاء وإضافة سجلات الموارد المتعلقة ب DNSSEC إلى منطقة، ما يجعلها متوافقة مع التحقق من صحة DNSSEC. |

| إلغاء توقيع المنطقة | إلغاء توقيع المنطقة هو عملية إزالة سجلات الموارد المتعلقة ب DNSSEC من منطقة، واستعادتها إلى حالة غير موقعة. |

| مفتاح توقيع المنطقة (ZSK) | مفتاح مصادقة يتوافق مع مفتاح خاص يستخدم لتوقيع منطقة. عادة ما يكون مفتاح توقيع المنطقة جزءا من نفس DNSKEY RRSet مثل مفتاح توقيع المفتاح الذي يقوم المفتاح الخاص المقابل بتوقيع DNSKEY RRSet هذا، ولكن يتم استخدام مفتاح توقيع المنطقة لغرض مختلف قليلا ويمكن أن يختلف عن مفتاح توقيع المفتاح بطرق أخرى، مثل في مدة صلاحية. يعد تعيين مفتاح مصادقة كمفتاح توقيع منطقة مشكلة تشغيلية بحتة؛ لا يميز التحقق من صحة DNSSEC بين مفاتيح توقيع المنطقة ومفاتيح مصادقة DNSSEC الأخرى. من الممكن استخدام مفتاح واحد كمفتاح توقيع مفتاح ومفتاح توقيع منطقة. |

الخطوات التالية

- تعرف على كيفية توقيع منطقة DNS باستخدام DNSSEC.

- تعرف على كيفية إلغاء توقيع منطقة DNS.

- تعرف على كيفية استضافة منطقة البحث العكسي لنطاق IP المعين من قِبل مزود خدمة الإنترنت في Azure DNS.

- تعرف على كيفية إدارة سجلات DNS العكسية لخدمات Azure الخاصة بك.