تأمين جهاز مقيد الإدخال باستخدام معرف Microsoft Entra وواجهات برمجة تطبيقات REST خرائط Azure

يناقش هذا الدليل كيفية تأمين التطبيقات العامة أو الأجهزة التي لا يمكنها تخزين الأسرار بشكل آمن أو قبول إدخال المستعرض. تندرج هذه الأنواع من التطبيقات ضمن فئة إنترنت الأشياء (IoT). ومن الأمثلة على ذلك أجهزة تلفزيون ذكية وتطبيقات تنبعث منها بيانات الاستشعار.

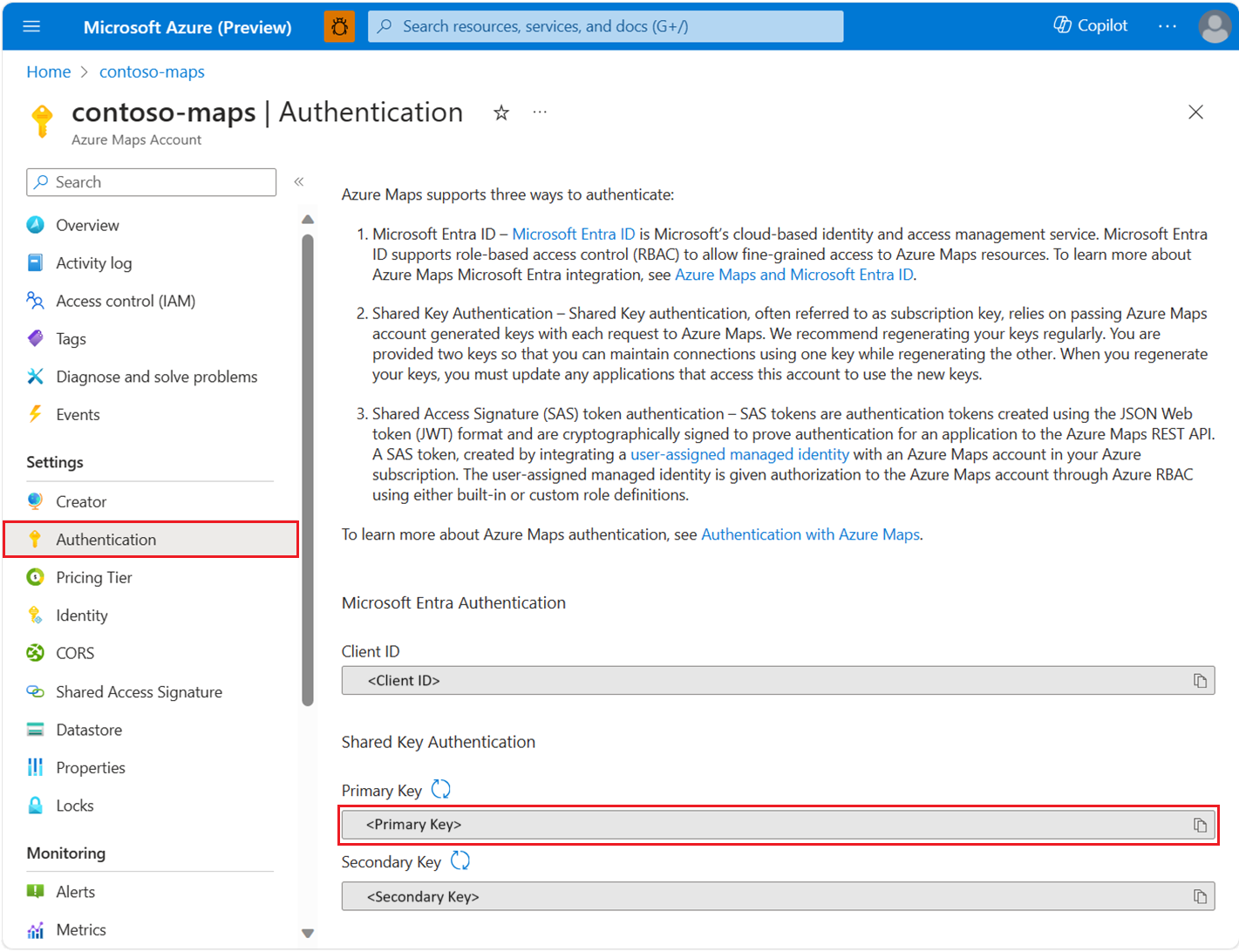

لعرض تفاصيل مصادقة حساب خرائط Azure في مدخل Microsoft Azure:

قم بتسجيل الدخول إلى بوابة Azure.

انتقل إلى قائمة مدخل Microsoft Azure. حدد All resources، ثم حدد حساب خرائط Azure الخاص بك.

ضمن الإعدادات الموجودة في الجزء الأيسر، حدد Authentication.

يتم إنشاء ثلاث قيم عند إنشاء حساب خرائط Azure. يتم استخدامها لدعم نوعين من المصادقة في خرائط Azure:

- مصادقة Microsoft Entra:

Client IDيمثل الحساب الذي سيتم استخدامه لطلبات واجهة برمجة تطبيقات REST.Client IDيجب تخزين القيمة في تكوين التطبيق، ثم يجب استردادها قبل إجراء خرائط Azure طلبات HTTP التي تستخدم مصادقة Microsoft Entra. - مصادقة المفتاح المشترك:

Primary Keyيتم استخدام وSecondary Keyكمفتاح اشتراك لمُصادقة المفتاح المشترك. تعتمد مُصادقة المفتاح المشترك على تمرير المفتاح الذي تم إنشاؤه بواسطة حساب خرائط Azure مع كل طلب خرائط Azure. نوصي بإعادة إنشاء المَفاتيح بانتظام. للحفاظ على الاتصالات الحالية أثناء التجديد، يتم توفير مَفتاحين. يُمكن أن يكون أحد المفاتيح قيد الاستخدام، أثناء إعادة إنشاء المفتاح الآخر. عند إعادة إنشاء مفاتيحك، يجب عليك تحديث أي تطبيقات تصل إلى هـذا الحساب لاستخدام المفاتيح الجديدة. لمزيدٍ من المعلومات، راجع Authentication with Azure Maps

إنشاء تسجيل تطبيق في معرف Microsoft Entra

إشعار

- قراءة المتطلبات الأساسية: السيناريو: تطبيق سطح المكتب الذي يستدعي واجهات برمجة تطبيقات الويب

- يستخدم السيناريو التالي تدفق تعليمة برمجية للجهاز، والذي لا يتضمن مستعرض ويب للحصول على رمز مميز.

أنشئ التطبيق المستند إلى الجهاز في معرف Microsoft Entra لتمكين تسجيل الدخول إلى Microsoft Entra، والذي يتم منحه حق الوصول إلى واجهات برمجة تطبيقات REST خرائط Azure.

في مدخل Microsoft Azure، في قائمة خدمات Azure، حدد Microsoft Entra ID>App registrations New registrations.>

أدخل اسمًا، واختر الحسابات في دليل المؤسسة هذا فقط على أنها نوع الحساب المدعوم. في Redirect URIs، حدد Public client / native (mobile & desktop) ثم أضف

https://login.microsoftonline.com/common/oauth2/nativeclientإلى القيمة. لمزيد من المعلومات، راجع تطبيق Microsoft Entra ID Desktop الذي يستدعي واجهات برمجة تطبيقات الويب: تسجيل التطبيق. ثم سجل التطبيق.

انتقل إلى المصادقة وتمكين معاملة التطبيق كجهاز عميل عام لتمكين مصادقة التعليمات البرمجية للجهاز باستخدام معرف Microsoft Entra.

لتعيين أذونات واجهة برمجة التطبيقات المفوضة إلى خرائط Azure، انتقل إلى التطبيق. ثم حدد API permissions>Add a permission. ضمن واجهات برمجة التطبيقات التي تستخدمها مؤسستي، ابحث عن خرائط Azure وحددها.

حدد مربع الاختيار بجوار الوصول إلى خرائط Azure، ثم حدد Add permissions.

قم بتكوين التحكم في الوصول المستند إلى الدور في Azure (Azure RBAC) للمستخدمين أو المجموعات. لمزيد من المعلومات، راجع منح حق الوصول المستند إلى الدور للمستخدمين خرائط Azure.

أضف تعليمة برمجية للحصول على تدفق الرمز المميز في التطبيق، للحصول على تفاصيل التنفيذ، راجع تدفق تعليمة برمجية الجهاز. عند الحصول على الرموز المميزة، راجع النطاق:

user_impersonationالذي تم تحديده في الخطوات السابقة.تلميح

استخدم مكتبة مصادقة Microsoft (MSAL) للحصول على رموز الوصول. لمزيد من المعلومات، راجع تطبيق سطح المكتب الذي يستدعي واجهات برمجة تطبيقات الويب: تكوين التعليمات البرمجية في وثائق الدليل النشط.

إنشاء طلب HTTP مع الرمز المميز المكتسب من معرف Microsoft Entra، وإرسال الطلب مع عميل HTTP صالح.

نموذج الطلب

إليك نموذج نص طلب لتحميل محيط جغرافي بسيط يتم تمثيله على هيئة هندسة دائرة باستخدام نقطة مركزية ونصف قطر.

POST /mapData?api-version=2.0&dataFormat=geojson

Host: us.atlas.microsoft.com

x-ms-client-id: 30d7cc….9f55

Authorization: Bearer eyJ0e….HNIVN

نموذج نص الطلب التالي في GeoJSON:

{

"type": "FeatureCollection",

"features": [{

"type": "Feature",

"geometry": {

"type": "Point",

"coordinates": [-122.126986, 47.639754]

},

"properties": {

"geometryId": "001",

"radius": 500

}

}]

}

عنوان استجابة العينة

Operation-Location: https://us.atlas.microsoft.com/mapData/operations/{udid}?api-version=2.0

Access-Control-Expose-Headers: Operation-Location

منح الوصول المستند إلى الدور للمستخدمين إلى Azure Maps

يمكنك منح التحكم في الوصول استنادا إلى الدور في Azure (Azure RBAC) عن طريق تعيين مجموعة Microsoft Entra أو أساس أمان إلى تعريف دور واحد أو أكثر خرائط Azure.

لعرض تعريفات دور Azure المتوفرة لخرائط Azure، راجع عرض تعريفات الأدوار خرائط Azure المضمنة.

للحصول على خطوات تفصيلية حول كيفية تعيين دور خرائط Azure المتاح للهوية المُدارة المنشأة أو مدير الخدمة، راجع تعيين أدوار Azure باستخدام مدخل Microsoft Azure

لإدارة تطبيق خرائط Azure والوصول إلى الموارد لعدد كبير من المستخدمين بكفاءة، راجع مجموعات Microsoft Entra.

هام

لكي يسمح للمستخدمين بالمصادقة على أحد التطبيقات، يجب أولا إنشاء المستخدمين في Microsoft Entra ID. لمزيد من المعلومات، راجع إضافة مستخدمين أو حذفهم باستخدام معرف Microsoft Entra.

للتعرف على كيفية إدارة دليل كبير للمستخدمين بشكل فعال، راجع معرف Microsoft Entra.

تحذير

توفر تعريفات الأدوار المضمنة خرائط Azure وصول تخويل كبير جدًا إلى العديد مـن واجهات برمجة تطبيقات REST خرائط Azure. لتقييد وصول واجهات برمجة التطبيقات إلى الحد الأدنى، راجع إنشاء تعريف دور مخصص وتعيين الهوية المعينة من قبل النظام لتعريف الدور المخصص. يتيح ذلك أقل امتياز ضروري للتطبيق للوصول إلى Azure Maps.

الخطوات التالية

ابحث عـن مقاييس استخدام واجهة برمجة التطبيقات لحساب خرائط Azure: